¿Hay alguien que no haya oído hablar del Incumplimiento de Equifax ? Fue la mayor violación de datos en 2017 que vio comprometidas 146 millones de cuentas de usuario. ¿Qué pasa con el ataque de 2018 a Aadhar , el portal del gobierno indio para almacenar la información de sus residentes. El sistema fue pirateado y 1.100 millones de datos de usuarios expuestos. Y ahora hace solo unos meses Toyota la oficina de ventas en Japón fue pirateada y los datos de los usuarios de 3,1 millones de clientes expuestos. Estas son solo algunas de las principales infracciones que se han producido en los últimos tres años. Y es preocupante porque parece ir empeorando con el paso del tiempo. Los ciberdelincuentes se están volviendo más inteligentes y están ideando nuevos métodos para obtener acceso a las redes y acceder a los datos de los usuarios. Estamos en la era digital y los datos son oro.

Pero lo que es más preocupante es que algunas organizaciones no están abordando el tema con la seriedad que merece. Claramente, los métodos antiguos no funcionan. ¿Tienes un cortafuegos? Bien por usted. Pero veamos cómo el cortafuegos lo protege contra ataques internos.

Amenazas internas: la nueva gran amenaza

Estadísticas de seguridad cibernética

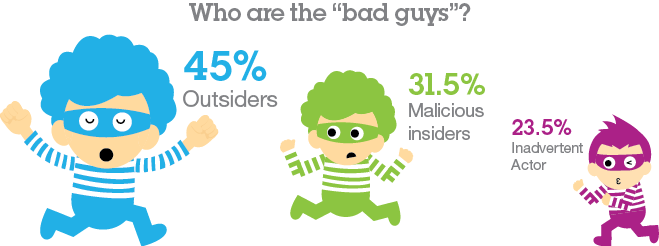

En comparación con el año pasado, la cantidad de ataques que se originan dentro de la Red ha aumentado significativamente. Y el hecho de que las empresas ahora contraten trabajo a personas externas que trabajan de forma remota o desde dentro de la organización no ha ayudado mucho en el caso. Sin mencionar que los empleados ahora pueden usar computadoras personales para trabajos relacionados con el trabajo.

Los empleados malintencionados y corruptos representan el mayor porcentaje de ataques internos, pero a veces también son involuntarios. Empleados, socios o contratistas externos que cometen errores que dejan a su Red vulnerable. Y como puede imaginar, las amenazas internas son mucho más peligrosas que los ataques externos. La razón de esto es que están siendo ejecutados por una persona que está bien informada sobre su Red. El atacante tiene un conocimiento práctico del entorno y las políticas de su red, por lo que sus ataques están más dirigidos y, en consecuencia, provocan más daños. Además, en la mayoría de los casos, una amenaza interna tardará más en detectarse que los ataques externos.

Además, lo peor de estos ataques ni siquiera es la pérdida inmediata resultante de la interrupción de los servicios. Es el daño a la reputación de su marca. Los ataques cibernéticos y las filtraciones de datos a menudo son reemplazados por caídas en los precios de las acciones y una salida masiva de sus clientes.

Entonces, si hay algo que está claro es que necesitará más que un firewall, un proxy o un software de protección antivirus para mantener su red completamente segura. Y es esta necesidad la que forma la base de este artículo. Siga mientras destaco los 5 mejores software de monitoreo de amenazas para proteger toda su infraestructura de TI. Un monitor de amenazas de TI asocia ataques a diferentes parámetros, como direcciones IP, URL, así como detalles de archivos y aplicaciones. El resultado es que tendrá acceso a más información sobre el incidente de seguridad, como dónde y cómo se ejecutó. Pero antes de eso, veamos otras cuatro formas en las que puede mejorar la seguridad de su red.

Formas adicionales de mejorar la seguridad de TI

Monitoreo de la actividad de la base de datos

Lo primero que un atacante apuntará es la base de datos porque allí es donde tienes todos los datos de la empresa. Por lo tanto, tiene sentido que tenga un Monitor de base de datos dedicado. Registrará todas las transacciones realizadas en la base de datos y puede ayudarlo a detectar actividades sospechosas que tengan características de amenaza.

Análisis de flujo de red

Este concepto implica analizar los paquetes de datos que se envían entre varios componentes de su red. Es una excelente manera de asegurarse de que no haya servidores fraudulentos configurados dentro de su infraestructura de TI para desviar información y enviarla fuera de la red.

Gestión de derechos de acceso

Toda organización debe tener una pauta clara sobre quién puede ver y acceder a los diversos recursos del sistema. De esta manera, puede limitar el acceso a los datos confidenciales de la organización solo a las personas necesarias. Un administrador de derechos de acceso no solo le permitirá editar los derechos de permiso de los usuarios en su red, sino que también le permitirá ver quién, dónde y cuándo se accede a los datos.

Lista blanca

Este es un concepto en el que solo se puede ejecutar software autorizado dentro de los nodos de su red. Ahora, cualquier otro programa que intente acceder a su red será bloqueado y se le notificará inmediatamente. Por otra parte, hay una desventaja de este método. No existe una forma clara de determinar qué califica a un software como una amenaza a la seguridad, por lo que es posible que tenga que trabajar un poco para crear los perfiles de riesgo.

Y ahora a nuestro tema principal. Los 5 mejores monitores de amenazas de redes de TI. Lo siento, me desvié un poco, pero pensé que primero deberíamos construir una base sólida. Las herramientas que ahora voy a discutir consolidan todo junto para completar el fuerte que rodea su entorno de TI.

1. Monitor de amenazas SolarWinds

Probar ahora

Probar ahora ¿Es esto siquiera una sorpresa? SolarWinds es uno de esos nombres que siempre está seguro de que no le defraudará. Dudo que haya algún administrador de sistemas que no haya utilizado un producto SolarWinds en algún momento de su carrera. Y si no lo ha hecho, puede que sea hora de que cambie eso. Les presento el Monitor de amenazas SolarWinds.

Esta herramienta le permite monitorear su red y responder a las amenazas de seguridad casi en tiempo real. Y para una herramienta tan rica en funciones, quedará impresionado por lo simple que es de usar. Solo tomará un poco de tiempo completar la instalación y configuración y luego estará listo para comenzar a monitorear. SolarWinds Threat Monitor se puede utilizar para proteger dispositivos locales, centros de datos alojados y entornos de nube pública como Azure o AWS. Es perfecto para organizaciones medianas y grandes con grandes posibilidades de crecimiento debido a su escalabilidad. Y gracias a sus capacidades de etiquetado blanco y de múltiples inquilinos, este monitor de amenazas también será una excelente opción para los proveedores de servicios de seguridad administrados.

Monitor de amenazas SolarWinds

Debido a la naturaleza dinámica de los ciberataques, es fundamental que la base de datos de inteligencia sobre ciberamenazas esté siempre actualizada. De esta manera, tendrá más posibilidades de sobrevivir a nuevas formas de ataques. SolarWinds Threat Monitor utiliza varias fuentes, como bases de datos de reputación de dominio e IP para mantener sus bases de datos actualizadas.

También tiene un administrador de eventos e información de seguridad (SIEM) integrado que recibe datos de registro de múltiples componentes en su red y analiza los datos en busca de amenazas. Esta herramienta adopta un enfoque sencillo en la detección de amenazas para que no tenga que perder tiempo revisando los registros para identificar problemas. Lo logra comparando los registros con múltiples fuentes de inteligencia de amenazas para encontrar patrones que indiquen amenazas potenciales.

SolarWinds Threat Monitor puede almacenar datos de registro sin procesar y normalizados durante un período de un año. Esto será muy útil cuando desee comparar eventos pasados con eventos presentes. Luego están esos momentos después de una incidencia de seguridad en los que necesita clasificar los registros para identificar vulnerabilidades en su red. Esta herramienta le proporciona una manera fácil de filtrar los datos para que no tenga que revisar todos los registros.

Sistema de alerta del monitor de amenazas SolarWinds

Otra característica interesante es la respuesta y reparación automáticas a las amenazas. Además de ahorrarte el esfuerzo, esto también será efectivo para aquellos momentos en los que no estés en condiciones de responder a las amenazas de inmediato. Por supuesto, se espera que un monitor de amenazas tenga un sistema de alerta, pero el sistema en este monitor de amenazas es más avanzado porque combina alarmas de múltiples condiciones y correlacionadas con el motor de respuesta activa para alertarle de cualquier evento significativo. Las condiciones de activación se pueden configurar manualmente.

2. Digital Guardian

Probar ahora

Probar ahora Digital Guardian es una solución integral de seguridad de datos que monitorea su red de un extremo a otro para identificar y detener posibles violaciones y exfiltración de datos. Le permite ver todas las transacciones realizadas con los datos, incluidos los detalles del usuario que accede a los datos.

Digital Guardian recopila información de diferentes campos de datos, agentes de punto final y otras tecnologías de seguridad, analiza los datos e intenta establecer patrones que pueden significar amenazas potenciales. A continuación, le notificará para que pueda tomar las medidas de reparación necesarias. Esta herramienta puede generar más información sobre las amenazas al incluir direcciones IP, URL y detalles de archivos y aplicaciones que conducen a una detección de amenazas más precisa.

Digital Guardian

Esta herramienta no solo monitorea las amenazas externas, sino también los ataques internos que tienen como objetivo su propiedad intelectual y datos confidenciales. Esto es en paralelo a las diversas regulaciones de seguridad, por lo que, de forma predeterminada, Digital Guardian ayuda a demostrar el cumplimiento.

Este monitor de amenazas es la única plataforma que ofrece Data Loss Prevention (DLP) junto con Endpoint Detection and Response (EDR). La forma en que esto funciona es que el agente de punto final registra todos los eventos de datos, usuarios y sistemas dentro y fuera de la red. Luego se configura para bloquear cualquier actividad sospechosa antes de que pierda datos. Entonces, incluso si pierde una ruptura en su sistema, tiene la seguridad de que los datos no saldrán.

Digital Guardian se implementa en la nube, lo que significa que se utilizan menos recursos del sistema. Los sensores de red y los agentes de puntos finales transmiten datos a un espacio de trabajo aprobado por analistas de seguridad completo con análisis y monitores de informes en la nube que ayudan a reducir las falsas alarmas y filtrar numerosas anomalías para determinar cuáles requieren su atención.

3. Zeek Network Security Monitor

Probar ahora

Probar ahora Zeek es una herramienta de monitoreo de código abierto que anteriormente se conocía como Bro Network Monitor. La herramienta recopila datos de redes complejas de alto rendimiento y utiliza los datos como inteligencia de seguridad.

Zeek también es un lenguaje de programación propio y puede usarlo para crear scripts personalizados que le permitirán recopilar datos de red personalizados o automatizar el monitoreo e identificación de amenazas. Algunas funciones personalizadas que puede realizar incluyen la identificación de certificados SSL no coincidentes o el uso de software sospechoso.

En el lado negativo, Zeek no le da acceso a los datos de los puntos finales de su red. Para ello, necesitará la integración con una herramienta SIEM. Pero esto también es bueno porque, en algunos casos, la enorme cantidad de datos recopilados por SIEMS puede ser abrumadora y generar muchas alertas falsas. En cambio, Zeek usa datos de red que son una fuente de verdad más confiable.

Monitor de seguridad de red Zeek

Pero en lugar de confiar únicamente en los datos de la red NetFlow o PCAP, Zeek se centra en los datos ricos, organizados y de fácil búsqueda que brindan información real sobre la seguridad de su red. Extrae más de 400 campos de datos de su red y analiza los datos para producir datos procesables.

La capacidad de asignar ID de conexión únicos es una característica útil que le ayuda a ver toda la actividad del protocolo para una sola conexión TCP. Los datos de varios archivos de registro también se marcan y sincronizan. Por lo tanto, dependiendo de la hora en que reciba una alerta de amenaza, puede verificar los registros de datos aproximadamente al mismo tiempo para determinar rápidamente la fuente del problema.

Pero al igual que con todo el software de código abierto, el mayor desafío de usar software de código abierto es configurarlo. Manejará todas las configuraciones, incluida la integración de Zeek con los otros programas de seguridad en su red. Y muchos suelen considerar esto demasiado trabajo.

4. Oxen Network Security Monitor

Probar ahora

Probar ahora Oxen es otro software que recomiendo para monitorear su red en busca de amenazas de seguridad, vulnerabilidades y actividades sospechosas. Y la razón principal de esto es que continuamente realiza un análisis automatizado de amenazas potenciales en tiempo real. Esto significa que siempre que haya un incidente de seguridad crítico, tendrá tiempo suficiente para actuar antes de que se intensifique. También significa que será una excelente herramienta para detectar y contener amenazas de día cero.

Monitor de seguridad de red Oxen

Esta herramienta también ayuda en el cumplimiento al crear informes sobre la posición de seguridad de la red, las violaciones de datos y la vulnerabilidad.

¿Sabías que todos los días hay una nueva amenaza a la seguridad que nunca sabrás que existe? Su monitor de amenazas lo neutraliza y continúa con sus actividades habituales. Sin embargo, los bueyes son un poco diferentes. Captura estas amenazas y le permite saber que existen para que pueda tensar sus cuerdas de seguridad.

5. Inteligencia de amenazas de Argos de Cyberprint

Probar ahora

Probar ahora Otra gran herramienta para fortalecer su tecnología de seguridad basada en el perímetro es Argos Threat Intelligence. Combina su experiencia con su tecnología para permitirle recopilar inteligencia específica y procesable. Estos datos de seguridad le ayudarán a identificar incidentes en tiempo real de ataques dirigidos, fuga de datos e identidades robadas que pueden poner en peligro su organización.

Inteligencia de amenazas de Argos

Argos identifica a los actores de amenazas que lo apuntan en tiempo real y proporciona datos relevantes sobre ellos. Tiene una sólida base de datos de unos 10.000 actores de amenazas con los que trabajar. Además, utiliza cientos de fuentes, incluidas IRC, Darkweb, redes sociales y foros para recopilar datos comúnmente dirigidos.