MikroTik.

Se descubrió que lo que podría haber sido un compromiso de un sitio web a baja escala era un ataque masivo de criptojack. Simon Kenin, investigador de seguridad de Trustwave, acababa de regresar de presentar una charla en RSA Asia 2018 sobre ciberdelincuentes y el uso de criptomonedas para actividades maliciosas. Llámelo coincidencia, pero inmediatamente después de regresar a su oficina, notó un aumento masivo de CoinHive y, tras una inspección más detallada, descubrió que estaba específicamente asociado con los dispositivos de red MikroTik y que apuntaba fuertemente a Brasil. Cuando Kenin profundizó en la investigación de este hecho, descubrió que más de 70.000 dispositivos MikroTik fueron explotados en este ataque, un número que desde entonces ha aumentado a 200.000.

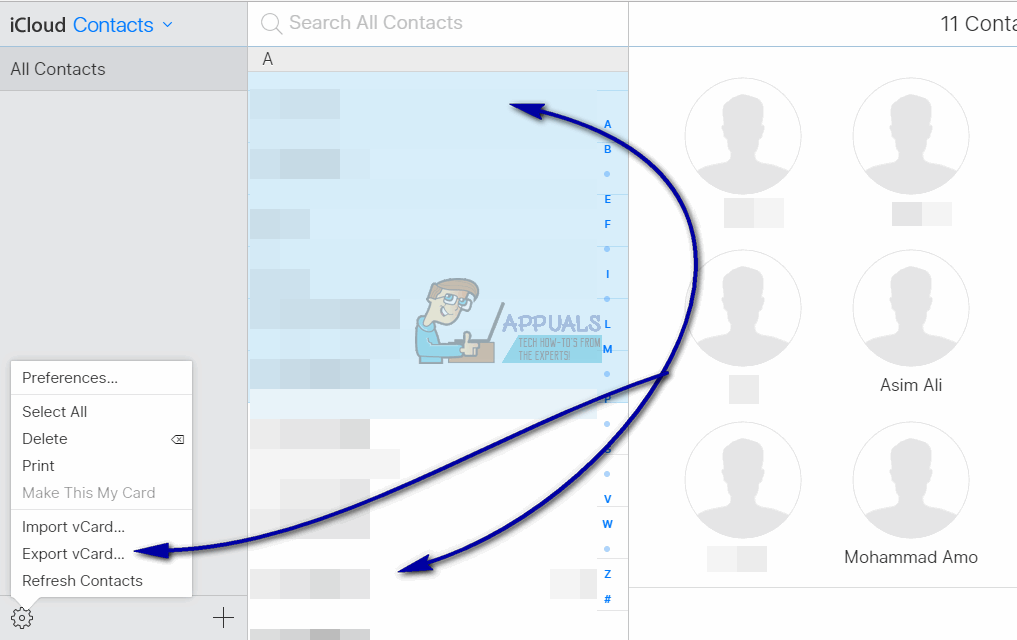

La búsqueda de Shodan de dispositivos MikroTik en Brasil con CoinHive arrojó más de 70.000 resultados.Simon Kenin / Trustwave

“Esto podría ser una extraña coincidencia, pero en una inspección más profunda vi que todos estos dispositivos usaban la misma clave de sitio de CoinHive, lo que significa que finalmente todos caen en manos de una entidad. Busqué la clave de sitio de CoinHive utilizada en esos dispositivos y vi que el atacante se centró principalmente en Brasil '.

La búsqueda de Shodan de la clave del sitio de CoinHive mostró que todos los exploits estaban cediendo al mismo atacante. Simon Kenin / Trustwave

Kenin inicialmente sospechó que el ataque era un exploit de día cero contra MikroTik, pero luego se dio cuenta de que los atacantes estaban explotando una vulnerabilidad conocida en los enrutadores para llevar a cabo esta actividad. Esta vulnerabilidad se registró y se emitió un parche el 23 de abril para mitigar sus riesgos de seguridad, pero como la mayoría de estas actualizaciones, la versión se ignoró y muchos enrutadores estaban operando con el firmware vulnerable. Kenin encontró cientos de miles de enrutadores desactualizados en todo el mundo, decenas de miles que descubrió que estaban en Brasil.

Anteriormente, se descubrió que la vulnerabilidad permitía la ejecución remota de código malicioso en el enrutador. Sin embargo, este último ataque logró llevar esto un paso más allá mediante el uso de este mecanismo para 'inyectar el script CoinHive en cada página web que visitó un usuario'. Kenin también señaló que los atacantes emplearon tres tácticas que mejoraron la brutalidad del ataque. Se creó una página de error respaldada por un script de CoinHive que ejecutaba el script cada vez que un usuario encontraba un error mientras navegaba. Además de esto, el script afectó a los visitantes de distintos sitios web con o sin los enrutadores MikroTik (aunque los enrutadores fueron el medio para inyectar este script en primer lugar). También se descubrió que el atacante utilizaba un archivo MiktoTik.php que está programado para inyectar CoinHive en cada página html.

Dado que muchos proveedores de servicios de Internet (ISP) utilizan enrutadores MikroTik para proporcionar conectividad web a gran escala para las empresas, este ataque se considera una amenaza de alto nivel que no se hizo para atacar a usuarios desprevenidos en el hogar, sino para lanzar una golpe a las grandes firmas y empresas. Además, el atacante instaló un script 'u113.src' en los enrutadores que le permitió descargar otros comandos y código más tarde. Esto permite al pirata informático mantener el flujo de acceso a través de los enrutadores y ejecutar scripts alternativos en espera en caso de que CoinHive bloquee la clave del sitio original.

Fuente TrustWave