Disposiciones de seguridad e información de Dahua. IFSEC Global

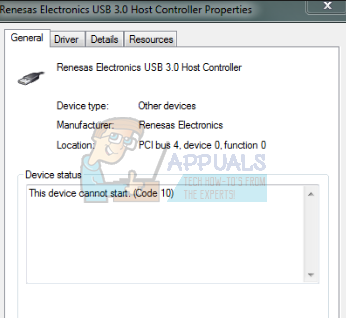

A medida que las personas se alejan de los guardias físicos del hogar, los oficiales de seguridad y los animales de guardia hacia las cámaras de seguridad de circuito cerrado de televisión (CCTV) de grabación de video digital (DVR), los piratas informáticos han encontrado una vulnerabilidad en tecnologías más antiguas que permiten la violación de acceso a las cuentas de dispositivos de vigilancia del hogar instalados lo que puede poner en riesgo a los propietarios. Dahua es una empresa de tecnología de vigilancia y seguridad de primer nivel que proporciona soluciones seguras actualizadas para reemplazar módulos obsoletos que utilizan conexiones y cableado preexistentes. Sin embargo, parece que existe una vulnerabilidad que se conoce desde 2013 en los dispositivos DVR de imágenes de seguridad de Dahua, a los que se envió una actualización para mejorar la seguridad, pero como muchos usuarios no han aprovechado la actualización gratuita, miles de dispositivos lo han hecho. les robaron sus credenciales de acceso y ahora están etiquetadas en rojo en riesgo.

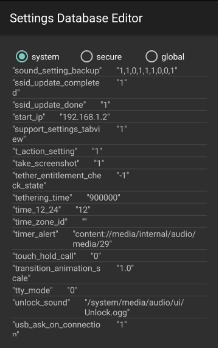

El exploit fue investigado y escrito en profundidad antes de ser presentado al público. los reporte CVE-2013-6117, descubierto y detallado por Jake Reynolds, explica que el exploit comienza cuando un pirata informático inicia un protocolo de control de transmisión con el dispositivo Dahua en el puerto 37777 para la carga útil. A esta solicitud, el dispositivo envía automáticamente sus credenciales dinámicas del sistema de nombres de dominio que el pirata informático puede usar para acceder de forma remota al dispositivo, manipular su contenido almacenado y manipular sus configuraciones. Desde que se informó de la vulnerabilidad, se enviaron solicitudes de actualización, pero como muchos usuarios optaron por renunciar a las actualizaciones, sus credenciales han sido robadas y ahora están disponibles en ZoomEye, un motor de búsqueda que mantiene un registro de la información obtenida de varios dispositivos y sitios web en línea.

Motor de búsqueda del ciberespacio ZoomEye. ICS ZoomEye

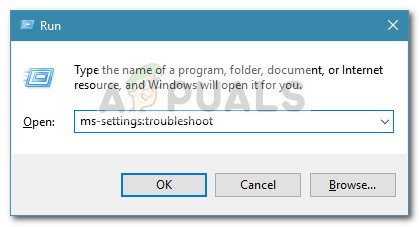

Los dispositivos Dahua DVR operan a través del puerto TCP 37777 a través del cual utilizan un protocolo binario simple para acceder al sistema de cámara del DVR desde una ubicación remota en la red. En ningún momento de este proceso se requiere suficiente autenticación de credenciales, como se espera con los procedimientos binarios únicos. Es una conexión directa al puerto del dispositivo y permite el acceso a las secuencias actuales de metraje, así como a metraje previamente grabado que se puede administrar y borrar de forma remota. ActiveX, PSS, iDMSS y similares le permiten al pirata informático omitir la página de inicio de sesión mínima proporcionada, lo que luego le permite al pirata informático enviar solicitudes no autorizadas que pueden hacer de todo, desde borrar el DVR hasta cambiar las credenciales de acceso. En otro escenario, un pirata informático puede acceder al puerto TCP 37777 para medir el firmware y el número de serie del DVR en uso. Aprovechando los protocolos binarios únicos a continuación, podría obtener información de correo electrónico, DDNS y FTP almacenada en el dispositivo. Esta información se puede utilizar para seguir a través de la página de inicio de sesión del portal web de acceso remoto de DVR y luego el pirata informático puede acceder a las secuencias y las imágenes de interés. Esto ocurre si el pirata informático no es más astuto que el proceso y omite la página de inicio de sesión por completo como se señaló anteriormente.

Página de inicio de sesión web remoto. Seguridad de profundidad

Al examinar los registros de ZoomEye, está claro que esta vulnerabilidad se ha aprovechado para acceder a cientos de miles de DVR y recuperar sus credenciales de acceso para visualización remota a través del portal web del producto. Los registros de miles de contraseñas se almacenan en acceso simple en ZoomEye y una simple búsqueda de contraseñas o nombres de usuario puede devolver un número increíble de resultados. Al buscar en los datos compilados, no es reconfortante ver que unas 14.000 personas eligen mantener su contraseña como 'contraseña', pero ese no es el motivo de preocupación directo de esta vulnerabilidad. Dahua lanzó una actualización que agrega más niveles de seguridad para evitar el acceso no autorizado a las imágenes de la cámara, pero a pesar de eso, el acceso remoto mantiene todo el proceso un poco sospechoso ya que no hay restricciones de tiempo y lugar para el acceso y tan bien como el propietario. puede acceder a sus cámaras desde lejos, un pirata informático que se las arregla para robar las credenciales de inicio de sesión también puede hacerlo. Como se explicó anteriormente, robarlos no es demasiado difícil cuando todos los dispositivos de Dahua operan en puertos y conexiones uniformes.

![[FIX] Netflix no muestra videos en 4K](https://jf-balio.pt/img/how-tos/95/netflix-not-showing-videos-4k.jpg)