Apple, Inc., C-Net

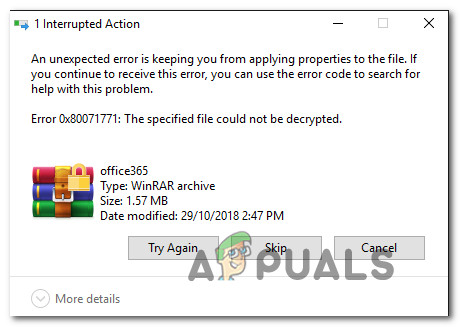

Si bien macOS tiene la reputación de funcionar como un entorno Unix seguro, parece que los desarrolladores externos podrían, en teoría, usar la API de firma de código de Apple para engañar a los servicios de seguridad del sistema operativo. Estas herramientas pueden entonces creer incorrectamente que el código malicioso incrustado fue firmado por Apple y, por lo tanto, es seguro ejecutarlo independientemente de lo que haga.

La firma de código es una excelente manera de eliminar el código que no es de confianza para que los únicos procesos que se ejecutan en un sistema sean aquellos que son seguros de ejecutar. Tanto macOS como iOS usan firmas para certificar binarios Mach-O, así como paquetes de aplicaciones, pero parece que los expertos a principios de semana encontraron una manera de socavar este sistema.

Según los investigadores de infosec, una abrumadora mayoría de productos de seguridad utilizan un método defectuoso para verificar las firmas criptográficas, lo que les hace ver el código potencialmente no firmado como firmado por Apple.

Sin embargo, parece que las propias herramientas de Apple han implementado las API correctamente. El método para explotar la vulnerabilidad es, por lo tanto, un poco extraño y se basa, al menos en parte, en cómo funcionan los binarios gordos.

Por ejemplo, un investigador de seguridad combinó un programa legítimo firmado por Apple y lo mezcló con un binario compilado en i386, pero para computadoras Macintosh de la serie x86_64.

Por lo tanto, un atacante tendría que tomar un binario legítimo de una instalación limpia de macOS y luego agregarle algo. La línea de tipo de CPU en el nuevo binario debe configurarse en algo extraño e inválido para que parezca que no es nativo del conjunto de chips del host, ya que esto le indicará al kernel que omita el código legítimo y comience a ejecutar arbitrariamente. procesos que se agregan más adelante en la línea.

Sin embargo, los propios ingenieros de Apple no ven la vulnerabilidad como una amenaza en el momento de escribir este artículo. Se necesitaría un ataque de ingeniería social o phishing para que los usuarios permitieran la instalación de un exploit. Sin embargo, varios desarrolladores de terceros han publicado parches o planean hacerlo.

Se insta a los usuarios que utilicen cualquier herramienta de seguridad afectada a que se actualicen tan pronto como estén disponibles los parches para evitar problemas futuros, aunque aún no se conoce el uso de este exploit.

Etiquetas Seguridad de Apple Mac OS

![[FIX] Esta copia de la aplicación Instalar OS X El Capitan no se puede verificar](https://jf-balio.pt/img/how-tos/20/this-copy-install-os-x-el-capitan-application-can-t-be-verified.png)