Google Android

Ha aparecido en línea un nuevo ransomware para dispositivos móviles. El virus digital mutante y en evolución se dirige a los teléfonos inteligentes que ejecutan el sistema operativo Android de Google. El malware intenta ingresar a través de un mensaje SMS simple pero inteligentemente disfrazado y luego indaga profundamente en el sistema interno del teléfono móvil. Además de mantener como rehenes críticos y sensibles, el nuevo gusano intenta agresivamente propagarse a otras víctimas a través de las plataformas de comunicación del teléfono inteligente comprometido. La nueva familia de ransomware marca un hito importante pero preocupante en el sistema operativo Android de Google que se consideraba cada vez más relativamente seguro frente a ciberataques dirigidos.

Los profesionales de ciberseguridad que trabajan para el popular desarrollador de antivirus, firewall y otras herramientas de protección digital ESET, descubrieron una nueva familia de ransomware diseñada para atacar el sistema operativo móvil Android de Google. El caballo de Troya digital utiliza mensajes SMS para propagarse, señalaron los investigadores. Los investigadores de ESET han denominado al nuevo malware como Android / Filecoder.C y han observado una mayor actividad del mismo. Por cierto, el ransomware parece ser bastante nuevo, pero marca el final de una disminución de dos años en las nuevas detecciones de malware de Android. En pocas palabras, parece que los piratas informáticos han renovado su interés en apuntar a los sistemas operativos de los teléfonos inteligentes. Hoy mismo informamos sobre múltiples Vulnerabilidades de seguridad de 'interacción cero' que se descubrieron dentro del sistema operativo Apple iPhone iOS .

Filecoder activo desde julio de 2019, pero se está extendiendo rápida y agresivamente a través de una ingeniosa ingeniería social

Según la empresa eslovaca de antivirus y ciberseguridad, Filecoder se ha observado en estado salvaje muy recientemente. Los investigadores de ESET afirman haber notado que el ransomware se propagó activamente desde el 12 de julio de 2019. En pocas palabras, el malware parece haber aparecido hace menos de un mes, pero su impacto podría aumentar cada día.

El virus es particularmente interesante porque los ataques al sistema operativo Android de Google han ido disminuyendo de manera constante durante aproximadamente dos años. Esto generó una percepción general de que Android era principalmente inmune a los virus o que los piratas informáticos no iban específicamente detrás de los teléfonos inteligentes, sino que apuntaban a las computadoras de escritorio u otro hardware y electrónica. Los teléfonos inteligentes son dispositivos bastante personales y, por lo tanto, podrían considerarse objetivos potenciales limitados en comparación con los dispositivos utilizados en empresas y organizaciones. Dirigirse a PC o dispositivos electrónicos en entornos tan grandes tiene varios beneficios potenciales, ya que una máquina comprometida puede ofrecer una forma rápida de comprometer varios otros dispositivos. Entonces se trata de analizar información para seleccionar información sensible. Por cierto, varios grupos de piratas informáticos parecen tener pivotado para realizar ataques de espionaje a gran escala .

ALERTA DE SEGURIDAD: Emerge la cepa FileCoder de ransomware de Android: Surgió una nueva cepa de ransomware en Android #móvil dispositivos. Está dirigido a aquellos que ejecutan el sistema operativo Android 5.1 y superior. Esta variedad de ransomware de Android ha sido denominada por… https://t.co/edFpo45qbp pic.twitter.com/9r39kxS5iB

- Soluciones Aquia (@AquiaSolutions) 30 de julio de 2019

El nuevo ransomware, por otro lado, simplemente intenta restringir el acceso del propietario del teléfono inteligente Android a la información personal. No hay indicios de que el malware intente filtrar o robar información personal o confidencial o instalar otras cargas útiles como registradores de pulsaciones o rastreadores de actividad para intentar obtener acceso a la información financiera.

¿Cómo se propaga Filecoder Ransomware en el sistema operativo Android de Google?

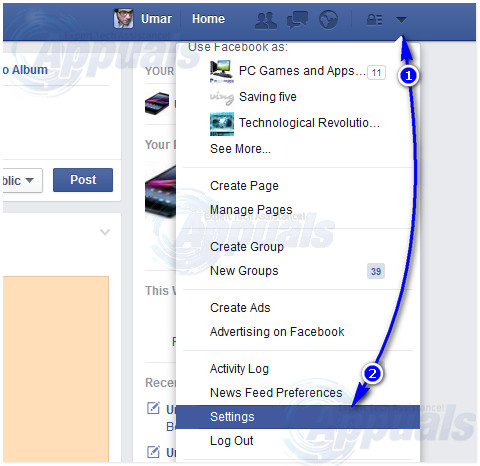

Los investigadores han descubierto que el ransomware Filecoder se propaga a través del sistema de mensajería o SMS de Android, pero su punto de origen está en otro lugar. El virus parece estar lanzándose a través de publicaciones maliciosas en foros en línea, incluidos Reddit y la junta de mensajería para desarrolladores de Android XDA Developers. Después de que ESET señaló las publicaciones maliciosas, los desarrolladores de XDA tomaron medidas rápidas y eliminaron los medios sospechosos, pero el contenido cuestionable aún estaba activo en el momento de la publicación en Reddit.

La mayoría de las publicaciones y comentarios maliciosos encontrados por ESET intentan atraer a las víctimas para que descarguen el malware. El virus atrae a la víctima imitando el contenido que generalmente se asocia con material pornográfico. En algunos casos, los investigadores también observaron algunos temas técnicos que se utilizan como cebos. Sin embargo, en la mayoría de los casos, los atacantes incluyeron enlaces o códigos QR que apuntaban a las aplicaciones maliciosas.

Para evitar la detección inmediata antes de que se acceda a él, los enlaces del malware están enmascarados como enlaces bit.ly. Varios de estos sitios de acortamiento de enlaces se han utilizado en el pasado para dirigir a los usuarios de Internet desprevenidos a sitios web maliciosos, realizar phishing y otros ciberataques.

Hackers que difunden Android Ransomware a través de SMS a sus contactos y cifran los archivos de su dispositivo: una nueva familia de Android Ransomware denominada Android / Filecoder.C distribuyó varios foros en línea y además utiliza la lista de contactos de la víctima para enviar SMS con un ... https://t.co/ddqwtfswl5 pic.twitter.com/6PJjmNyZKB

- Shah Sheikh (@shah_sheikh) 30 de julio de 2019

Una vez que el ransomware Filecoder se ha implantado firmemente en el dispositivo móvil Android de la víctima, no comienza a bloquear inmediatamente la información del usuario. En cambio, el malware primero ataca los contactos del sistema Android. Los investigadores observaron un comportamiento interesante pero inquietantemente agresivo del ransomware Filecoder. Esencialmente, el malware se filtra rápida pero minuciosamente a través de la lista de contactos de la víctima para propagarse.

El malware intenta enviar un mensaje de texto autogenerado cuidadosamente redactado a cada entrada dentro de la lista de contactos del dispositivo móvil Android. Para aumentar las posibilidades de que las víctimas potenciales hagan clic y descarguen el ransomware, el virus Filecoder implementa un truco interesante. El enlace contenido en el mensaje de texto contaminado se anuncia como una aplicación. Más importante aún, el malware garantiza que el mensaje contenga la foto de perfil de la víctima potencial. Además, la foto se coloca cuidadosamente para que quepa dentro de una aplicación que la víctima ya está usando. En realidad, es una aplicación falsa maliciosa que alberga el ransomware.

Aún más preocupante es el hecho de que el ransomware Filecoder está codificado para ser multilingüe. En otras palabras, según la configuración de idioma del dispositivo infectado, los mensajes se pueden enviar en una de las 42 versiones de idioma posibles. El malware también inserta el nombre del contacto dentro del mensaje automáticamente, para aumentar la autenticidad percibida.

¿Cómo infecta y funciona el Filecoder Ransomware?

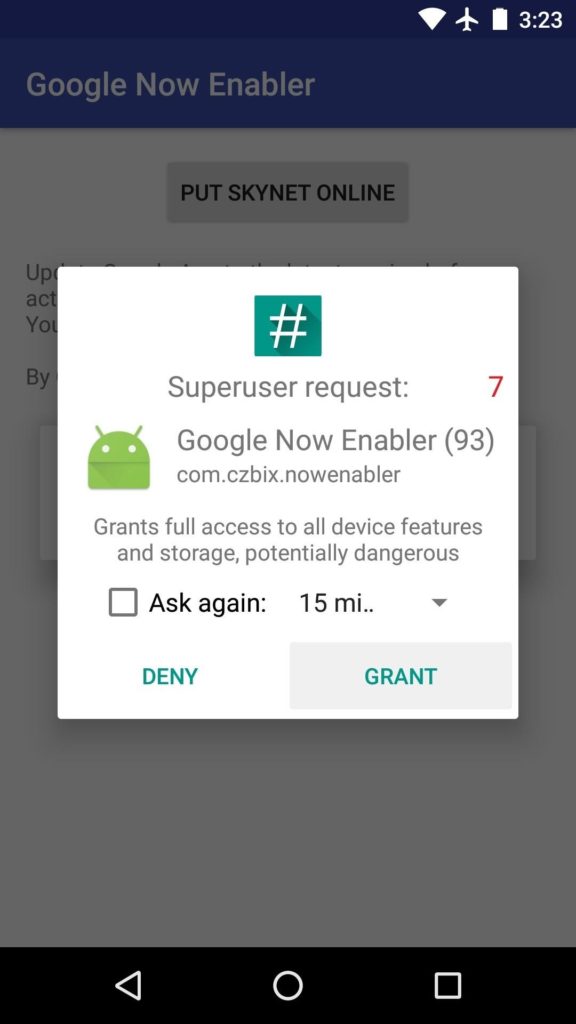

Los enlaces que ha generado el malware generalmente contienen una aplicación que intenta atraer a las víctimas. El verdadero propósito de la aplicación falsa es ejecutarse discretamente en segundo plano. Esta aplicación contiene configuraciones de comando y control (C2) codificadas, así como direcciones de billetera Bitcoin, dentro de su código fuente. Los atacantes también han utilizado la popular plataforma para compartir notas en línea Pastebin, pero solo sirve como un conducto para la recuperación dinámica y posiblemente otros puntos de infección.

Después de que Filecoder ransomware haya enviado con éxito los SMS contaminados en lotes y haya completado la tarea, escanea el dispositivo infectado para encontrar todos los archivos de almacenamiento y cifra la mayoría de ellos. Los investigadores de ESET han descubierto que el malware encripta todo tipo de extensiones de archivo que se usan comúnmente para archivos de texto, imágenes, videos, etc. Pero, por alguna razón, deja archivos específicos de Android como .apk o .dex. El malware tampoco toca los archivos .Zip y .RAR comprimidos, ni los archivos de más de 50 MB. Los investigadores sospechan que los creadores de malware podrían haber hecho un mal trabajo de copiar y pegar al extraer contenido de WannaCry, una forma de ransomware mucho más grave y prolífica. Todos los archivos cifrados se adjuntan con la extensión '.seven'

Los investigadores descubren Android / Filecoder.C, una nueva familia de ransomware de Android que intenta propagarse a los contactos de las víctimas e implementa algunos trucos inusuales https://t.co/5iCvkVbAND @welivesecurity @CASO #Secuestro de datos #Android pic.twitter.com/d150eY4N7X

— David Bisson (@DMBisson) 30 de julio de 2019

Después de cifrar con éxito los archivos en el dispositivo móvil Android, el ransomware muestra una nota de rescate típica que contiene demandas. Los investigadores han notado que el ransomware Filecoder hace demandas que van desde aproximadamente $ 98 a $ 188 en criptomonedas. Para crear una sensación de urgencia, el malware también tiene un temporizador simple que dura aproximadamente 3 días o 72 horas. La nota de rescate también menciona cuántos archivos tiene como rehenes.

Curiosamente, el ransomware no bloquea la pantalla del dispositivo ni evita que se utilice un teléfono inteligente. En otras palabras, las víctimas aún pueden usar su teléfono inteligente Android, pero no tendrán acceso a sus datos. Además, incluso si las víctimas desinstalan de alguna manera la aplicación maliciosa o sospechosa, no deshace los cambios ni descifra los archivos. Filecoder genera un par de claves pública y privada al cifrar el contenido de un dispositivo. La clave pública está encriptada con un poderoso algoritmo RSA-1024 y un valor codificado que se envía a los creadores. Después de que la víctima paga a través de los detalles de Bitcoin proporcionados, el atacante puede descifrar la clave privada y entregarla a la víctima.

Filecoder no solo agresivo sino también complejo para escapar:

Los investigadores de ESET habían informado anteriormente que el valor de la clave codificada podría usarse para descifrar archivos sin pagar la tarifa de chantaje al 'cambiar el algoritmo de cifrado a un algoritmo de descifrado'. En resumen, los investigadores sintieron que los creadores del ransomware Filecoder habían dejado atrás inadvertidamente un método bastante simple para crear un descifrador.

“Debido a la focalización limitada y las fallas tanto en la ejecución de la campaña como en la implementación de su cifrado, el impacto de este nuevo ransomware es limitado. Sin embargo, si los desarrolladores corrigen las fallas y los operadores comienzan a apuntar a grupos más amplios de usuarios, el ransomware Android / Filecoder.C podría convertirse en una seria amenaza '.

los los investigadores han actualizado su publicación sobre el ransomware Filecoder y aclaró que 'esta 'clave codificada' es una clave pública RSA-1024, que no se puede romper fácilmente, por lo que crear un descifrador para este ransomware en particular es casi imposible'.

Curiosamente, los investigadores también observaron que no hay nada en el código del ransomware que respalde la afirmación de que los datos afectados se perderán una vez que finalice el temporizador de cuenta atrás. Además, los creadores del malware parecen estar jugando con el monto del rescate. Si bien 0.01 Bitcoin o BTC sigue siendo estándar, los números posteriores parecen ser la identificación de usuario generada por el malware. Los investigadores sospechan que este método podría servir como un factor de autenticación para hacer coincidir los pagos entrantes con la víctima para generar y enviar la clave de descifrado.

Etiquetas android