Dispositivo cardiográfico de Philips. Equipo médico absoluto

Philips es conocida por producir dispositivos cardiográficos PageWriter eficaces y de alta gama. Después del descubrimiento reciente de vulnerabilidades de seguridad cibernética en sus dispositivos que permiten a los atacantes alterar la configuración de los dispositivos para afectar el diagnóstico, Philips se ha presentado diciendo en un ICS-CERT consultivo que no tiene la intención de investigar estas vulnerabilidades hasta el verano de 2019.

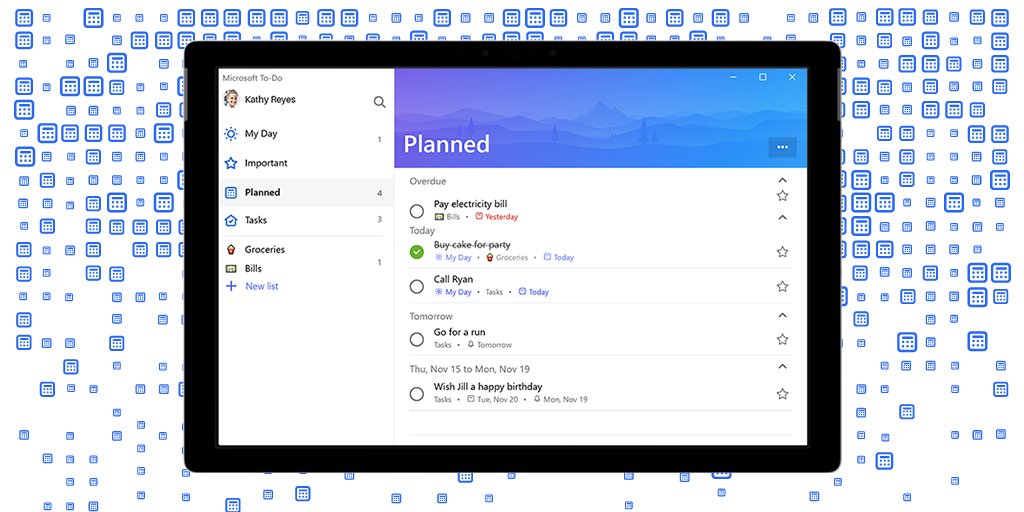

Los dispositivos cardiógrafos PageWriter de Philips reciben señales a través de sensores conectados al cuerpo y usan estos datos para crear patrones y diagramas de ECG que el médico puede consultar para concluir un diagnóstico. Este proceso no debería tener ninguna interferencia en sí mismo para garantizar la integridad de las medidas tomadas y los gráficos representados, pero parece que los manipuladores pueden influir en estos datos manualmente.

Las vulnerabilidades existen en los modelos PageWriter TC10, TC20, TC30, TC50 y TC70 de Philips. Las vulnerabilidades surgen del hecho de que la información de entrada se puede ingresar manualmente y codificar en la interfaz, lo que resulta en una entrada incorrecta, ya que el sistema del dispositivo no verifica ni filtra ninguno de los datos ingresados. Esto significa que los resultados del dispositivo están directamente relacionados con lo que los usuarios introducen en ellos manualmente, lo que permite un diagnóstico inadecuado e ineficiente. La falta de desinfección de datos contribuye directamente a la posibilidad de desbordamiento del búfer y vulnerabilidades de cadenas de formato.

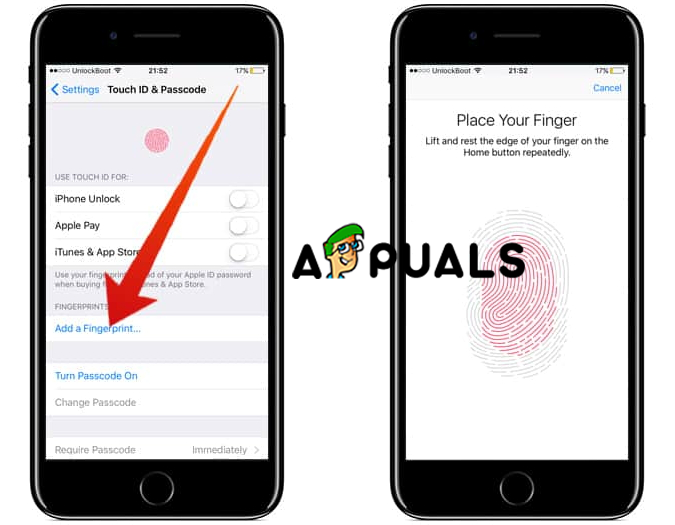

Además de esta posibilidad de explotación de errores de datos, la capacidad de codificar datos en la interfaz también se presta a la codificación dura de credenciales. Esto significa que cualquier atacante que conozca la contraseña del dispositivo y tenga el dispositivo físicamente a mano puede modificar la configuración del dispositivo y provocar un diagnóstico incorrecto con el dispositivo.

A pesar de la decisión de la compañía de no investigar estas vulnerabilidades hasta el verano del próximo año, el aviso publicado ha ofrecido algunos consejos para la mitigación de estas vulnerabilidades. Las pautas principales para esto giran en torno a la seguridad física del dispositivo: garantizar que los atacantes malintencionados no puedan acceder físicamente o manipular el dispositivo. Además de esto, se recomienda a las clínicas que inicien la protección de componentes en sus sistemas, restringiendo y regulando lo que se puede acceder en los dispositivos.