Seguridad Global 24h

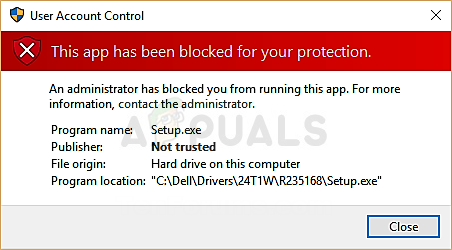

El 20thde septiembre, Zero Day Initiative (ZDI) de Trend Micro se hizo pública con la información de una vulnerabilidad de ejecución de eliminación de código que permitiría a los atacantes utilizar el defectuoso motor de base de datos Jet para ejecutar macros a través de programas de Microsoft Office y provocar actividades maliciosas en la computadora objetivo. Cubrimos esto anteriormente, puedes leerlo aquí .

Con respecto a este tema, ZDI lanzó un microparche en el 21S tSeptiembre, que solucionó la vulnerabilidad e instó a Microsoft a corregirlo en el siguiente parche. Luego, ZDI hizo una revisión de la actualización de octubre de 2018 de Microsoft y descubrió que la falla de seguridad, aunque se solucionó, solo ha limitado la vulnerabilidad en lugar de eliminarla.

Con el nuevo parche, los atacantes seguramente tendrán más dificultades para aprovechar la vulnerabilidad, pero esto aún puede ser explotado por archivos Jet Database especialmente diseñados para generar un error de escritura OOB (fuera de límites) que iniciará la ejecución remota del código.

Con los nuevos problemas surgen nuevas soluciones, ya que ACROS Security con su división 0patch ha implementado un microparche de 18 bytes que elimina la vulnerabilidad en lugar de limitarla corrigiendo la vulnerabilidad ' msrd3x4.dll 'Binario.

“ En este punto, solo diremos que encontramos que la solución oficial es ligeramente diferente a nuestro microparche y, desafortunadamente, de una manera que solo limitó la vulnerabilidad en lugar de eliminarla. Le notificamos a Microsoft de inmediato y no revelaremos más detalles o pruebas de concepto hasta que emitan una solución correcta. “, Dijo Mitja Kolsek, CEO de ACROS Security.

Los usuarios pueden visitar el sitio web 0patch.com y pueden aplicar el microparche creando una cuenta y descargando el agente por 0patch y registrándose en el agente. Puede leer la publicación de blog completa y una explicación detallada sobre cómo obtener el microparche en la publicación de blog de 0patch aquí.

Etiquetas Microsoft Seguridad