Adaptador de pantalla inalámbrico de Microsoft. Portátil G7

Microsoft Wireless Display Adapter V2 ha sido diagnosticado con tres vulnerabilidades: vulnerabilidad de inyección de comandos, vulnerabilidad de control de acceso roto y vulnerabilidad de ataque gemelo malvado. La primera vulnerabilidad solo se ha probado en las versiones de software 2.0.8350 a 2.0.8372 del Adaptador de pantalla inalámbrico de Microsoft V2 y se ha descubierto que afecta a todas las versiones de este rango. Se ha descubierto que el control de acceso roto y las vulnerabilidades del ataque gemelo malvado afectan solo a la versión de software 2.0.8350 en el rango probado. No se probaron otras versiones del software y las vulnerabilidades aún no se han explotado. A la vulnerabilidad de inyección de comando se le ha asignado la etiqueta CVE-2018-8306 , y se le ha dado una evaluación de riesgo relativamente moderada.

El adaptador de pantalla inalámbrico de Microsoft es un dispositivo de hardware que permite la transmisión de pantallas desde dispositivos de Microsoft Windows habilitados para Miracast. El mecanismo utiliza la conexión Wi-Fi Direct y el canal de transmisión de audio / video Miracast para transmitir la pantalla. El proceso está cifrado con WPA2 según el cifrado de la conexión Wi-Fi en uso para mayor seguridad.

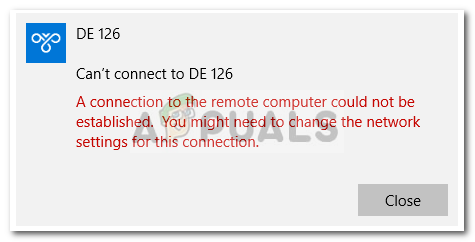

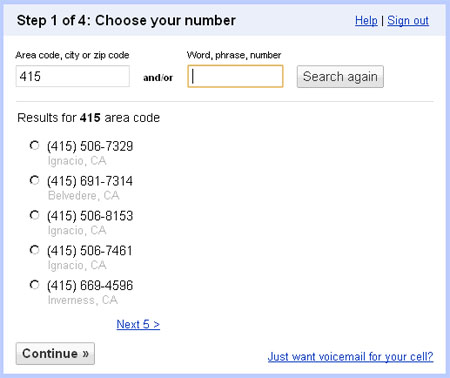

Para emparejar el dispositivo con la pantalla, el mecanismo ofrece tanto una conexión de botón como una conexión PIN. Una vez establecida la conexión, no es necesario verificar el dispositivo para cada conexión posterior.

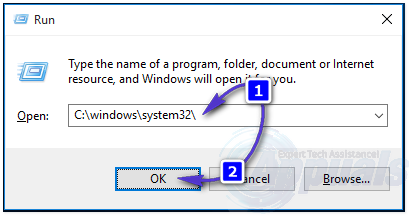

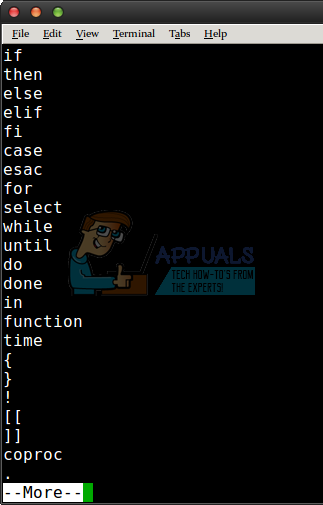

Continuando con esta autorización obtenida previamente, puede ocurrir una vulnerabilidad de inyección de comando cuando el nombre del adaptador de pantalla se establece en el parámetro 'NewDeviceName'. Al crear una situación en la que los personajes escapan de los scripts de la línea de comandos, el dispositivo se configura en un ciclo de arranque donde deja de funcionar correctamente. El script afectado por esta vulnerabilidad es el script “/cgi-bin/msupload.sh”.

La segunda vulnerabilidad, el control de acceso roto, puede ocurrir cuando se utiliza el método de configuración del botón pulsador para el emparejamiento de dispositivos, que solo requiere que el dispositivo esté en el rango inalámbrico sin necesidad de acceso físico para la verificación del PIN. Una vez que se establece la primera conexión de esta manera, las conexiones posteriores no necesitan verificación, lo que permite que un dispositivo comprometido tenga un control sin restricciones.

La tercera vulnerabilidad, el ataque de gemelos malvados, ocurre cuando un atacante manipula a un usuario para que se conecte a su dispositivo MSWDA al estar conectado a la MSWDA legítima y solo mostrar la MSWDA del atacante para que el usuario se conecte. Una vez establecida la conexión, el usuario no sabrá que se ha conectado al dispositivo equivocado y el atacante tendrá acceso a los archivos y datos del usuario, transmitiendo el contenido en su dispositivo.

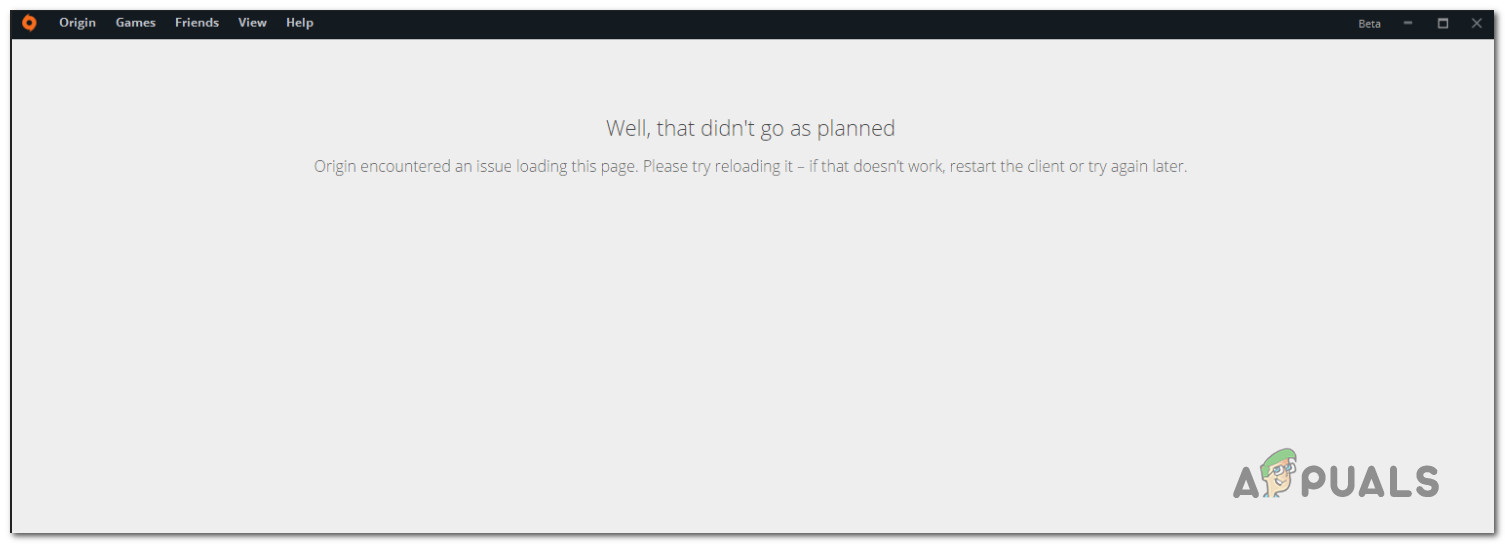

Microsoft fue contactado inicialmente el 21S tde marzo con respecto a este conjunto de vulnerabilidades. El número CVE se asignó el 19thde junio y las actualizaciones de firmware se lanzaron el 10thde julio. Desde entonces, Microsoft acaba de presentar su divulgación pública. consultivo . Las vulnerabilidades afectan colectivamente a las versiones 2.0.8350, 2.0.8365 y 2.0.8372 del software Microsoft Wireless Display Adapter V2.

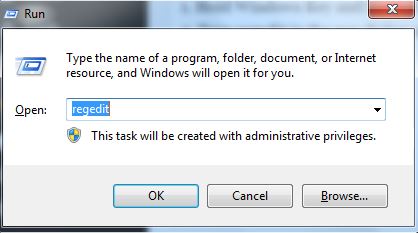

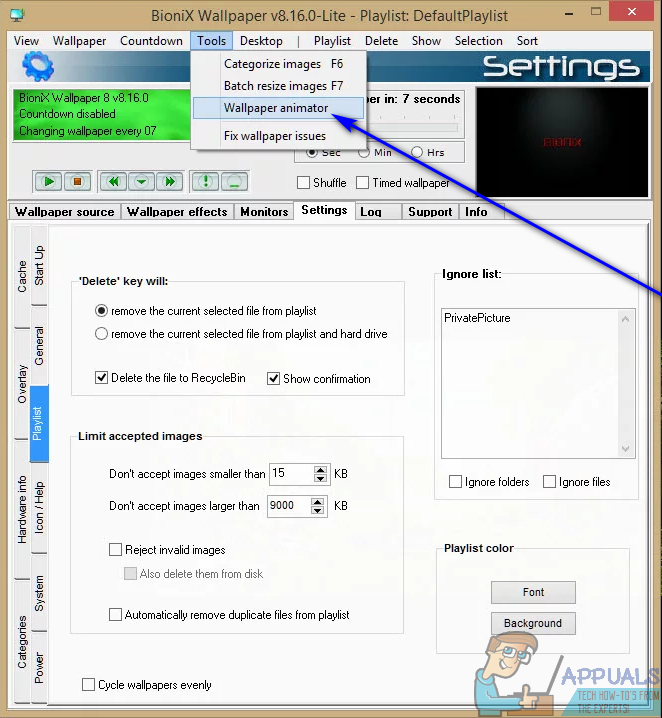

Las actualizaciones de seguridad etiquetadas como 'importantes' por Microsoft están disponibles para las tres versiones en su sitio web como parte del boletín de seguridad publicado. Otra mitigación sugerida requiere que los usuarios abran la aplicación de Windows del Adaptador de pantalla inalámbrico de Microsoft y marquen la casilla junto a 'Emparejar con código PIN' en la pestaña 'Configuración de seguridad'. Esto asegura que se requiera acceso físico al dispositivo para ver su pantalla y hacer coincidir los códigos PIN, lo que garantiza que un dispositivo no deseado accesible de forma inalámbrica no se conecte fácilmente a la configuración. Las vulnerabilidades que afectan a las tres versiones recibieron un CVSS 3.0 puntuación base de 5,5 cada una y una puntuación temporal de 5 cada una.