Ilustración de ciberseguridad

Microsoft lanzó una actualización importante para el sistema operativo (SO) Windows 10 hace un día. Sin embargo, incluso esta actualización no tiene un parche para proteger contra una falla de seguridad interesante, simple y, sin embargo, muy potente. La vulnerabilidad existe en el programador de tareas avanzado de Windows 10. Cuando se explota, el Programador de tareas esencialmente puede otorgar privilegios administrativos completos al explotador.

Un hacker que usa el alias en línea 'SandboxEscaper', publicó el error. Aparentemente, el exploit tiene serias implicaciones de seguridad en Windows 10. Curiosamente, el hacker eligió publicar el exploit de día cero en GitHub, un repositorio de herramientas de software y código de desarrollo que Microsoft adquirió recientemente. El hacker incluso lanzó un código de explotación de prueba de concepto (PoC) para la vulnerabilidad de día cero que afecta al sistema operativo Windows 10.

El exploit cae en la categoría de día cero principalmente porque Microsoft aún no ha reconocido lo mismo. Una vez que el fabricante de Windows 10 se dé cuenta, debería ofrecer un parche que cubrirá la laguna que existe dentro del Programador de tareas.

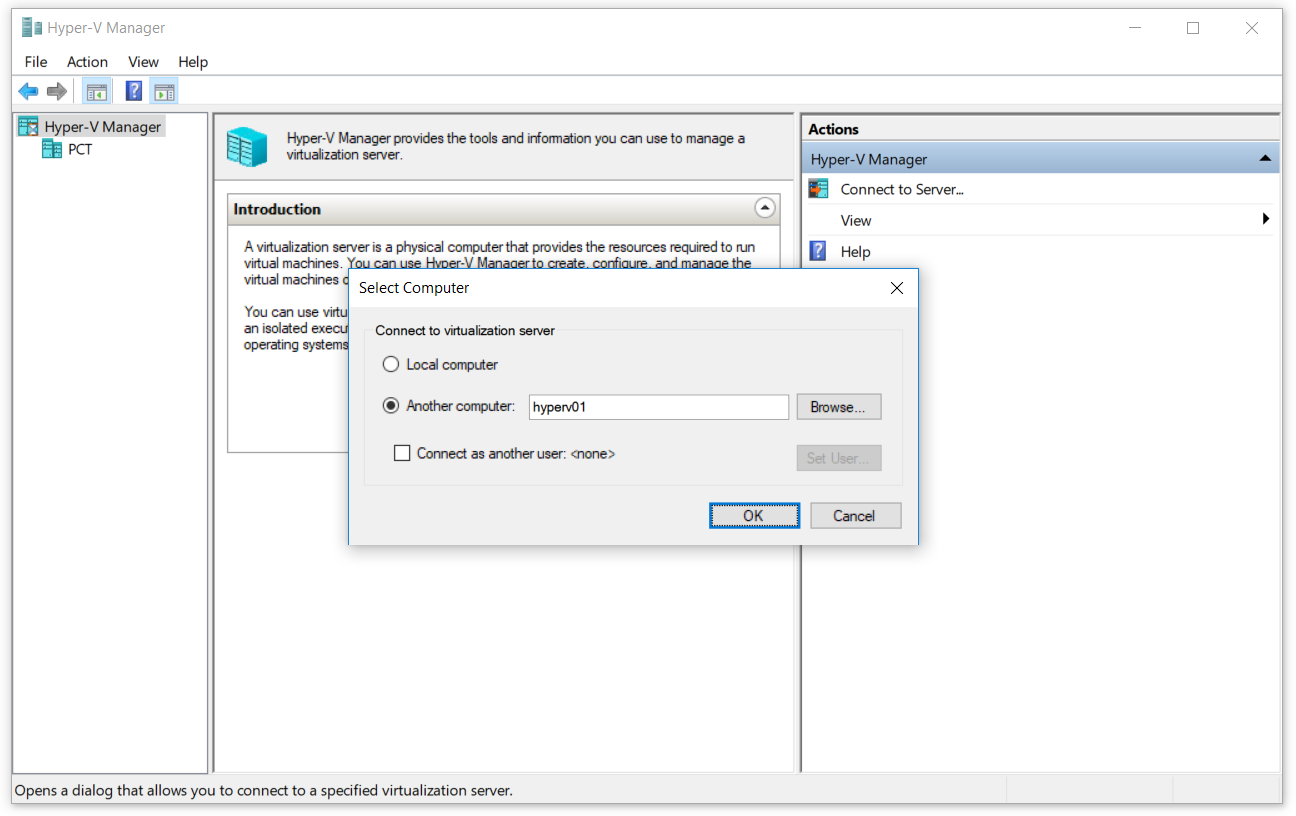

El Programador de tareas es uno de los componentes centrales del sistema operativo Windows que ha existido desde los días de Windows 95. Microsoft ha mejorado continuamente la utilidad que esencialmente permite a los usuarios del sistema operativo programar el inicio de programas o scripts en un tiempo predefinido o después de intervalos de tiempo específicos. . El exploit publicado en GitHub utiliza 'SchRpcRegisterTask', un método en el Programador de tareas para registrar tareas en el servidor.

Por razones aún desconocidas, el programa no comprueba los permisos tan a fondo como debería. Por lo tanto, se puede utilizar para establecer un permiso DACL (Lista de control de acceso discrecional) arbitrario. Un programa escrito con intenciones maliciosas o incluso un atacante con privilegios de nivel inferior puede ejecutar un archivo .job con formato incorrecto para obtener privilegios de 'SISTEMA'. Esencialmente, este es un caso de problema de escalada de privilegios no autorizados o no autorizados que potencialmente puede permitir que un atacante local o malware obtenga y ejecute código con privilegios de sistema administrativo en las máquinas objetivo. Eventualmente, tales ataques otorgarán al atacante privilegios administrativos completos de la máquina con Windows 10 objetivo.

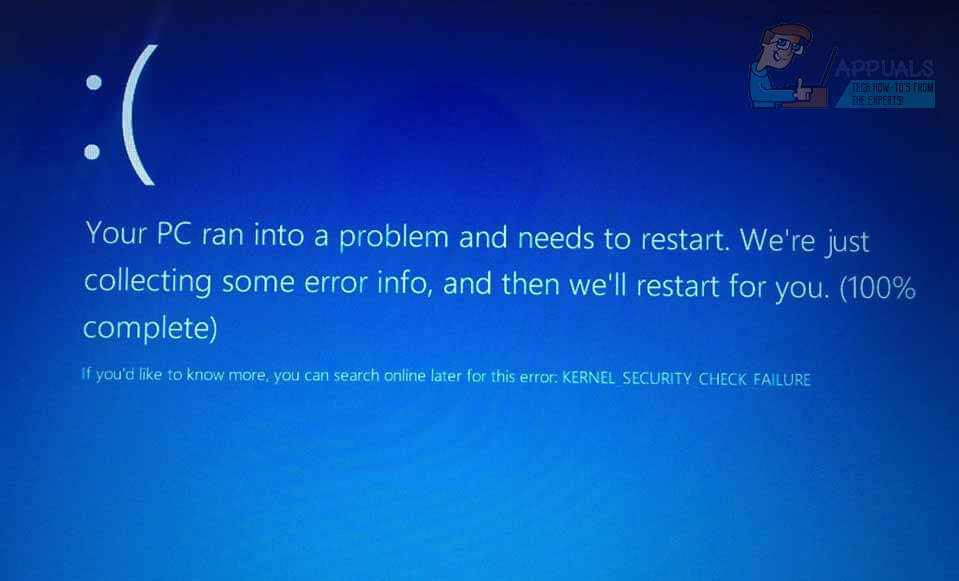

Un usuario de Twitter afirma haber verificado el exploit de día cero y confirmado que funciona en el sistema Windows 10 x86 que ha sido parcheado con la última actualización de mayo de 2019. Además, el usuario agrega que la vulnerabilidad se puede aprovechar el 100 por ciento del tiempo con facilidad.

Puedo confirmar que esto funciona como está en un sistema Windows 10 x86 completamente parcheado (mayo de 2019). Un archivo que anteriormente estaba bajo control total solo por SYSTEM y TrustedInstaller ahora está bajo control total por un usuario limitado de Windows.

Funciona rápidamente y el 100% del tiempo en mis pruebas. pic.twitter.com/5C73UzRqQk

- Will Dormann (@wdormann) 21 de mayo de 2019

Si eso no es lo suficientemente preocupante, el hacker también ha insinuado que tiene 4 errores de día cero más no revelados en Windows, tres de los cuales conducen a una escalada de privilegios local y el cuarto permite a los atacantes eludir la seguridad de la zona de pruebas. No hace falta agregar que Microsoft aún tiene que reconocer el exploit y emitir un parche. Básicamente, esto significa que los usuarios de Windows 10 deben esperar una solución de seguridad para esta vulnerabilidad en particular.

Etiquetas Ventanas

![[Actualización] Twitter aclara qué cuentas 'inactivas' se marcarán para su eliminación a partir del próximo mes](https://jf-balio.pt/img/news/00/twitter-clarifies-about-which-inactive-accounts-will-be-marked.png)