Prevención de apropiación de cuenta

¿Qué es Account Take Over (ATO)? Es cuando los piratas informáticos usan credenciales reales para iniciar sesión en una cuenta y luego proceden a realizar transacciones no autorizadas. Si es una institución financiera, esto podría significar retirar o transferir grandes sumas de dinero de la cuenta. Si se trata de una empresa, podría significar el robo de propiedad intelectual o secretos comerciales.

Lo que hace que ATO sea realmente peligroso es que los delincuentes utilizan credenciales legítimas y, por lo tanto, no recibirá ninguna alerta sobre un inicio de sesión sospechoso. Luego procederán a cambiar sus datos de contacto, lo que les permitirá continuar usando la cuenta sin que se levante ninguna bandera.

Y cuando finalmente se descubren sus actividades, puede dar lugar a acusaciones falsas. Toda la evidencia apuntará hacia el propietario real de la cuenta.

¿Cómo obtienen estos estafadores acceso a los datos reales de inicio de sesión en primer lugar?

El papel de las violaciones de datos para facilitar la apropiación de cuentas

Cada año hay miles de incidentes de violación de datos en los que millones de los datos del usuario están expuestos. ¿Alguna vez te has preguntado qué sucede con estos datos y por qué se consideran tan valiosos? Bueno, los piratas informáticos tienen la capacidad de extraer información útil, como nombres de usuario y contraseñas, de los datos filtrados que luego venden en la web oscura.

Número anual de violaciones de datos

En su mayoría, se dirigirán a personas extremadamente ricas o personas de alto perfil y usarán una técnica llamada relleno de credenciales para intentar hacerse cargo de sus cuentas. Este es un proceso automatizado que implica ejecutar las credenciales adquiridas en varias cuentas propiedad del objetivo.

Y como sabe, la gente tiende a usar la misma contraseña en varios sitios. Probablemente tú también seas culpable. Y así es como los estafadores pueden acceder a las cuentas, luego de lo cual proceden a drenar cualquier información valiosa, incluidos números de tarjetas de crédito y otra información de identificación personal.

Esa cuenta podría terminar siendo la puerta de entrada a todas las demás cuentas de la víctima.

Ahora a la gran pregunta. ¿Qué estás haciendo al respecto?

Pasos que puede tomar para evitar la apropiación de la cuenta

La apropiación de una cuenta tiene muchas implicaciones, pero ninguna tan grave como la pérdida de confianza en su negocio. Nunca escuchará a nadie culpar al propietario de la cuenta por reutilizar sus contraseñas, pero usted siempre seguirá siendo la empresa que fue pirateada.

Afortunadamente, existen medidas que puede tomar para prevenir estos ataques. Ninguno es suficiente por sí solo, por lo que recomiendo usar varios métodos. Los piratas informáticos son cada vez más inteligentes y siempre están ideando nuevas formas de infiltrarse en su sistema.

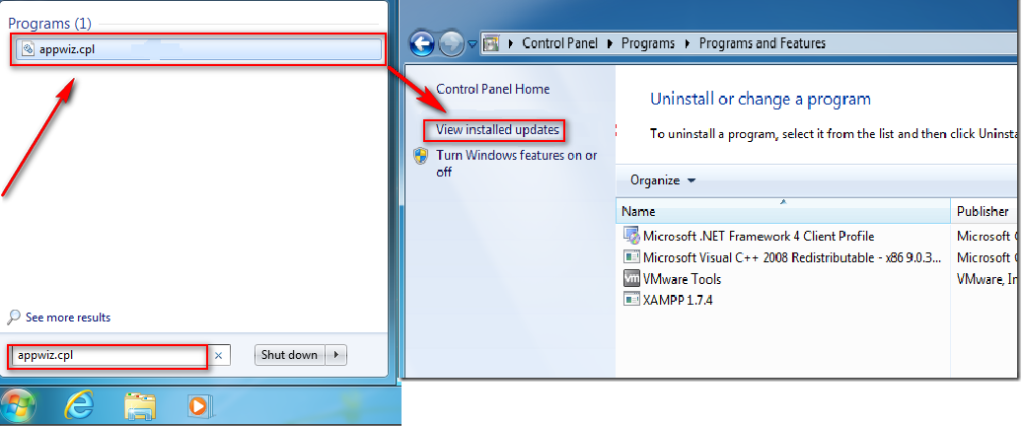

El primer paso es sencillo. Educación del usuario. Enfatice que los propietarios de cuentas usan contraseñas únicas y hacen cumplir los requisitos de contraseña en su sitio para eliminar las contraseñas débiles. Alternativamente, podría recomendarles que usen un administrador de contraseñas.

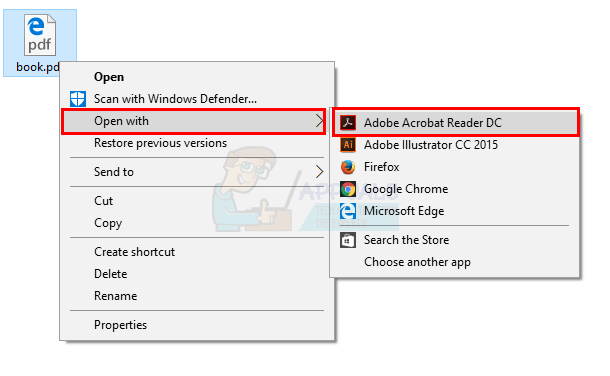

Otros pasos que puede tomar para evitar ATO incluyen la rotación de contraseñas, el uso de autenticación multifactor y el escaneo de la web para encontrar datos expuestos que puedan comprometer la cuenta de su cliente. Encuentro que esa última medida es la más efectiva.

La contraseña ha estado involucrada en una violación de datos

En esta publicación, voy a recomendar 5 herramientas que utilizan al menos una de las técnicas anteriores. A continuación, puede elegir el que más le convenga.

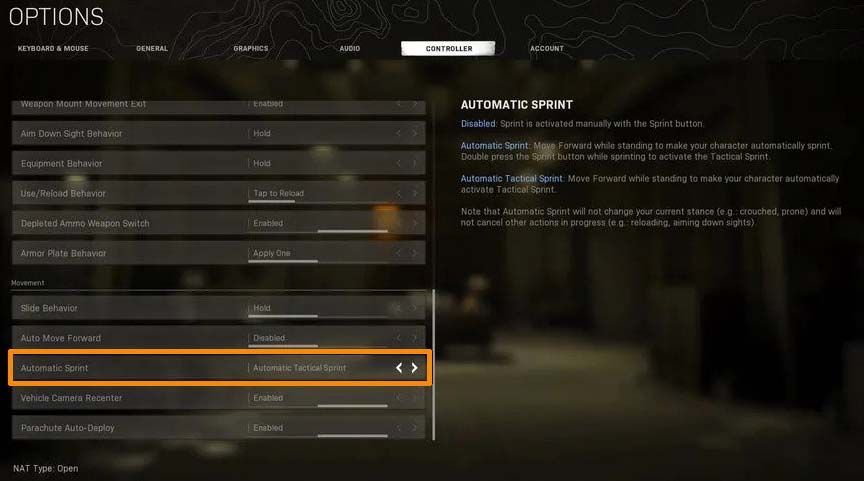

1. Monitor de identidad SolarWinds

Probar ahora

Probar ahora Identity Monitor es otra adición invaluable a la asombrosa cartera de soluciones de seguridad de SolarWind. Es un esfuerzo de colaboración entre SolarWinds y Spycloud, una compañía de big data que es bien conocida por su base de datos expansiva y actualizada de datos expuestos.

Monitor de identidad SolarWinds

Y como ya habrá deducido, esta solución funciona escaneando la web y tratando de determinar si sus datos monitoreados han sido parte de una violación de datos.

La base de datos se actualiza constantemente y, dado que Identity Monitor funciona en tiempo real, puede estar seguro de que se le notificará inmediatamente que sus credenciales han sido expuestas. Las alertas se envían por correo electrónico.

Esta herramienta se puede utilizar para monitorear dominios completos o direcciones de correo electrónico específicas. Pero lo que más me gusta de él es que una vez que agregas un dominio, también podrás monitorear todas las direcciones de correo electrónico asociadas a él.

Identity Monitor destaca todas las incidencias de violación de datos en una lista cronológica en el panel principal. Si encuentra esto difícil de seguir, entonces también tienen una representación gráfica de la línea de tiempo de la infracción. Haga clic en un incidente específico en el gráfico y le dará información adicional como la fuente de la fuga.

También me encanta lo bien que se ha organizado la interfaz de usuario de esta herramienta. Todo está bien etiquetado y todo lo que necesita es su intuición para navegar a través de él.

Panel principal de Identity Monitor

SolarWinds Identity Monitor está disponible como una aplicación web y viene en 5 planes premium. El plan más básico comienza en $ 1795 y puede monitorear dos dominios y 25 correos electrónicos no laborales. También puede probar el producto de forma gratuita, pero solo estará limitado a monitorear un correo electrónico.

2. Iovación

Solicitar demostración

Solicitar demostración Iovation también es una gran solución para prevenir ATO, pero utiliza diferentes técnicas de Identity Monitor. Aún mejor, continúa monitoreando al usuario después de iniciar sesión. Esto significa que si, de alguna manera, los estafadores logran evadir la detección durante el inicio de sesión, aún pueden ser señalados si la herramienta detecta actividad sospechosa en la cuenta.

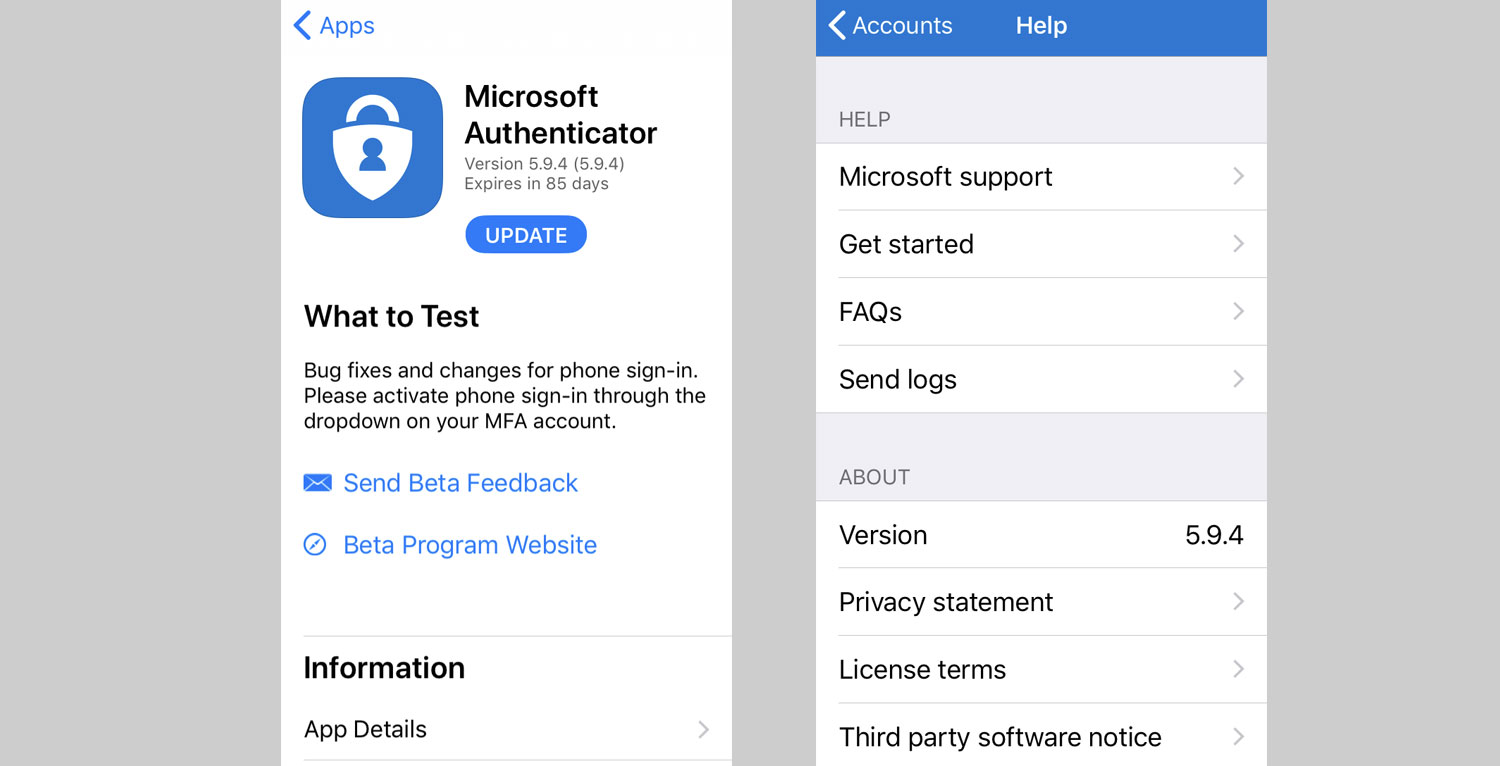

Iovation puede ayudar a prevenir la ATO al permitirle agregar sin problemas la autenticación multifactor a todas sus aplicaciones comerciales.

Y hay tres formas de autenticar al usuario. Verificar algo que saben (conocimiento), algo que tienen (posesión) o algo que son (inherencia). Los métodos que puede utilizar para verificar esta información incluyen escaneo de huellas dactilares, escaneo facial, código PIN, geofencing, entre otros.

Una gran noticia. Puede definir la gravedad de la autenticación en función del factor de riesgo de la cuenta para su empresa. Por lo tanto, cuanto más arriesgado es un inicio de sesión, más fuerte es la autenticación requerida.

Iovación

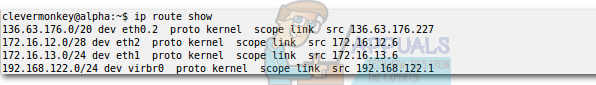

Otra forma en que Iovation evita la toma de control de la cuenta es mediante el reconocimiento de dispositivos. Para que un usuario acceda a su cuenta, necesita un dispositivo. Podría ser un teléfono móvil, una computadora, una tableta o incluso una consola de juegos. Cada uno de estos dispositivos tiene una dirección IP, información de identificación personal (PII) y otros atributos que Iovation recopila y utiliza para formar una huella digital de identificación única.

Por lo tanto, la herramienta puede detectar cuándo se usa un nuevo dispositivo para acceder a una cuenta y, en función de los atributos que recopila, puede determinar si el dispositivo es un riesgo para la cuenta.

En el lado negativo, esta técnica podría ser problemática si digamos que el propietario real de la cuenta está utilizando un software VPN. Intentar falsificar su dirección IP es una de las señales de riesgo que utiliza Iovation. Otras señales incluyen el uso de la red tor, anomalías de geolocalización e inconsistencias de datos.

3. NETACEA

Solicitar demostración

Solicitar demostración Nuestra tercera recomendación, NETACEA, ayuda a prevenir la ATO mediante el uso de algoritmos de aprendizaje automático y de comportamiento para detectar la actividad de inicio de sesión no humana.

Netac

Es posible que ya esté utilizando Web Application Firewall (WAF) para este propósito, pero los bots actuales se han vuelto más sofisticados y pueden imitar el comportamiento humano genuino y eludir su firewall.

Esta herramienta analiza intensamente millones de puntos de datos para establecer cuándo se están utilizando bots para iniciar sesión en una de sus cuentas comerciales. Una vez que detecta un inicio de sesión no autorizado, puede bloquearlo, redirigirlo o notificarle para que pueda tomar las medidas necesarias.

En el lado negativo, es posible que la herramienta no se dé cuenta cuando un fraude usa un dispositivo real para hacerse cargo de una cuenta, aunque es muy poco probable porque ATO es un juego de números. Los piratas informáticos quieren iniciar sesión en un número máximo de cuentas en el menor tiempo posible.

Pero, por el lado positivo, Netacea también puede detectar cuando un hacker está tratando de ingresar por la fuerza bruta a una cuenta. Relleno de credenciales y Fuerza bruta Los ataques son las dos formas principales que utilizan los piratas informáticos para acceder a los sistemas.

Descripción general del comportamiento de Netacea

NETACEA funciona en todas las plataformas, ya sea un sitio web, una aplicación o una API, y no requiere más configuración o programación.

Además, se puede implementar mediante tres métodos. Eso es a través de CDN, a través de proxy inverso o mediante integración basada en API.

4. ENZOICO

Probar ahora

Probar ahora La solución de prevención ENZOIC ATO es una herramienta sólida que funciona de manera similar a Identity Monitor. Ejecuta sus datos monitoreados contra su base de datos para verificar si se han visto comprometidos en una violación de datos.

Una vez que identifica que los datos han sido expuestos, le permite ejecutar varios procedimientos de mitigación de amenazas, como restablecer las contraseñas expuestas o quizás restringir el acceso a estas cuentas.

Enzoico

Nuevamente, lo tranquilizador es que sus datos monitoreados se compararán con una base de datos que contiene miles de millones de datos violados recopilados a través de una combinación de automatización e inteligencia humana.

ENZOIC está disponible como un servicio web y utiliza tecnología REST, lo que simplifica la integración con su sitio web. También viene con kits de desarrollo de software fáciles de usar para facilitar aún más el proceso de integración.

Tenga en cuenta que este proceso requerirá algunos conocimientos de programación, a diferencia de otros productos como Identity Monitor, que solo necesitan que inicie sesión y comience a monitorear sus cuentas de inmediato.

Para asegurarse de que la información en su base de datos no se filtre, se cifra y se almacena en un formato salado y fuertemente hash. Ni siquiera los empleados de Enzoic pueden descifrarlo.

ENZOIC está alojado en Amazon Web Services, lo que le permite producir el mejor tiempo de respuesta de aproximadamente 200 ms.

Ofrecen una prueba gratuita de 45 días, pero primero se le pedirá que complete sus datos. Después de eso, puede comprar una licencia según los servicios que necesite.

5. Imperva

Solicitar demostración

Solicitar demostración La solución Imperva ATO utiliza la misma técnica que NETACEA. Analiza la interacción entre el usuario y su sitio web o aplicación y determina si el intento de inicio de sesión es automático.

Tienen un algoritmo que estudia atentamente el tráfico e identifica inicios de sesión maliciosos.

Las reglas se actualizan continuamente en función de la inteligencia global. Imperva aprovecha las redes globales para descubrir nuevas formas de ejecutar las adquisiciones de cuentas y, a través del aprendizaje automático, su herramienta puede ofrecer protección contra estos intentos.

Imperva

Para una gestión y protección simplificadas, Imperva le ofrece una visibilidad completa de las actividades de inicio de sesión. De esta manera, puede saber cuándo su sitio está siendo atacado y qué cuentas de usuario están siendo atacadas, lo que le permite reaccionar rápidamente.

La herramienta no tiene una prueba gratuita, pero puede solicitar una demostración gratuita.

![[CORREGIDO] Código de error 90 de Wyze](https://jf-balio.pt/img/how-tos/87/wyze-error-code-90.jpg)