Proyecto Monero, CryptoNews

Según un informe que fue publicado originalmente por analistas de seguridad de Palo Alto Networks, al menos el cinco por ciento de todos los tokens de Monero que están actualmente en circulación en el mercado fueron extraídos con malware. Esto significa que las organizaciones criminales han utilizado brechas de seguridad en servidores y máquinas de usuarios finales para extraer más de 790.000 monedas Monero, también conocidas como XMR. Un poco alrededor de 20 millones de hashes por segundo, que es alrededor del dos por ciento de toda la potencia de hash de la red Monero, provino de dispositivos infectados durante el año pasado.

Teniendo en cuenta los tipos de cambio actuales, la dificultad de la red y otros factores, esta impresionante cantidad de potencia de procesamiento aún se traducirá en alrededor de $ 30,000 por día para estos grupos, que es una cantidad sustancial de dinero en comparación. Las tres principales tasas de hash extraen entre $ 1,600 y $ 2,700 en Monero todos los días.

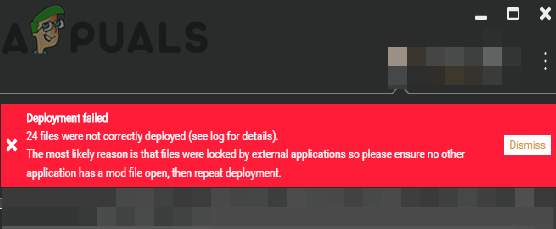

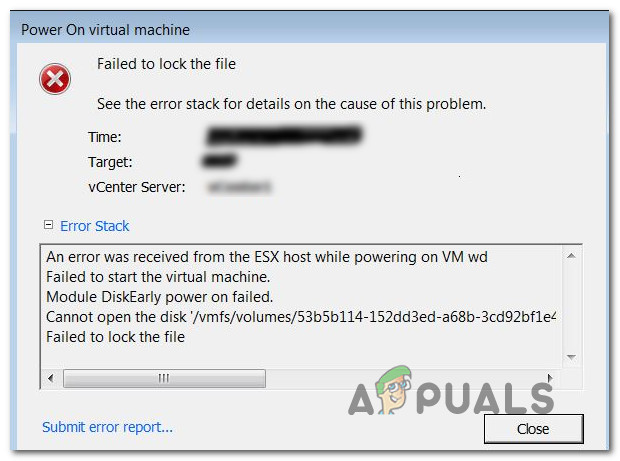

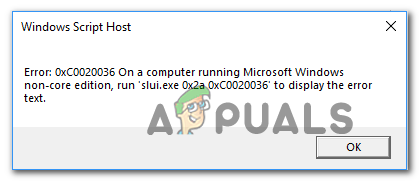

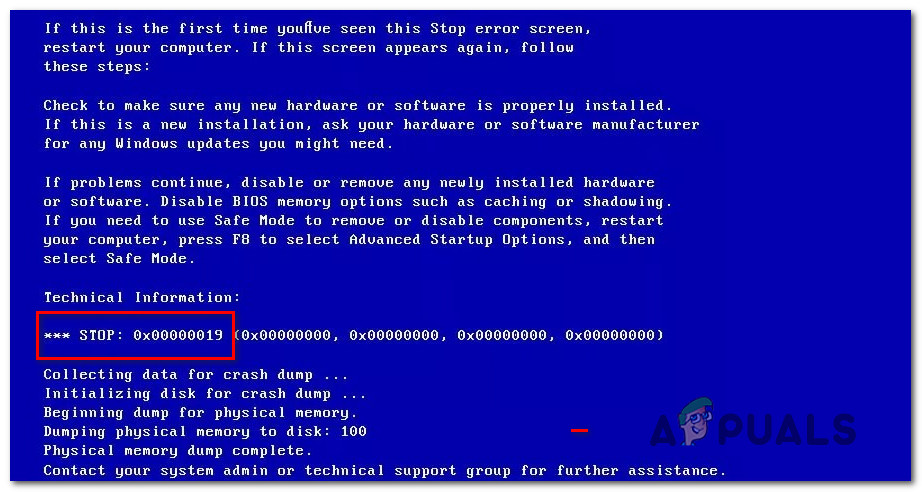

Los expertos en seguridad de Linux se sorprendieron al saber en enero que el malware RubyMiner utilizado para minar Monero en este método en realidad se había dirigido a servidores que ejecutan GNU / Linux, así como a aquellos que ejecutan paquetes de servidor de Microsoft Windows como parte de su software de sistema.

El exploit en máquinas Linux contenía un conjunto de comandos de shell y permitía a los atacantes borrar trabajos cron antes de agregar los suyos propios. Este nuevo trabajo cron descarga un script de shell que se aloja en los archivos de texto robots.txt que son una parte estándar de la mayoría de los dominios web.

Eventualmente, este script puede descargar e instalar una versión no compatible de la aplicación de minero XMRig Monero legítima. PyCryptoMiner también apuntó a servidores Linux. Otro grupo de malware minero Monero fue tras los servidores Oracle WebLogic.

Afortunadamente, esos exploits no pudieron hacer mucho daño porque los atacantes confiaban en exploits más antiguos que los expertos en seguridad de Linux descubrieron cómo conectar hace mucho tiempo. Esto llevó a algunos en la comunidad de código abierto a suponer que los atacantes iban tras máquinas con instalaciones de sistemas operativos anticuadas en términos de servidor.

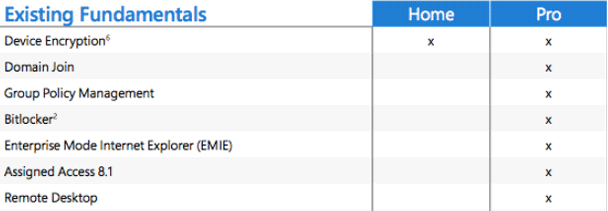

Sin embargo, los últimos números más impresionantes detallados en este informe insinuarían que los ataques más recientes pueden estar aprovechando las vulnerabilidades recientes tanto en Windows como en GNU / Linux.