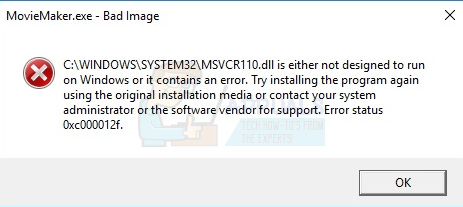

Se encontró una vulnerabilidad de falsificación de solicitud entre sitios (CSRF) en phpMyAdmin versión 4.7.x (antes de la versión 4.7.7) a través de la cual los atacantes malintencionados pueden realizar operaciones fundamentales de la base de datos engañando a los usuarios para que hagan clic en URL creadas con fines malintencionados. Esta vulnerabilidad se ha combinado bajo la etiqueta de identificación CVE CVE-2017-1000499 que también se asignó a vulnerabilidades CSRF anteriores en phpMyAdmin.

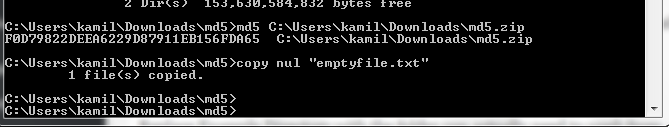

Hay cuatro últimas incorporaciones en el CVE-2017-1000499 Paraguas de vulnerabilidad CSRF. Estos cuatro incluyen una vulnerabilidad de modificación de contraseña de usuario actual, una vulnerabilidad de escritura de archivos arbitrarios, una recuperación de datos sobre la vulnerabilidad de las cadenas de comunicación DNS y una vulnerabilidad de todas las filas de todas las tablas vacías. Como phpMyAdmin se ocupa del lado de la administración de MySQL, estas cuatro vulnerabilidades ponen a toda la base de datos en alto riesgo, lo que permite a un usuario malintencionado cambiar contraseñas, acceder a datos, eliminar datos y ejecutar otros comandos mediante la ejecución de código.

Como MySQL es un sistema de administración de bases de datos relacionales de código abierto bastante común, estas vulnerabilidades (junto con las innumerables otras vulnerabilidades CSRF CVE-2017-100049) comprometen la experiencia del software que ha sido bien adoptado por muchas empresas, particularmente por su facilidad de uso. y una interfaz eficaz.

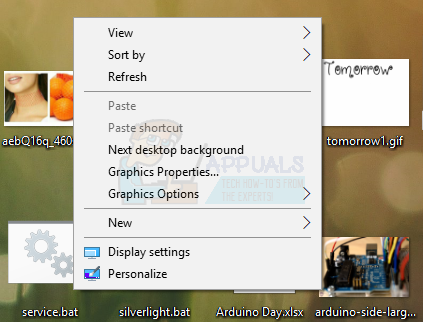

Los ataques CSRF hacen que un usuario inconsciente ejecute un comando que un atacante malintencionado intenta hacer haciendo clic en él para permitirle continuar. Por lo general, se engaña a los usuarios para que piensen que una aplicación en particular que solicita permisos se almacena localmente en un lugar seguro o que un archivo que se descarga es lo que dice b en el título. Las URL creadas de forma malintencionada de este tipo hacen que los usuarios ejecuten los comandos previstos por el atacante y comprometan el sistema sin saberlo.

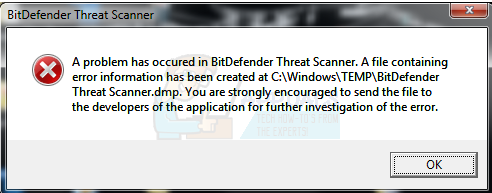

Esta vulnerabilidad es conocido por el vendedor y es evidente que no se puede prevenir a este usuario por voluntad propia, por lo que se requiere una actualización para que se publique el software phpMyAdmin. Esta falla existe en las versiones 4.7.x anteriores a la 4.7.7, lo que significa que aquellos que aún usan versiones anteriores deben potenciar a la última versión para mitigar esta vulnerabilidad de grado crítico.