Fuente de ilustración de archivo troyano - Wikipedia

Central Wifi-Manager de D-Link es una herramienta bastante ingeniosa. Es una herramienta de administración de puntos de acceso inalámbricos basada en la web, que le permite crear y administrar redes inalámbricas de múltiples sitios y múltiples inquilinos. Ya sea implementado en una computadora local o alojado en la nube. Pero parece que pudo haber un problema de seguridad con el software.

Administrador central de Wifi de D-Link

Fuente - D-Link

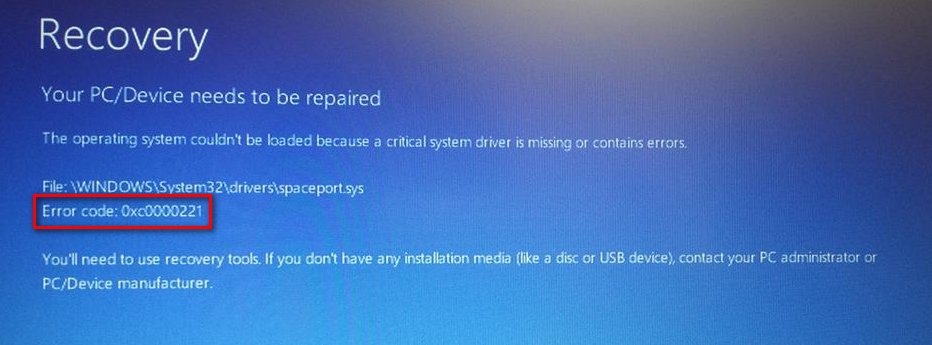

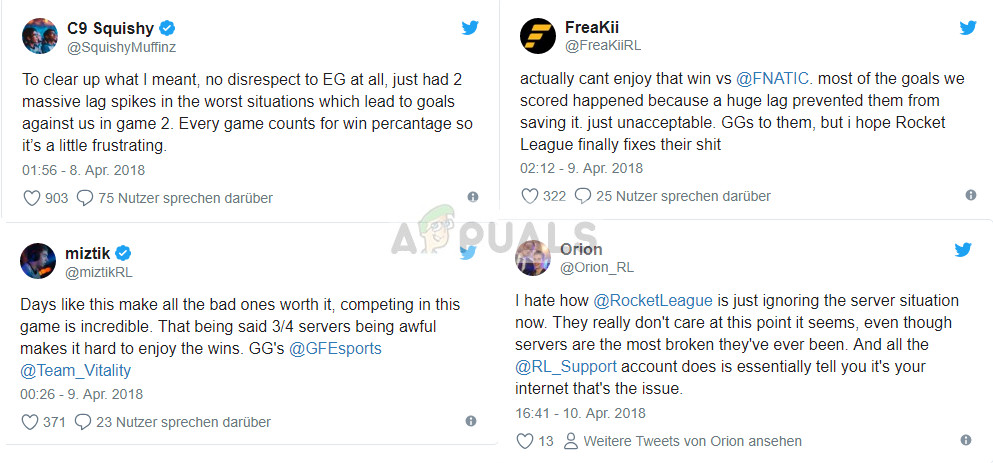

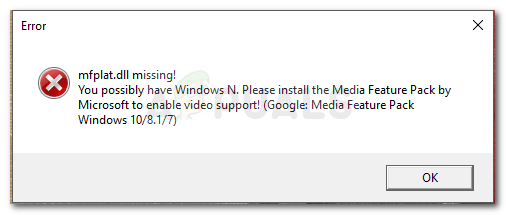

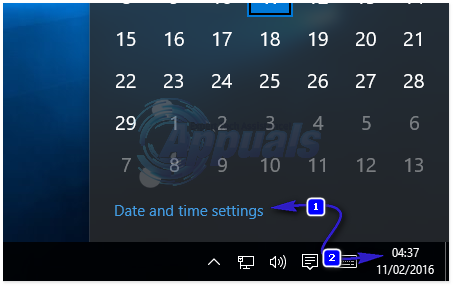

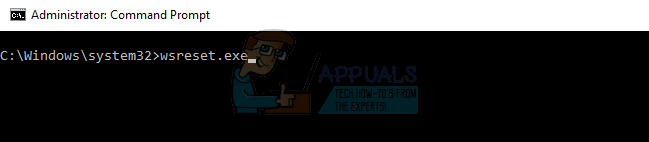

los Administrador de Wifi D-Link el software es susceptible a ataques de escalada de privilegios a través de un troyano. Escalada de privilegios Los ataques son bastante comunes y se aprovechan de algunas fallas en el diseño del código. Estos exploits de escalada otorgan al atacante una autoridad superior a la prevista. Aquí los dispositivos con Central WiFiManager CWM-100 1.03 r0098 cargan el 'quserex.dll' explotado y crean un nuevo hilo que se ejecuta con integridad del sistema. Esto le da al atacante total libertad para ejecutar cualquier código malicioso como SYSTEM. Los atacantes solo tienen que crear un archivo DLL de 32 bits llamado ' quserex.dll '(Troyano) y colóquelo en el mismo directorio que' CaptivelPortal.exe ', Luego se procede a reiniciar el servicio' CaptivelPortal “.

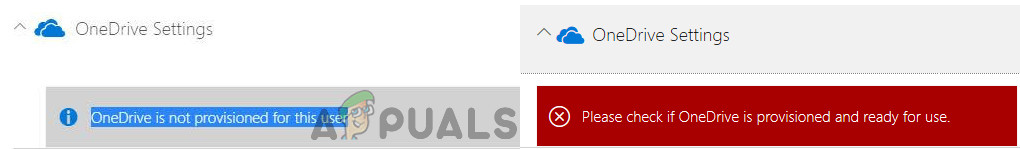

Los archivos DLL (Dynamic Link Library) son archivos ejecutables que son bastante susceptibles a los ataques. Si la función de una biblioteca DLL se reemplaza con la función original y un código de virus, la ejecución de la función original activará una carga útil de troyano.

D-Link fue notificado sobre este problema el 8 de agosto y reconocieron lo mismo. D-Link comenzó a corregir el error en septiembre y prometió ofrecer una solución antes del 31 de octubre. Este artículo se obtuvo de aquí , donde se informó originalmente.

Esta es una vulnerabilidad bastante grave, considerando el caso de uso del software Central Wifi-Manager. También hubo informes anteriores de otros exploits relacionados con la ejecución remota de código, que luego se corrigió. En consecuencia, D-Link probablemente haya parcheado este exploit antes de que se hiciera público el 8 de noviembre, por lo que no parece haber ninguna amenaza inmediata para los usuarios del software.