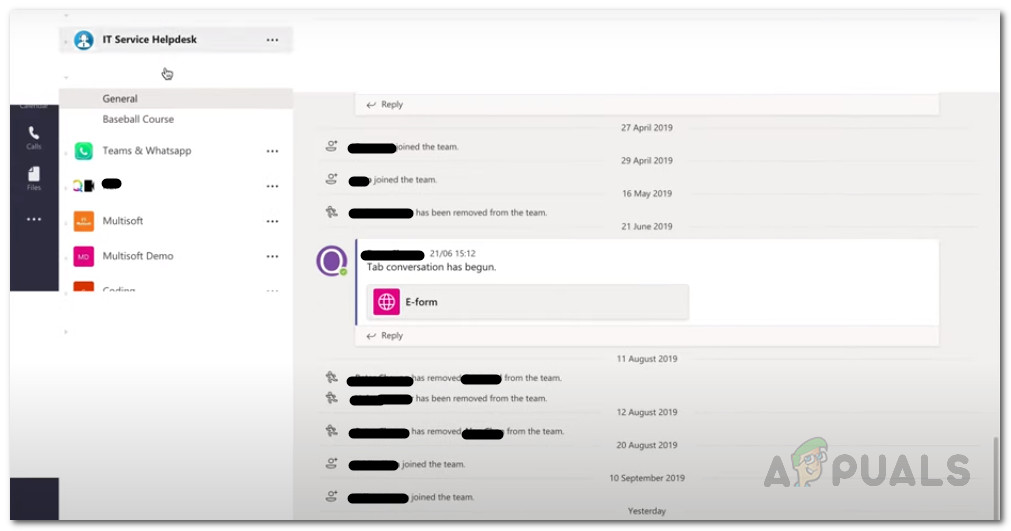

Interfaz MITMWEB. MITMProxy

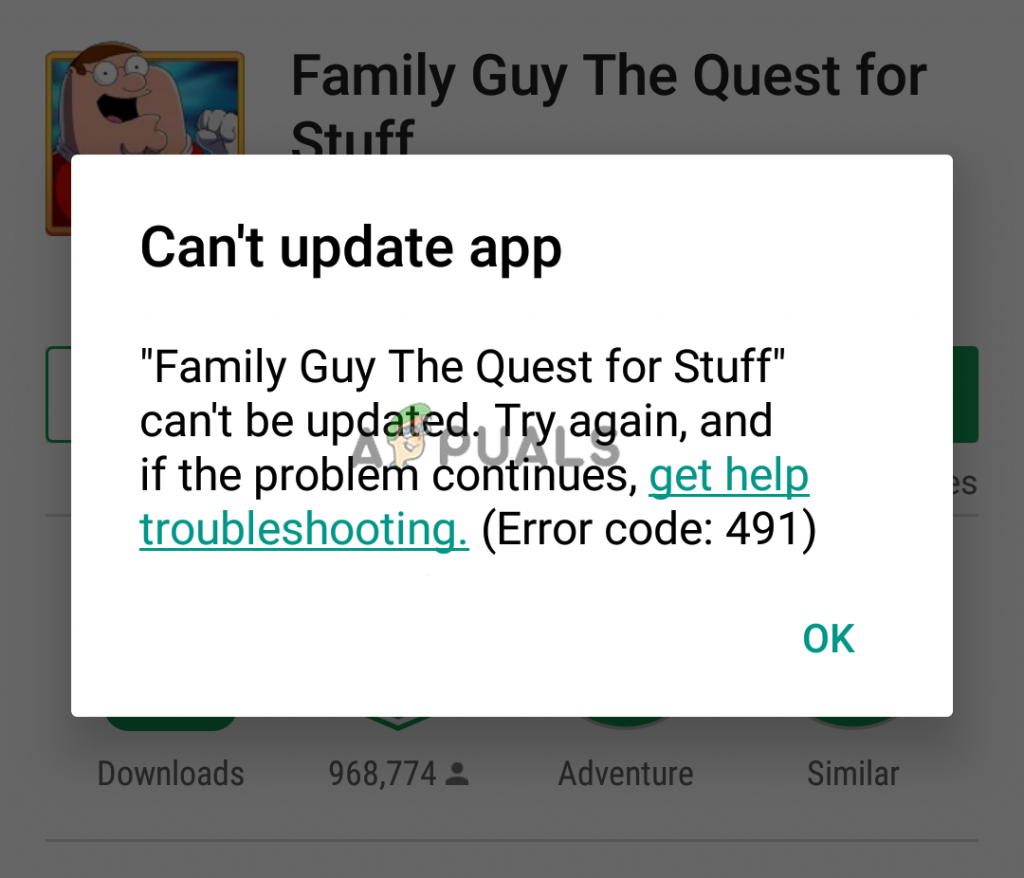

los CVE-2018-14505 se le dio una etiqueta a una vulnerabilidad descubierta en la interfaz de usuario basada en web de Mitmproxy, mitmweb. La vulnerabilidad fue encontrada inicialmente por Josef Gajdusek en Praga, quien describió que la falta de protección contra el reenlace de DNS en la interfaz mitmweb podría llevar a sitios web maliciosos que acceden a datos o ejecutan de forma remota scripts Python arbitrarios en el sistema de archivos configurando la opción de configuración de scripts.

Gajdusek también proporcionó una prueba de concepto para mostrar un posible exploit.

Esta prueba de concepto se basó en otra prueba de concepto genérica estrechamente relacionada de Travis Ormandy.

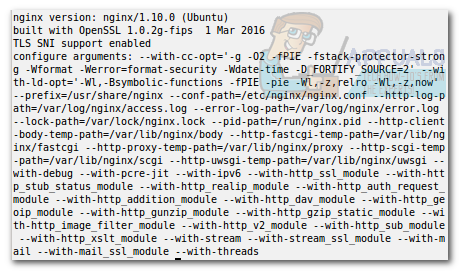

Parece que la mejor manera de mitigar esto de inmediato es haciendo que el nombre de host coincida '(localhost | d + . D + . D + . D +)' para que los usuarios puedan evitar la vulnerabilidad de reenlace de DNS mientras pueden acceder mitmweb de otros hosts también. Una solución más permanente implicaría la adopción de una solución estilo jupyter en la que la interfaz web estaría protegida con contraseña y pasaría un token de acceso a la llamada webbrowser.open. La lista blanca basada en el encabezado del host también podría implementarse para lograr el mismo efecto, permitiendo el acceso al host local o la dirección IP de forma predeterminada. Un soporte ipv6 código El desarrollador de mitmproxy y estudiante de doctorado Maximilian Hils, en respuesta al registro de esta vulnerabilidad con CVE MITRE, escribió para mejorar la protección contra la re-unión de DNS.