buscar y

Los exploit kits (EK) han sido temidos durante mucho tiempo tanto por los usuarios como por los desarrolladores, ya que pueden invadir un navegador y finalmente obtener el control de una máquina host. Sin embargo, los nuevos informes publicados hoy parecen insinuar que este tipo de ataques se están volviendo rápidamente menos efectivos que nunca.

Los técnicos y los expertos en seguridad encontraron una vez errores de día cero que debían repararse de forma regular como resultado de los ataques EK. Algunos pueden recordar problemas infames con Apple Safari para Windows y otros lanzamientos destacados que estropearon lanzamientos de productos realmente emocionantes.

Sin embargo, parece que la era de los ataques EK finalmente podría haber terminado. La información de los informes indica que la mayoría de los navegadores en estos días son lo suficientemente robustos para defenderse de cualquier ataque EK que pueda estar dirigido a ellos.

Los últimos kits importantes que funcionaron en gran medida que los investigadores han podido encontrar fueron en 2016 más o menos. Varios operadores en ese momento fueron arrestados como resultado de acciones legales en curso.

Algunos crackers pasaron a otros tipos de ataques o cesaron cualquier tipo de actividad criminal por temor a ser detectados durante investigaciones policiales prominentes. Nadie estaba desarrollando nuevos exploits a fines de 2017 para agregar a los arsenales de los crackers, lo que significa que aquellos que quieran llevar a cabo este tipo de ciberataques hoy tendrían que confiar en herramientas más antiguas.

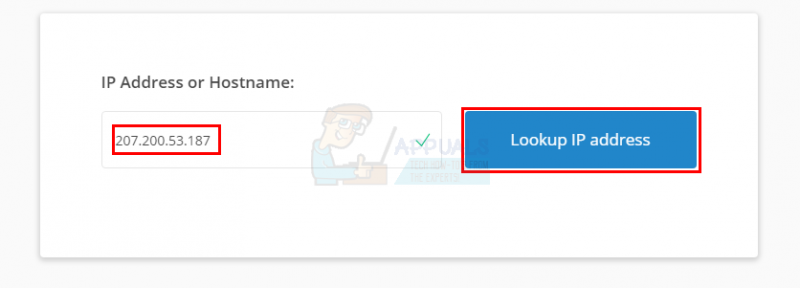

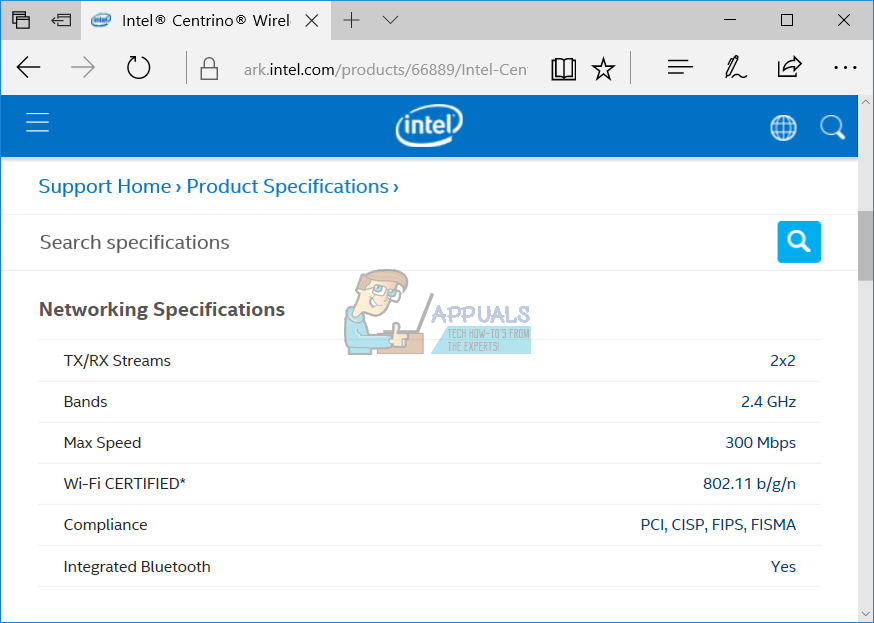

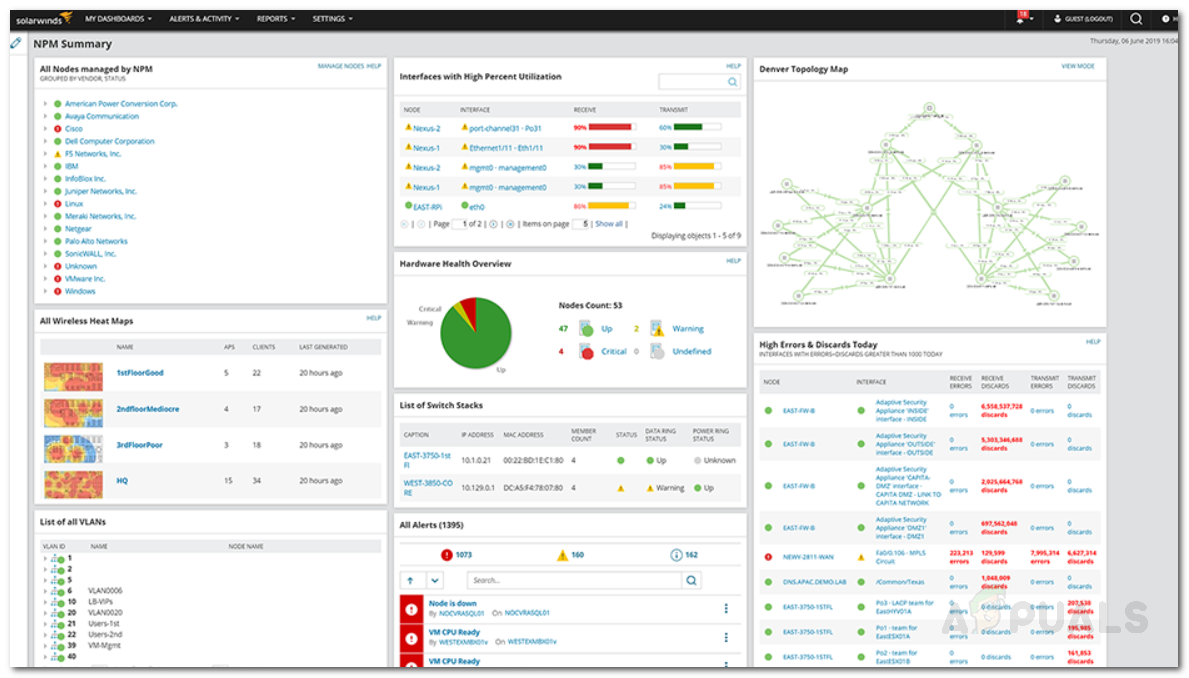

Los expertos en seguridad que trabajan para Palo Alto Networks publicaron un informe ayer que detalla una serie de estadísticas interesantes relacionadas con las vulnerabilidades explotadas en el primer trimestre de 2018. Estos investigadores encontraron poco menos de 1.600 ubicaciones de URL maliciosas en casi 500 nombres de dominio diferentes. Cada uno de estos conduce a una página de destino que intentó instalar un kit.

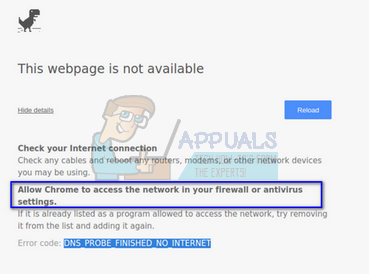

Sin embargo, de estos miles de intentos de ataque, solo ocho herramientas de explotación diferentes parecían estar en juego. Los ocho se basaron en vulnerabilidades que eran muy antiguas. El más nuevo data de 2016 más o menos, lo que significa que los usuarios que tienen navegadores más nuevos instalados eran esencialmente inmunes.

Además, aquellos que implementaron versiones modernas de Firefox, Safari, Chrome o Falkon no se vieron amenazados funcionalmente en absoluto por siete de estos exploits, ya que fueron diseñados para buscar problemas específicos en Internet Explorer.

Etiquetas seguridad web