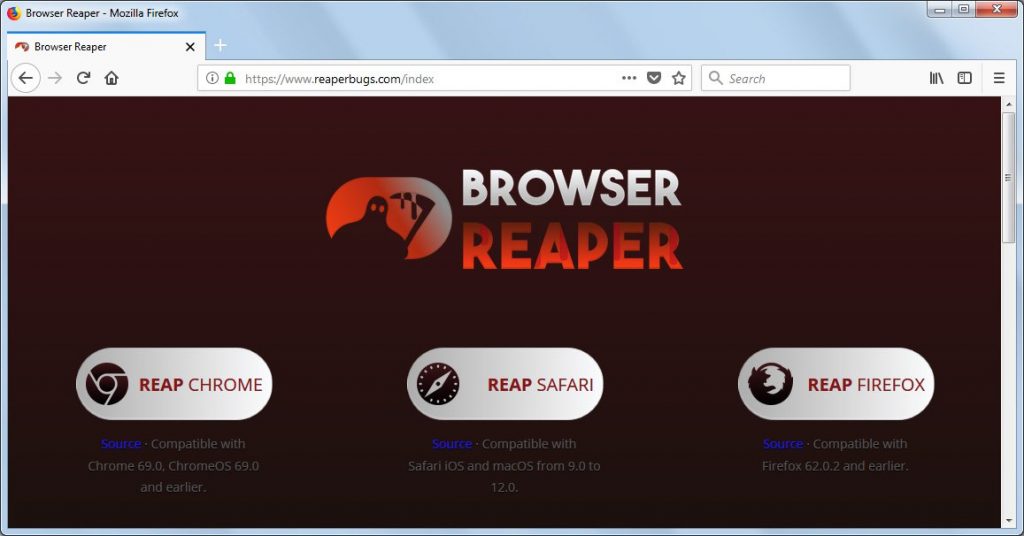

Página de prueba de Reaperbugs.com

Una vulnerabilidad particular en el actual navegador Firefox ha sido desvelada por el investigador de seguridad y básicamente el creador de este error, Sabri Haddouche en su publicación de blog. Señaló hacia un error que hace que el navegador y también el sistema operativo posiblemente con un bloqueo de ataque 'Reap Firefox'. Esta vulnerabilidad afecta a las versiones de Firefox que funcionan en Linux, macOS y Windows.

En un tweet, señaló todos los hechos relacionados con este nuevo descubrimiento.

Después #Mailsploit , liberando #BrowserReaper para que pueda matar su navegador.

Más información: https://t.co/9Ls3AKps72

- sh (@pwnsdx) 23 de septiembre de 2018

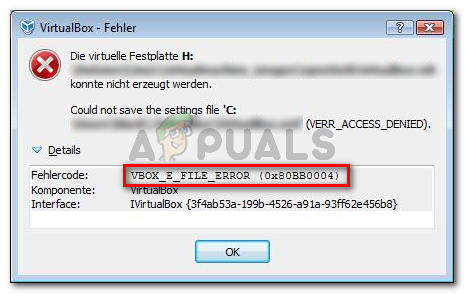

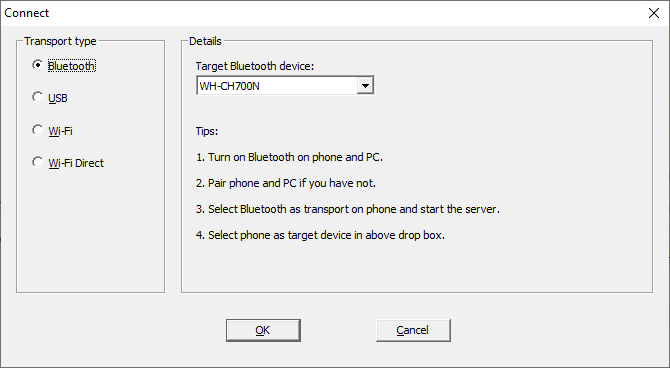

En reaperbugs.com , Haddouce proporcionó una prueba para varios navegadores, incluidos REAP Chrome, REAP Safari, REAP Firefox. Al hacer clic en el icono REAP Firefox en Firefox, aparece un cuadro de diálogo con una advertencia. Si el usuario lo confirmaba, el navegador Firefox se congelaría inmediatamente después. En Windows 7 SP1, no era posible cancelar el cuadro de diálogo simplemente presionando el botón Cerrar o incluso a través del Administrador de tareas debido a la cantidad de memoria solicitada. El sistema permaneció ocupado y solo se pudo apagar presionando el interruptor durante un período de tiempo más largo.

Cómo funciona el error

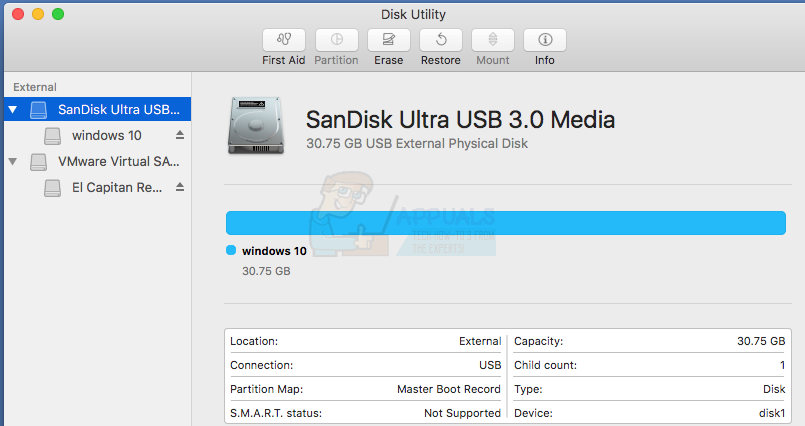

Borncity.com dio un entrenamiento detallado de cómo funciona realmente este error. El canal IPC está inundado como resultado de este ataque para la comunicación entre procesos entre el proceso principal del navegador Firefox y un subproceso. En consecuencia, esto hace que el navegador se congele y, en última instancia, provoque su bloqueo. Esto también lo informó Haddouche. En una entrevista a BleepingComputer comentó, “Lo que sucede es que generamos un archivo (un blob) que contiene un nombre de archivo extremadamente largo y le pedimos al usuario que lo descargue cada 1ms, por lo tanto, inunda el canal IPC entre el proceso secundario y el principal, haciendo que el navegador esté en el por lo menos congelar '.

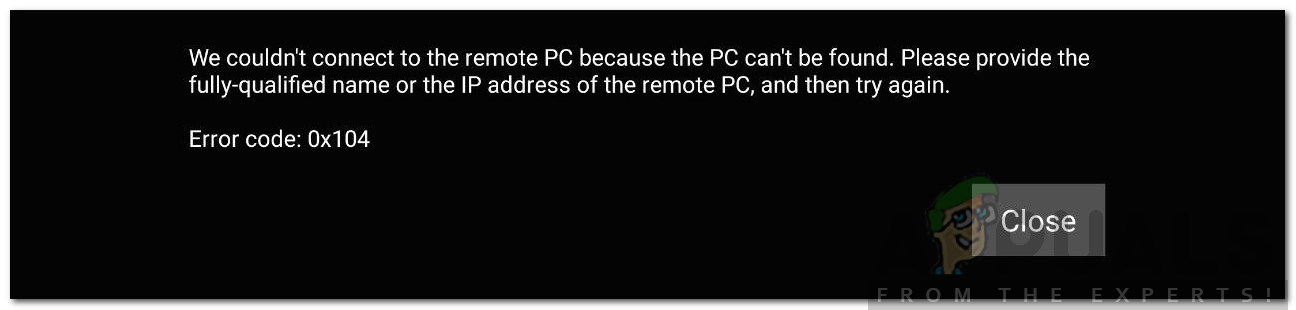

Más específicamente, se genera un archivo que contiene un nombre de archivo bastante largo. Solicita al proceso de usuario que descargue este archivo cada minuto. Naturalmente, inunda el canal IPC entre el proceso principal y el proceso hijo. Al final congela el navegador. En caso de que un usuario tienda a visitar una página que utiliza este ataque con la versión de escritorio de Firefox, el navegador dejará de responder. El usuario puede recibir el siguiente mensaje: Firefox ha dejado de responder o algo similar. En el peor de los casos, el navegador puede fallar por completo y, si es necesario, incluso incorporar el sistema operativo. Todo podría funcionar, pero lo más probable es que solo funcione en caso de que se haya activado Javascript.

Actualmente, el ataque está afectando a los usuarios de Firefox Beta, Firefox Quantum y Firefox Nightly. Sin embargo, este ataque no afectará a los usuarios del navegador móvil Firefox. Haddouche también proporcionó BleepingComputadora con una posible solución a este error que implica que Firefox requiere que se evite que los sitios web descarguen varios archivos sin permiso a la vez.

Etiquetas Firefox