Intel, ExtremeTech

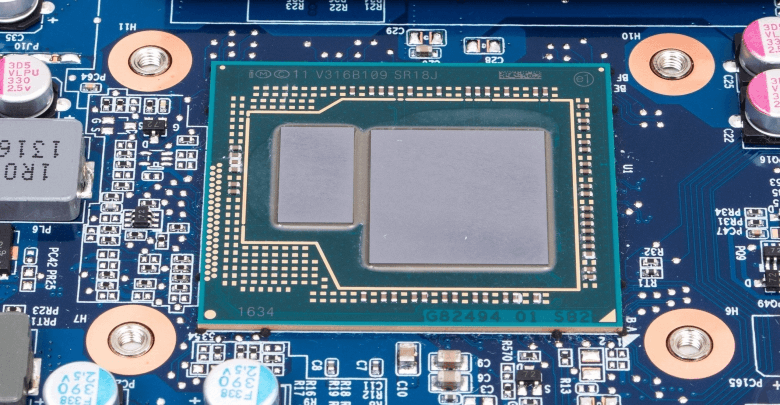

Una vulnerabilidad de seguridad relacionada con Intel considerada CVE-2018-3665 creó un gran revuelo cuando muchas organizaciones intentaron lanzar rápidamente parches para el problema el martes. Si bien aún se están dando detalles, la información publicada anoche y hasta esta tarde sugiere que algunos usuarios ya podrían estar seguros sin haber instalado ninguna actualización entre el 11 y el 14 de junio.

La funcionalidad de restauración del estado Lazy FP proporcionada por algunos chips Intel puede potencialmente explotarse cada vez que un usuario cambia entre dos aplicaciones diferentes. El software del sistema operativo que usa esta instrucción en lugar de guardar y restaurar correctamente podría, en teoría, permitir que los datos se filtren.

Los ingenieros de Intel continuaron recomendando que los desarrolladores utilicen la técnica Eager FP en lugar de Lazy FP al cambiar de aplicación. La buena noticia es que las versiones más recientes de GNU / Linux no se ven afectadas por la vulnerabilidad.

Cualquiera que esté ejecutando la versión del kernel 4.9 o superior no puede derramar ningún dato, incluso si está trabajando con un procesador comprometido. Los expertos en seguridad de Linux han estado trabajando para trasladar las correcciones a versiones anteriores del kernel, lo cual es vital para garantizar que la mayoría de los usuarios estén protegidos. Los usuarios de la mayoría de las distribuciones pueden estar en un kernel más antiguo y, por lo tanto, requieren una actualización para solucionar el problema.

Los expertos en seguridad creen que algunas otras implementaciones de Unix también son inmunes solo si los usuarios están ejecutando versiones recientes de su sistema operativo. Por ejemplo, '3665 no influye en los últimos giros de DragonflyBSD u OpenBSD. Los ingenieros también declararon que los usuarios de Red Hat Enterprise Linux 7 no se verán afectados mientras usen el paquete kernel-alt, aunque los usuarios de RHEL 7 estándar deberían actualizar.

Sus representantes también mencionaron que las máquinas que ejecutan RHEL en hardware alimentado por equipos AMD no se ven afectadas. Los desarrolladores declararon que los usuarios que arrancan el kernel de Linux en procesadores más antiguos con 'eagerfpu = on' como parámetro ya han mitigado el problema.

Incluso si una instalación es vulnerable a '3665, eso no significa que sucederá algo malicioso. El software malicioso tiene que estar incrustado dentro de él para que eso suceda. Si ese fuera el caso, dicha infección solo podría eliminar pequeñas cantidades de datos cada vez que se cambiara una aplicación por otra mientras aún se estaba ejecutando. Sin embargo, se insta a los usuarios a actualizar para evitar problemas futuros considerando la gravedad de este problema.

Etiquetas intel Seguridad de Linux