MySQL

Un grupo dedicado de piratas informáticos está ejecutando una búsqueda bastante simplista pero persistente de bases de datos MySQL. Las bases de datos vulnerables se seleccionan para instalar ransomware. Los administradores del servidor MySQL que necesiten acceder a sus bases de datos de forma remota deben ser muy cautelosos.

Los piratas informáticos realizan una búsqueda constante en Internet. Estos piratas informáticos, que se cree que se encuentran en China, están buscando servidores Windows que ejecuten bases de datos MySQL. Evidentemente, el grupo está planeando infectar estos sistemas con el ransomware GandCrab .

El ransomware es un software sofisticado que bloquea al verdadero propietario de los archivos y exige un pago para enviar una clave digital. Es interesante notar que las firmas de ciberseguridad no han visto hasta ahora ningún actor de amenazas que haya atacado servidores MySQL que se ejecutan en sistemas Windows, particularmente para infectarlos con ransomware. En otras palabras, es poco común que los piratas informáticos busquen bases de datos o servidores vulnerables e instalen código malicioso. La práctica normal comúnmente observada es un intento sistemático de robar datos mientras se intenta evadir la detección.

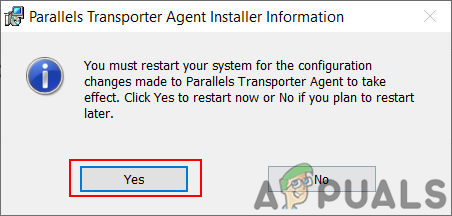

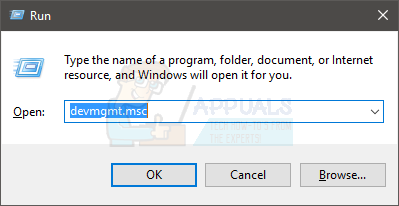

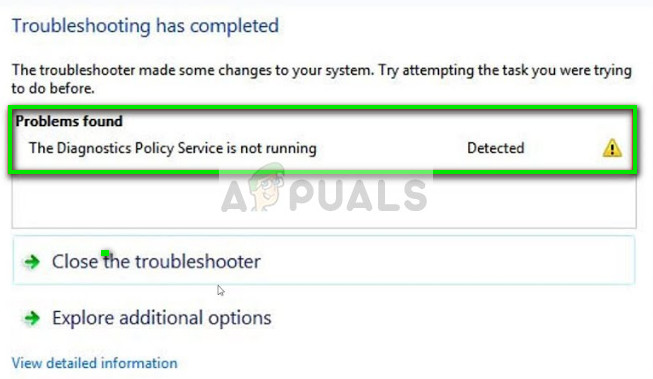

Andrew Brandt, investigador principal de Sophos, descubrió el último intento de rastrear Internet en busca de bases de datos MySQL vulnerables que se ejecutan en sistemas Windows. Según Brandt, los piratas informáticos parecen estar buscando bases de datos MySQL accesibles en Internet que acepten comandos SQL. Los parámetros de búsqueda verifican si los sistemas ejecutan el sistema operativo Windows. Al encontrar un sistema de este tipo, los piratas informáticos utilizan comandos SQL maliciosos para colocar un archivo en los servidores expuestos. La infección, una vez exitosa, se utiliza en una fecha posterior para alojar el ransomware GandCrab.

Estos últimos intentos son preocupantes porque el investigador de Sophos logró rastrearlos hasta un servidor remoto que podría ser uno de varios. Evidentemente, el servidor tenía un software de servidor de directorio abierto que se ejecutaba llamado HFS, que es un tipo de servidor de archivos HTTP. El software ofrecía estadísticas de las cargas útiles maliciosas del atacante.

Refiriéndose a los hallazgos, Brandt dijo: “El servidor parece indicar más de 500 descargas de la muestra que vi en la descarga de MySQL honeypot (3306-1.exe). Sin embargo, las muestras denominadas 3306-2.exe, 3306-3.exe y 3306-4.exe son idénticas a ese archivo. Contando en conjunto, ha habido casi 800 descargas en los cinco días desde que se colocaron en este servidor, así como más de 2300 descargas de la otra muestra de GandCrab (aproximadamente una semana más antigua) en el directorio abierto. Entonces, si bien este no es un ataque especialmente masivo o generalizado, representa un riesgo serio para los administradores del servidor MySQL que han abierto un agujero en el firewall para que el mundo exterior pueda acceder al puerto 3306 en su servidor de base de datos '

Es reconfortante observar que los administradores de servidores MySQL experimentados rara vez configuran mal sus servidores o, lo que es peor, dejan sus bases de datos sin contraseñas. Sin embargo, tales casos no son infrecuentes . Aparentemente, el propósito de los análisis persistentes parece ser la explotación oportunista de sistemas mal configurados o bases de datos sin contraseñas.

![Ethernet no tiene una configuración de IP válida [resuelto]](https://jf-balio.pt/img/how-tos/20/ethernet-doesn-t-have-valid-ip-configuration.png)