Ilustración de ciberseguridad

Un grupo de piratas informáticos profesionales con técnicas sofisticadas para ejecutar phishing y otras formas de ataques de malware parece estar alterando su dirección. Con el claro objetivo de priorizar la calidad sobre la cantidad, el infame grupo de piratas informáticos TA505 ha pivotado utilizando una nueva forma de código malicioso llamado AndroMut. Curiosamente, el malware parece estar inspirado en Andromeda. Originalmente diseñada por otro grupo de piratas informáticos, Andromeda fue una de las redes de bots de malware más grandes del mundo en 2017. Las redes de bots basadas en el código de Andromeda ejecutaron con éxito su entrega de carga útil en varias PC susceptibles y vulnerables que ejecutan el sistema operativo Windows. AndroMut parece estar basado en gran parte en este mismo código de Andrómeda que indica una posible colaboración entre los grupos de hackers.

Uno de los grupos de ciberdelincuentes más exitosos del mundo, que se hace llamar TA505, parece haber modificado sus tácticas. Como parte de la última campaña maliciosa de atacar y robar información financiera, el grupo está ocupado distribuyendo una nueva forma de malware. En lugar de apuntar a un gran número de personas, como parte del pivote, el grupo TA505 parece ir tras los bancos y otros servicios financieros. Por cierto, el punto de entrada u origen sigue siendo el mismo, pero el objetivo y el enfoque previstos parecen estar en el sector financiero organizado. Por cierto, se recomienda a las empresas financieras de EE. UU., Los Emiratos Árabes Unidos y Singapur que estén en alerta máxima y busquen cualquier contenido sospechoso. Algunos de los puntos más comunes del ataque siguen siendo los correos electrónicos de apariencia oficial.

TA505 Group utiliza Andromeda Base para desarrollar e implementar AndroMut

El infame grupo TA505 parece haber aumentado su intensidad durante el último mes y ha continuado con la misma ferocidad. Ya no intenta desplegar oleadas aleatorias de ataques que intentan hacerse con el control de las máquinas de las víctimas. En otras palabras, los correos electrónicos de phishing masivo ya no son las tácticas preferidas. En cambio, el grupo TA505 ha reducido significativamente el volumen de ataques y claramente ha cambiado a ataques más dirigidos.

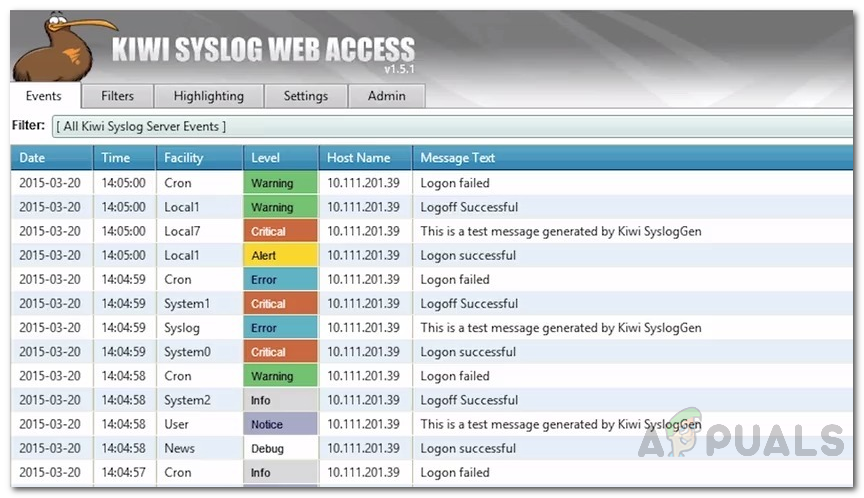

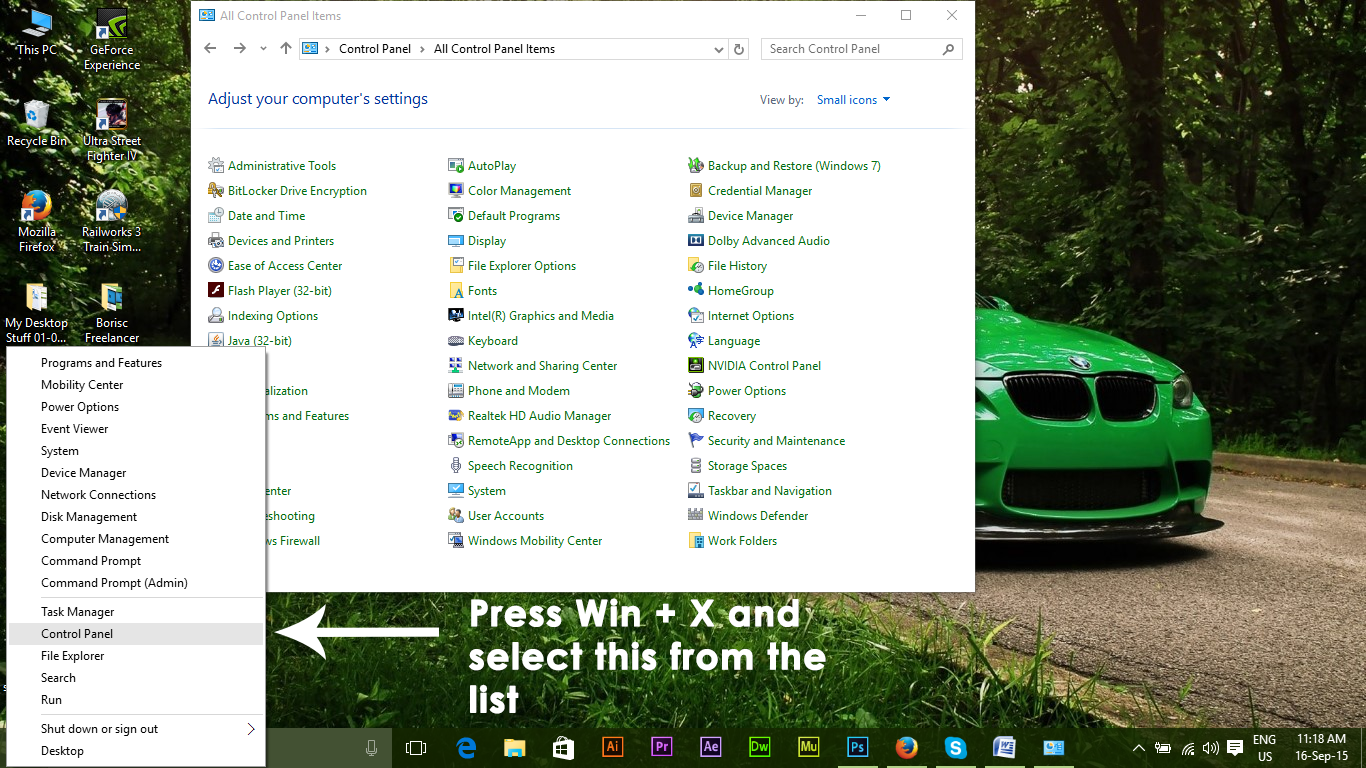

Buen relato de @proofpoint

investigadores que analizan dos campañas distintas de TA505 que utilizaron AndroMut para descargar FlawedAmmyy. AndroMut está escrito en C ++ y es un tipo de descargador.

Blog: https://t.co/vIDcrhKQ3z

Muestras: https://t.co/QM83SVr0GA pic.twitter.com/TNO7COhcl0

- InQuest (@InQuest) 3 de julio de 2019

Sobre la base del análisis de varios correos electrónicos sospechosos y otras formas de comunicación y medios electrónicos, los investigadores de ciberseguridad de Proofpoint han indicado que el grupo de piratas informáticos parece estar apuntando a empleados de bancos y otros proveedores de servicios financieros. Los investigadores también han descubierto el uso de una nueva forma de malware sofisticado. Los investigadores lo llaman AndroMut y han descubierto que el malware tiene bastantes similitudes con Andromeda. Diseñado e implementado por un grupo de piratas informáticos completamente diferente, Andromeda ha sido una de las redes de bots de malware más exitosas, peligrosas y una de las más grandes del mundo. Hasta 2017, Andromeda se estaba extendiendo prolíficamente y se instaló con éxito en PC vulnerables que ejecutaban el sistema operativo Windows.

¿Cómo está ejecutando el grupo TA505 el ataque de malware?

Como la mayoría de los otros ataques del grupo TA505, el nuevo malware AndroMut también se distribuye a través de correos electrónicos de apariencia legítima. Los ataques de phishing involucran correos electrónicos que se ven y se sienten muy oficiales y auténticos. Estos correos electrónicos suelen afirmar que contienen facturas y otros documentos que pretenden estar relacionados con la banca y las finanzas. Los correos electrónicos que se utilizan en la suplantación de identidad (phishing) a menudo se crean minuciosamente. Aunque varios correos electrónicos contienen el popular documento PDF, los correos electrónicos de phishing del grupo TA505 parecen depender de documentos de Word.

https://twitter.com/rsz619mania/status/1146387091598667777

Una vez que la víctima desprevenida abre el documento de Word enlazado, el grupo confía en la ingeniería social para continuar con el ataque. Esto puede parecer complicado, pero en realidad, el ataque se basa en un método bastante antiguo de 'macros' en un documento de Word. Se informa a los destinatarios de que la información está 'protegida' y deben permitir la edición para ver su contenido. Hacerlo habilita macros y permite que AndroMut sea entregado a la máquina. Este malware luego descarga discretamente FlawedAmmyy. Una vez que ambos están instalados, las máquinas de las víctimas están completamente comprometidas.

¿Qué es AndroMut y cómo funciona el malware multietapa?

TA505 está usando AndroMut actualmente como la primera etapa en un ataque de dos etapas. En otras palabras, AndroMut es la primera parte de una infección y control exitosos de las computadoras de las víctimas. Una vez que tiene éxito en la penetración, AndroMut usa la infección para soltar discretamente una segunda carga útil en la máquina comprometida. La segunda carga útil de código malicioso se llama FlawedAmmyy. Básicamente, FlawedAmmyy es un troyano de acceso remoto o RAT potente y eficiente.

El agresivo RAT FlawedAmmyy de segunda etapa es un malware virulento que otorga acceso remoto a las computadoras de las víctimas. Los atacantes pueden obtener privilegios administrativos remotos. Una vez dentro, los atacantes tienen acceso completo a archivos, credenciales y más.

Por cierto, los datos, en sí mismos, no son el objetivo. En otras palabras, robar datos no es la intención principal. Como parte del pivote, el grupo TA505 busca información que les otorgue acceso a la red interna de bancos y otras instituciones financieras.

TA505 lanza el malware AndroMut https://t.co/Gv0krE1U66 pic.twitter.com/dStN33FsUy

- C_138 (@ C_138) 3 de julio de 2019

TA505 Group está siguiendo el dinero, dicen los expertos:

Hablando sobre las actividades del grupo de piratería, Chris Dawson, líder de inteligencia de amenazas en Proofpoint dijo: “El movimiento de A505 para distribuir principalmente RAT y descargadores en campañas mucho más específicas de las que empleaba anteriormente con troyanos bancarios y ransomware sugiere un cambio fundamental en sus tácticas. Básicamente, el grupo busca infecciones de mayor calidad con el potencial de monetización a más largo plazo, calidad sobre cantidad '.

Los ciberdelincuentes esencialmente están afinando sus ataques y están seleccionando sus objetivos en lugar de realizar campañas masivas de correo electrónico con la esperanza de atrapar víctimas. Están detrás de los datos y, lo que es más importante, de la información confidencial para robar dinero. El último pivote es esencialmente solo un ejemplo de piratas informáticos que siguen el mercado y el dinero. Por lo tanto, el cambio de estrategia no debería considerarse permanente, observó Dawson, “lo que no está claro es el resultado final o el final de este cambio. A505 sigue mucho el dinero, adaptándose a las tendencias globales y explorando nuevas geografías y cargas útiles para maximizar sus retornos '.

Etiquetas malware