Entrenamiento técnico de interfaz

SegmentSmack, una vulnerabilidad que podría permitir ataques de denegación de servicio cuando se explota, ganó fama y popularidad instantáneas cuando fue presentada por la división de ciberseguridad CERT / CC de la Universidad Carnegie Mellon. Sin embargo, los reporteros no reconocieron que la vulnerabilidad recientemente reportada fue parcheada dos semanas antes en los kernels de Linux 4.9.116 y 4.17.11.

Según los investigadores de la universidad, la vulnerabilidad provocó un ataque de denegación de servicio al obligar al sistema a 'realizar llamadas muy caras a tcp_collapse_ofo_queue () y tcp_prune_ofo_queue () por cada paquete entrante'. Si bien esto es cierto, la vulnerabilidad ha sido parcheada y muchos distribuidores de Linux como SUSE ya han implementado las actualizaciones. Aunque algunos distribuidores como Red Hat se quedan atrás con ellos, el hecho es que las actualizaciones están disponibles y los distribuidores rezagados también se darán cuenta muy pronto.

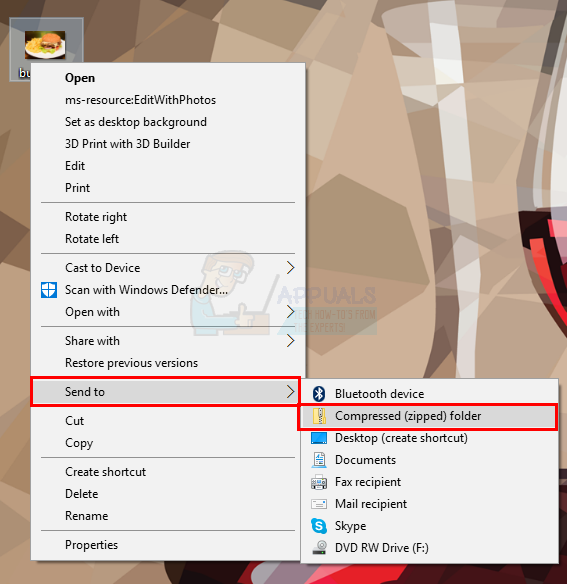

Según un consultivo publicado en el sitio web de Red Hat, a la vulnerabilidad se le asignó la etiqueta CVE-2018-5390 . A pesar de la capacidad del exploit para causar la saturación de la CPU y un bloqueo de DoS, el mantenimiento del bloqueo de DoS requeriría 'sesiones continuas de TCP bidireccionales a un puerto abierto accesible, por lo que los ataques no se pueden realizar utilizando direcciones IP falsificadas'. Si el ataque se lleva a cabo con 4 flujos, puede causar la saturación de 4 núcleos de CPU como se muestra a continuación.

4 flujos de núcleo de CPU. sombrero rojo

Se descubrió que aunque los investigadores de la división CERT / CC de la Universidad Carnegie Mellon presentaron un análisis exhaustivo de la vulnerabilidad, no tomaron en cuenta los requisitos necesarios para mantener el bloqueo de DoS, lo que hace que la vulnerabilidad suene mucho peor de lo que realmente es.

Según el aviso, la vulnerabilidad Segment Smack afecta a Red Hat Enterprise Linux (RHEL) 6, RHEL 7, RHEL 7 para Real Time, RHEL 7 para ARM64, RHEL 7 para Power y RHEL Atomic Host. Aún no se han publicado técnicas de mitigación en el sitio. Sin embargo, afirma que Red Hat está trabajando para lanzar las actualizaciones necesarias y técnicas de mitigación para evitar el riesgo de explotación.

![[FIX] Sharepoint no muestra el documento de Word completo](https://jf-balio.pt/img/how-tos/92/sharepoint-not-showing-whole-word-document.jpg)