PB Tech

Jerome Segura, un investigador de seguridad de alto nivel que trabaja con Malwarebytes, ha descubierto una forma de sortear las protecciones de seguridad en Microsoft Office haciendo uso de un vector de ataque que no requiere macros. Esto se produce inmediatamente después de que otros investigadores hayan encontrado recientemente métodos para utilizar atajos de macros para abusar de las bases de datos de Access.

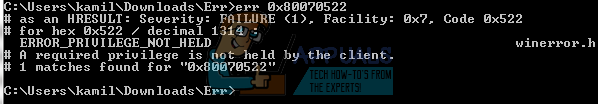

Al incrustar un archivo de configuración en un documento de Office, los atacantes pueden utilizar la ingeniería social para que los usuarios ejecuten código peligroso sin más notificaciones. Cuando la técnica funciona, Windows no muestra ningún mensaje de error. Incluso los crípticos pueden pasarse por alto, lo que ayuda a ocultar el hecho de que algo está sucediendo.

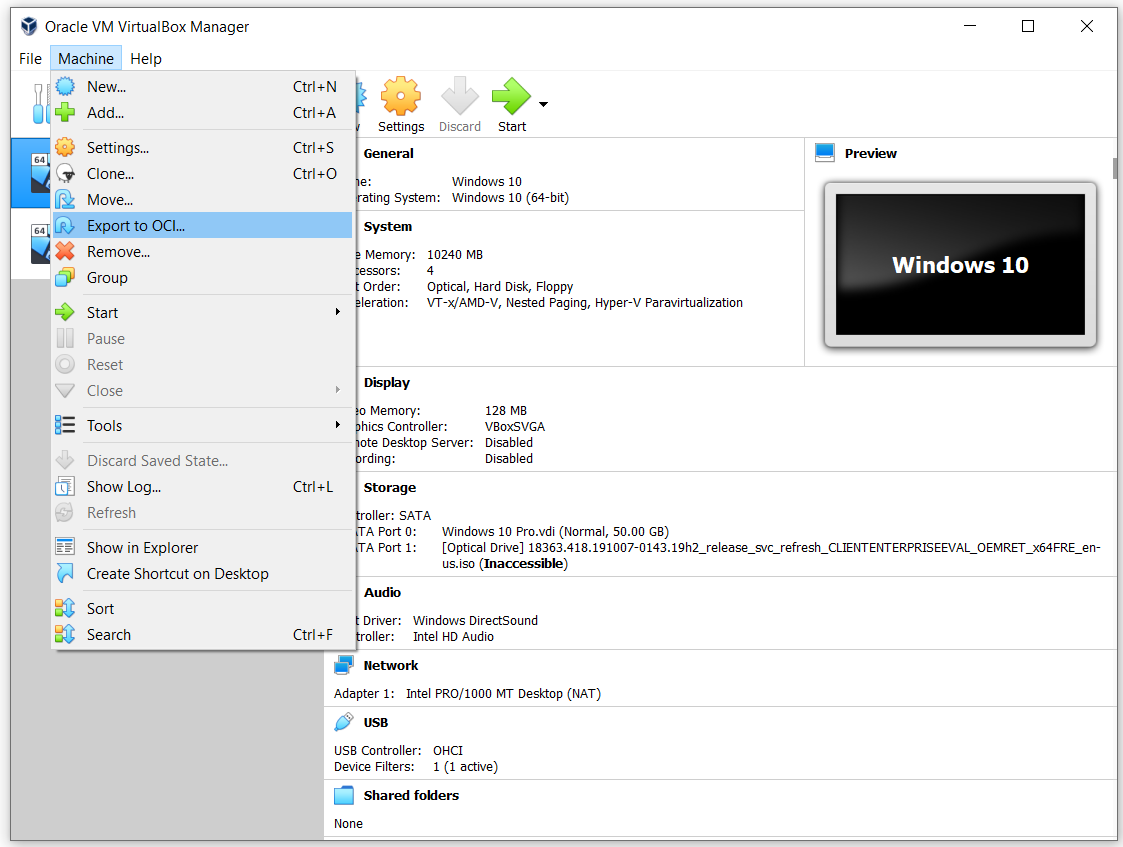

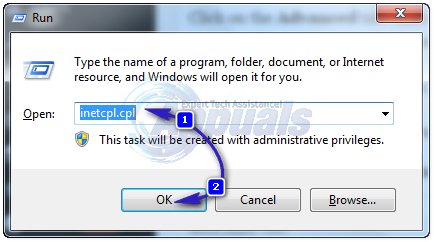

Un formato de archivo que es específico de Windows 10 contiene código XML que puede crear accesos directos a subprogramas en el Panel de control. Este formato, .SettingContent.ms, no existía en versiones anteriores de Windows. Como resultado, no deberían ser vulnerables a este exploit hasta donde saben los investigadores.

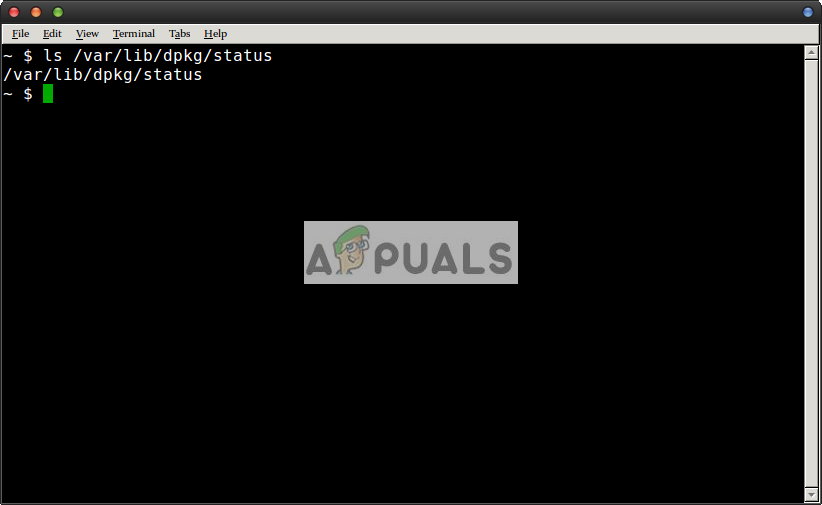

Aquellos que han implementado Office usando la capa de compatibilidad de la aplicación Wine tampoco deberían experimentar problemas, independientemente de si están usando GNU / Linux o macOS. Sin embargo, uno de los elementos XML que contiene este archivo puede causar estragos en las máquinas con Windows 10 que se ejecutan sin sistema operativo.

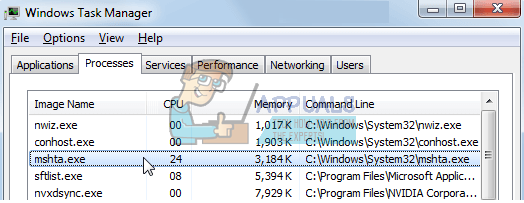

DeepLink, como se conoce al elemento, permite que se ejecuten paquetes ejecutables binarios incluso si tienen conmutadores y parámetros después de ellos. Un atacante podría solicitar el PowerShell y luego agregar algo después para poder comenzar a ejecutar código arbitrario. Si lo prefieren, incluso podrían llamar al intérprete de comandos heredado original y utilizar el mismo entorno que la línea de comandos de Windows ha proporcionado a los programadores desde las primeras versiones del kernel de NT.

Como resultado, un atacante creativo podría crear un documento que parezca legítimo y pretender ser otra persona para que la gente haga clic en un enlace. Esto podría, por ejemplo, acostumbrarse a descargar aplicaciones de criptominería en la máquina de la víctima.

También pueden querer enviar un archivo a través de una gran campaña de spam. Segura sugirió que esto debería garantizar que los ataques clásicos de ingeniería social no pasen de moda pronto. Si bien un archivo de este tipo tendría que distribuirse a innumerables usuarios para garantizar que unos pocos permitan la ejecución del código, esto debería ser posible disfrazándolo como otra cosa.