Supuesta descripción de hackers

Este año hemos visto mucho activismo sobre los datos de los usuarios y la privacidad. El fiasco de Facebook también ocurrió junto con toneladas de malware y ataques de día cero, que tuvieron un impacto muy grande en el espacio global de ciberseguridad. Esto muestra cuán vulnerables son los datos y cuán dañinos pueden ser si caen en las manos equivocadas.

Una de las formas más comunes de proteger los datos personales es utilizar dispositivos de almacenamiento encriptados. Pero los investigadores Carlo Meijer y Bernard van Gastel desde Radboud La universidad pudo encontrar vulnerabilidades en el cifrado de SSD proporcionados por los fabricantes. Probaron vulnerabilidades en las unidades de estado sólido Crucial MX100, MX200 y MX300. Para Samsung utilizaron las unidades de estado sólido EVO 840, EVO 850, T3 y T4.

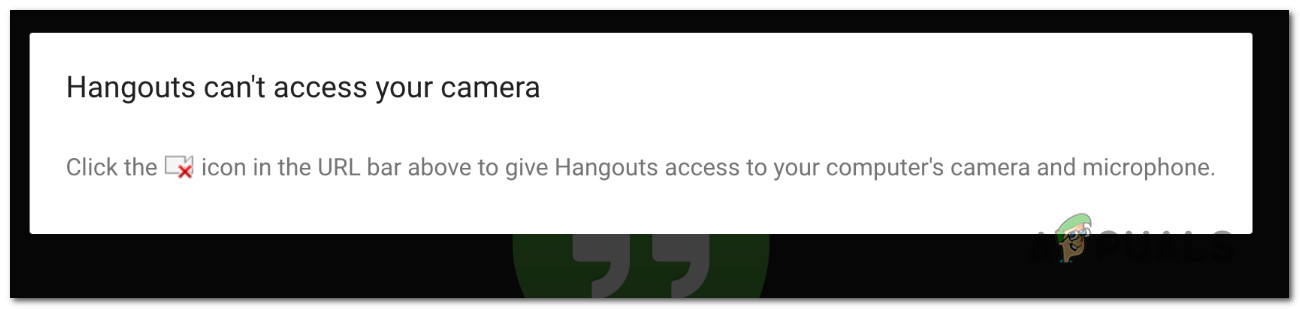

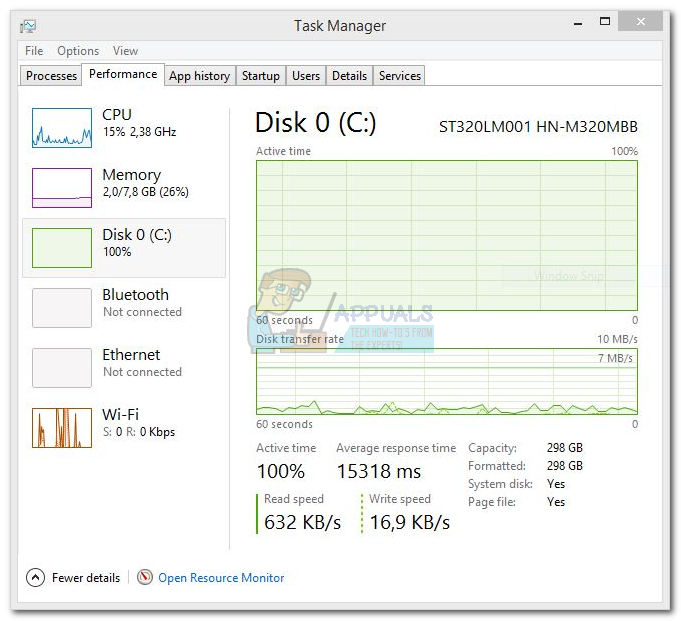

Vulnerabilidades en unidades probadas Fuente - TheHackerNews

El gráfico de arriba muestra las vulnerabilidades probadas, las marcas muestran que la unidad probada pasó, pero la cruz implica una vulnerabilidad. El atacante también puede usar la interfaz de depuración JTAG para cambiar la rutina de validación de contraseña en la RAM y omitir el descifrado. Aunque las unidades con puertos JTAG desactivados no serán vulnerables, como en el caso del Crucial MX300.

Ambas unidades Samsung EVO muestran vulnerabilidades en la seguridad ATA. Pero el EVO 840 muestra una vulnerabilidad adicional en la función de nivelación del desgaste. La seguridad ATA hace que la unidad sea más rápida ya que está encriptada por el controlador, pero los datos bloqueados se pueden desbloquear con un firmware comprometido.

Wear Leveling puede ser útil

La nivelación de desgaste se utiliza para prolongar la vida útil de un SSD. Los controladores flash de unidades utilizan un algoritmo para determinar en qué bloque se deben almacenar los datos, esto reduce el desgaste de bloques específicos en el SSD. Pero como cualquier unidad, los datos no se borran por completo hasta que se sobrescriben, por lo que la variante desprotegida de la DEK (clave de cifrado de disco) aún se puede recuperar.

Tanto Samsung como Crucial fueron notificados antes de que los investigadores hicieran públicos sus hallazgos. Crucial lanzó una actualización de firmware para abordar estos problemas. Incluso Samsung envió actualizaciones en sus SSD portátiles T4 y T5, pero para las unidades EVO recomendaron la propia aplicación de cifrado de software de Samsung.

El problema de BitLocker

El cifrado a nivel de hardware nunca ha sido muy confiable. Especialmente los que provienen de los fabricantes, ya que algunos de ellos dejan puertas traseras intencionales para la recuperación de datos. El cifrado a nivel de software es mucho más confiable, más aún para las empresas de software libre, cuyos códigos fuente son públicos.

Hablando de software, BitLocker es un software de cifrado de disco completo ofrecido por Windows. Aunque los investigadores muestran que es muy poco fiable. Utiliza el cifrado de hardware presente en las unidades de forma predeterminada, por lo que las vulnerabilidades permanecen. Los investigadores afirman “ BitLocker, el software de cifrado integrado en Microsoft Windows, puede realizar este tipo de cambio al cifrado de hardware, pero no ofrece a los discos afectados una protección eficaz en estos casos. El cifrado de software integrado en otros sistemas operativos (como macOS, iOS, Android y Linux) parece no verse afectado si no realiza este cambio. Esto se puede solucionar forzando el cifrado de software en BitLocker.

Puede leer el artículo fuente y la investigación detallada aquí .