Microsoft

La función de protección X-XSS del Microsoft Edge El navegador se ha implementado para evitar ataques de secuencias de comandos entre sitios en el sistema desde su introducción en 2008. Aunque algunos en la industria tecnológica, como los desarrolladores de Mozilla Firefox y varios analistas, han criticado esta función y Mozilla se niega a incorporarla en su navegador, rechazando las esperanzas de una experiencia de navegación cruzada más integrada, Google Chrome y el propio Internet Explorer de Microsoft han mantenido esta función en funcionamiento y no ha surgido ninguna declaración de Microsoft que indique lo contrario. Desde 2015, el filtro de protección de Microsoft Edge X-XSS se ha configurado de tal manera que filtra dichos intentos de cruce de código en las páginas web, independientemente de si se ha habilitado o no el script X-XSS, pero parece que la función que fue una vez por defecto ha sido descubierto por Gareth Heyes de PortSwigger que ahora esté deshabilitado en el navegador Microsoft Edge, algo que considera que se debe a un error, ya que Microsoft no se ha presentado para reclamar la responsabilidad de este cambio.

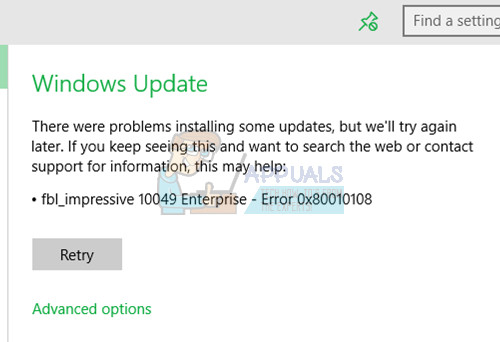

En el lenguaje binario de los scripts desactivados y activados, si el navegador aloja un encabezado que representa 'X-XSS-Protection: 0', el mecanismo de defensa de scripts entre sitios se desactivará. Si el valor se establece en 1, se habilitará. Una tercera declaración de “X-XSS-Protection: 1; mode = block ”bloquea completamente la página web para que no se presente. Heyes descubrió que, aunque se supone que el valor se establece en 1 de forma predeterminada, ahora parece estar establecido en 0 en los navegadores Microsoft Edge. Sin embargo, este no parece ser el caso en el navegador Internet Explorer de Microsoft. Al intentar revertir esta configuración, si un usuario establece el script en 1, vuelve a 0 y la función permanece desactivada. Como Microsoft no ha dado a conocer esta característica e Internet Explorer continúa admitiéndola, se puede concluir que este es el resultado de un error en el navegador que esperamos que Microsoft resuelva en la próxima actualización.

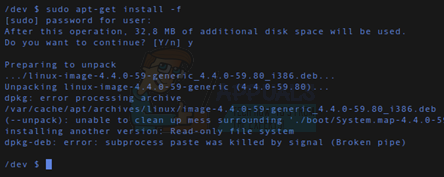

Los ataques de secuencias de comandos entre sitios ocurren cuando una página web confiable transmite una secuencia de comandos secundaria maliciosa al usuario. Dado que la página web es de confianza, el contenido del sitio no se filtra para garantizar que dichos archivos maliciosos no se presenten. La forma principal de evitar esto es asegurarse de que HTTP TRACE esté desactivado en el navegador para todas las páginas web. Si un pirata informático ha almacenado un archivo malicioso en una página web, cuando un usuario accede a él, se ejecuta el comando HTTP Trace para robar las cookies del usuario, que el pirata informático puede utilizar para acceder a la información del usuario y potencialmente piratear su dispositivo. Para evitar esto dentro del navegador, se introdujo la función X-XSS-Protection, pero los analistas argumentan que tales ataques pueden explotar el filtro en sí para obtener la información que están buscando. Sin embargo, a pesar de eso, muchos navegadores web han mantenido este script como primera línea de defensa para prevenir los tipos más básicos de phishing XSS y han incorporado definiciones de seguridad más altas para parchear cualquier vulnerabilidad que el propio filtro plantee.