GrandCrab Ransomware v4.1.2. Laboratorio de Malwarebytes

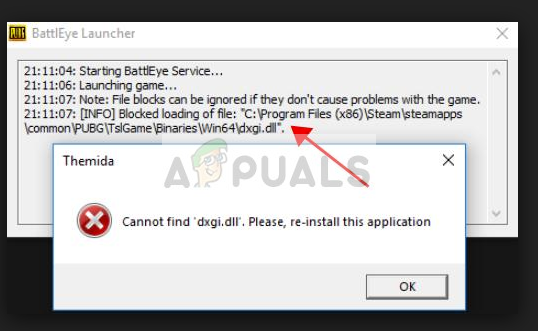

GrandCrab Ransomware se instala en los sistemas informáticos host a través de descargas en línea disfrazadas, la mayoría de las veces en forma de recibos en PDF, y encripta los datos locales del usuario ejecutando sus archivos .gdcb y .crab. Este ransomware es el malware más extendido de su tipo y utiliza el Magnitude Exploit Kit para propagarse a sus presas. Recientemente se ha descubierto la última versión de GrandCrab Ransomware, la versión 4.1.2, y antes de que sus ataques cobren impulso, una empresa de ciberseguridad de Corea del Sur, AhnLab , ha replicado la cadena hexadecimal que se ejecuta en sistemas comprometidos por el ransomware GrandCrab 4.1.2, y la compañía la ha formulado para que exista en sistemas no afectados de manera inofensiva, de modo que cuando el ransomware ingrese a un sistema y ejecute su cadena para cifrarlo, sea engañado para que piense que la computadora ya está encriptada y comprometida (ya infectada, supuestamente) y, por lo tanto, el ransomware no vuelve a ejecutar la misma encriptación que duplicaría la encriptación y destruiría los archivos por completo.

La cadena hexadecimal formulada por AhnLab crea identificadores hexadecimales únicos para sus sistemas host basados en los detalles del host en sí y un algoritmo Salsa20 que se usa en conjunto. El Salsa20 es un cifrado simétrico de flujo estructurado con una longitud de clave de 32 bytes. Se ha observado que este algoritmo tiene éxito contra una multitud de ataques y rara vez ha comprometido sus dispositivos anfitriones cuando se expone a piratas informáticos malintencionados. El cifrado fue desarrollado por Daniel J. Bernstein y enviado a eStream con fines de desarrollo. Ahora está en uso en el mecanismo de lucha GrandCrab Ransomware v4.1.2 de AhnLab.

La aplicación formulada para protegerse de GC v4.1.2 guarda su archivo .lock [cadena hexadecimal] en diferentes ubicaciones según el sistema operativo Windows del host. En Windows XP, la aplicación se guarda en C: Documents and Settings All Users Application Data. En las versiones más recientes de Windows, Windows 7, 8 y 10, la aplicación se almacena en C: ProgramData. En esta etapa, solo se espera que la aplicación engañe con éxito a GrandCrab Ransomware v4.1.2. Aún no se ha puesto a prueba contra versiones anteriores del ransomware, pero muchos sospechan que si los archivos de la aplicación más nueva se combinan con códigos de lucha contra el ransomware más antiguos, podrían ponerse a la par a través del backporting y volverse eficientes para eliminar los ataques. de versiones anteriores del ransomware también. Para evaluar la amenaza que representa este ransomware, Fortinet ha publicado un investigación al respecto, y para protegerse de la amenaza, AhnLab ha puesto su aplicación a disposición para su descarga gratuita a través de los siguientes enlaces: Enlace 1 & Enlace 2 .