Ilustración de ciberseguridad

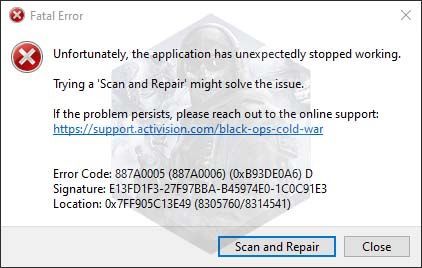

Microsoft ha anunciado un nuevo esfuerzo que tiene como objetivo frenar el robo de datos, el compromiso de la red y los intentos de piratería. El Centro de implementación de Microsoft Zero Trust adopta un enfoque de 'nunca confiar, verificar siempre' hacia la seguridad de la red, y trata la red como si ya estuviera comprometida mientras protege los datos.

El Centro de implementación de Microsoft Zero Trust es parte del modelo de gestión de seguridad de redes Zero Trust. Esencialmente, el modelo simplemente asume que la computadora interna y la red del servidor ya están comprometidas. Luego, toma medidas e implementa protocolos para proteger datos corporativos valiosos a pesar de las presuntas amenazas activas. En pocas palabras, el modelo siempre está en guardia y nunca asume que la red interna está protegida.

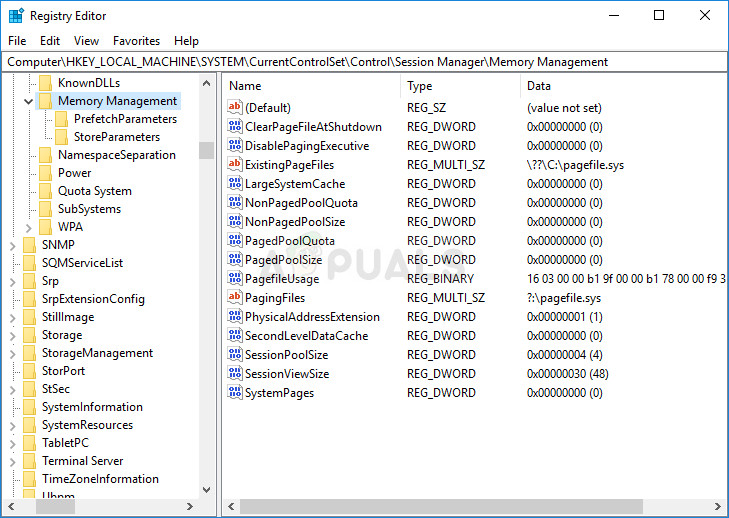

Aspectos destacados de la documentación del Centro de implementación de confianza cero de Microsoft Por qué es importante el enfoque 'No confiar':

Con miles de empresas que piden a los empleados que trabajen de forma remota, los datos confidenciales han estado fluyendo fuera de las redes internas de la empresa segura en grandes cantidades. Por lo tanto, se ha vuelto cada vez más importante y fundamental proteger los datos y garantizar que la integridad de los servidores permanezca intacta. Microsoft ha lanzado su Zero Trust Deployment Center para ayudar a las empresas a hacer la transición a esta nueva forma de trabajar mientras protege los datos y los usuarios. Microsoft ofrece la siguiente breve explicación sobre el modelo de seguridad Zero Trust :

“ En lugar de asumir que todo lo que está detrás del firewall corporativo es seguro, el modelo Zero Trust asume una infracción y verifica cada solicitud como si se originara en una red abierta. Independientemente de dónde se origine la solicitud o del recurso al que acceda, Zero Trust nos enseña a 'nunca confiar, siempre verificar'. Cada solicitud de acceso está completamente autenticada, autorizada y encriptada antes de otorgar el acceso. Se aplican los principios de microsegmentación y acceso menos privilegiado para minimizar el movimiento lateral. Se utilizan una gran inteligencia y análisis para detectar y responder a anomalías en tiempo real. ”

Microsoft lanza Zero Trust Deployment Center https://t.co/ienCnsPpgv #sangre

- Theju Paul | StoryTeller de los ODS para startups de EmergingTech (@ThejuPaul) 19 de octubre de 2020

El modelo Zero Trust tiene un conjunto de documentación que ofrece procedimientos detallados sobre cómo implementar los principios de Zero Trust. Hay secciones sobre cómo configurar la infraestructura, la red, los datos y la preparación para el medio ambiente, entre muchas otras cosas. Microsoft asegura que el repositorio ofrece orientación sobre la implementación de Zero Trust en objetivos de nivel simple y elementos de acción para facilitar la configuración del entorno.

#microsoft | #microsoftsecurity | El centro de implementación de Microsoft Zero Trust ayuda a las organizaciones a adoptar el modelo de seguridad https://t.co/NguB8EUJfS

- Seguridad cibernética nacional (@NcsVentures) 19 de octubre de 2020

Por cierto, bastantes empresas que trabajan con datos confidenciales y varios empleados que trabajan de forma remota ya tienen la filosofía de 'Confianza cero'. Microsoft afirma que el repositorio de documentación Zero Trust será útil para determinar el progreso y la eficacia de las herramientas y procedimientos implementados.

Microsoft ha otorgado acceso al repositorio de documentación de Zero Trust a cualquier empresa que esté interesada. Las empresas pueden visite el Centro de implementación aquí . Mientras tanto, las organizaciones que ya han implementado el modelo Zero Trust pueden pruebe su madurez con la herramienta de Microsoft aquí .

Etiquetas Microsoft Ventanas