Lector Adobe Acrobat. Defkey

Un identificador de vulnerabilidad de corrupción de memoria de alto riesgo fuera de los límites 121244 etiquetado CVE-2018-5070 fue descubierto en el software Acrobat Reader de Adobe. Se considera que la vulnerabilidad afecta a las siguientes tres versiones del software: 2015.006.30418 y anteriores, 2017.011.30080 y anteriores, y 2018.011.20040 y anteriores. El potencial de explotación se compartió con el equipo de seguridad de Adobe el 10 de julio de 2018 y, desde entonces, Adobe ha publicado recientemente un boletín de divulgación que sugiere una mitigación con una actualización de parche para resolver la amenaza que representa esta vulnerabilidad.

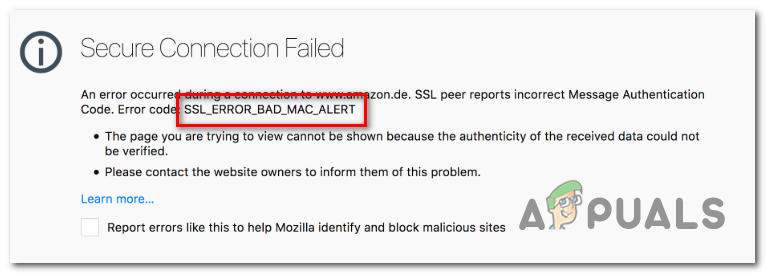

Esta vulnerabilidad de acceso a la memoria fuera de los límites se clasifica como crítica en gravedad, evaluada como una puntuación base de 6 según el estándar CVSS. Se encuentra que afecta al software en todas las versiones de los sistemas operativos Windows, Linux y MacOS, siempre que la versión de Adobe Acrobat Reader sea una de las tres generaciones mencionadas anteriormente. El principio del exploit es el mismo que en un caso similar en la vulnerabilidad fuera de límites de Adobe Flash Player también descubierta recientemente. La vulnerabilidad se expone cuando se abre un archivo malicioso dentro del contexto del software Adobe Acrobat. Luego, el archivo puede dañar la memoria del software o ejecutar comandos maliciosos de forma remota que podrían comprometer la privacidad y seguridad del usuario a través del código malicioso que lleva.

Los piratas informáticos que aprovechan esta vulnerabilidad pueden ejecutar comandos no autorizados o modificar la memoria como con un desbordamiento de búfer estándar. Simplemente modificando un puntero, el hacker puede redirigir una función para ejecutar el código malicioso deseado. El código puede llevar a cabo acciones que van desde robar información personal, contenido o ejecutar otros comandos arbitrarios dentro del contexto de los derechos del usuario hasta sobrescribir los datos de seguridad de la aplicación y comprometer el software. No se requiere autenticación para que el pirata informático lleve a cabo esta operación. Si bien el pirata informático aprovecha esta vulnerabilidad, activará el error de escritura en la memoria fuera de los límites mientras ejecuta el código malicioso con la autorización del usuario según lo previsto. El impacto negativo de este tipo de exploits se encuentra dentro del alcance de integridad, confidencialidad y disponibilidad.

No se revelaron más detalles técnicos sobre el asunto, pero una mitigación guía se publicó en el boletín de seguridad de la empresa, que sugería que los usuarios actualizaran a las versiones 2015.006.30434, 2017.011.30096 o 2018.011.20055.