Cripto-moneda BitCoin. Forbes

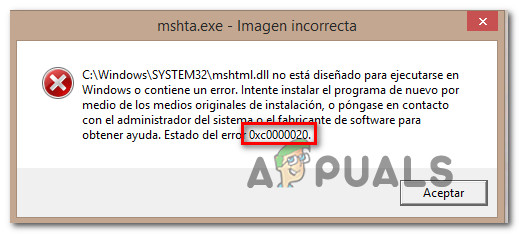

En 2016, se llevaron a cabo una serie de ataques de rescate maliciosos en sistemas informáticos. El Jigsaw Ransomware se descubrió por primera vez el 11thde abril de 2016, y se descubrió que afectaba principalmente a los sistemas Windows. El ransomware también ofreció una onWebChat dirección de cliente de chat para permitir que las personas en el extremo del ransomware guíen a los usuarios con el pago de bitcoin. El cliente de chat era un servicio disponible públicamente cifrado con SSL / TLS, por lo que identificar a las personas en el otro extremo del chat era una tarea difícil de lograr. Ahora parece que Jigsaw Ransomware está de vuelta y está aquí por el mismo precio, su bitcoin, pero con tácticas nuevas y mejoradas para conseguirlo.

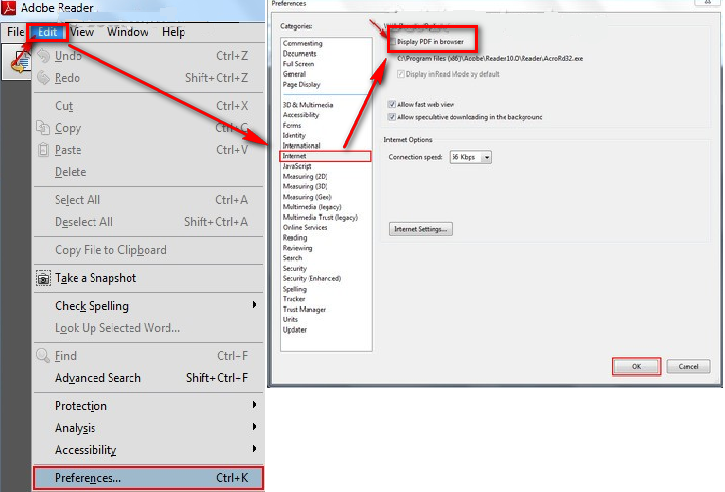

BitcoinBlackmailer Ransomware se diseñó en 2016 y se envió principalmente a través de correos electrónicos que se adhieren a sus archivos adjuntos para comprometer los datos del usuario. Una vez que se descargó el archivo adjunto, el ransomware se haría cargo del sistema host y cifraría todos sus archivos, así como cualquier opción maestra para iniciar o restaurar el sistema. Poco después de que se completara este ataque, una ventana emergente se apoderaba de la pantalla con Billy the Puppet en el tema Saw from Jigsaw (de ahí el cambio de nombre del virus a Jigsaw Ransomware), y la pantalla mostraba un reloj de cuenta regresiva con fechas límite y tareas. entregado a los usuarios. Si el rescate no se pagó dentro de la primera hora, se eliminaría un solo archivo del sistema; si pasaba otra hora, se destruiría una cantidad mayor. Este patrón aumentaría la cantidad de archivos en juego cada hora hasta que toda la computadora se borre en 72 horas. Además de esto, si se hiciera algún intento de iniciar o restaurar la computadora, el ransomware eliminaría 1000 archivos y aún volvería como activo para dar iniciativas por hora para el resto. Una versión mejorada de este malware también pudo detectar información privada que al usuario no le gustaría que se hiciera pública y amenazar con hacerlo si no se pagaba el rescate. Fotos desnudas o inapropiadas, videos privados y mucho más estaban en juego ya que la víctima corría el riesgo de ser engañada en línea. Solo el rescate pudo evitar que esto sucediera y solo el rescate pudo descifrar y devolver los archivos restantes en el sistema.

Captura de pantalla de Jigsaw Ransomware Popup. Eliminar virus de malware

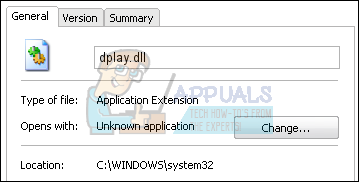

De acuerdo a una reporte de seguridad publicado por Norton Symantec, se encontró que el ransomware creaba la carpeta '% AppData% System32Work dr' y luego creaba los archivos '% AppData% Frfx firefox.exe', '% AppData% Drpbx drpbx.exe' , '% AppData% System32Work EncryptedFileList.txt' y '% AppData% System32Work Address.txt'. Para asegurarse de que el ransomware se reanudaría cada vez que se reiniciara la computadora a menos que el protocolo finalizara en el propio extremo del ransomware, se creó esta entrada de registro: HKEY_CURRENT_USER Software Microsoft Windows CurrentVersion Run 'firefox.exe' = '% AppData% Frfx firefox.exe ”. Se encontró que el ransomware encriptaba 122 extensiones de archivo diferentes y agregaba '.fun' a sus extremos. No había forma de eliminar este notorio ransomware y varias guías de mitigación publicadas en línea por compañías antivirus y de seguridad sugirieron que los usuarios actualizaran sus definiciones y prácticas de seguridad mucho antes de arriesgarse a la posibilidad de infección.

El ransomware reutilizado Jigsaw que ha surgido es mucho menos detectable y funciona entre bastidores para redirigir las transferencias de bitcoins de los usuarios a las direcciones de la billetera de los piratas informáticos mediante la creación de libretas de direcciones similares que llevan al usuario a creer que está transfiriendo bitcoins a su usuario previsto. 8.4 bitcoin, que equivale a USD $ 61,000, ha sido robado a través de este ransomware como Fortinet informes, pero a pesar de este éxito por parte de los piratas informáticos, parece que el código utilizado esta vez está disponible en bases de datos de código abierto y está mucho menos pulido que el ransomware original de 2016. Esto lleva a los investigadores a creer que los dos ataques no son vinculado y que este último es un delito de imitación basado en los mismos principios fundamentales del robo de criptomonedas.