Analizador de paquetes Wireshark. Oanalista

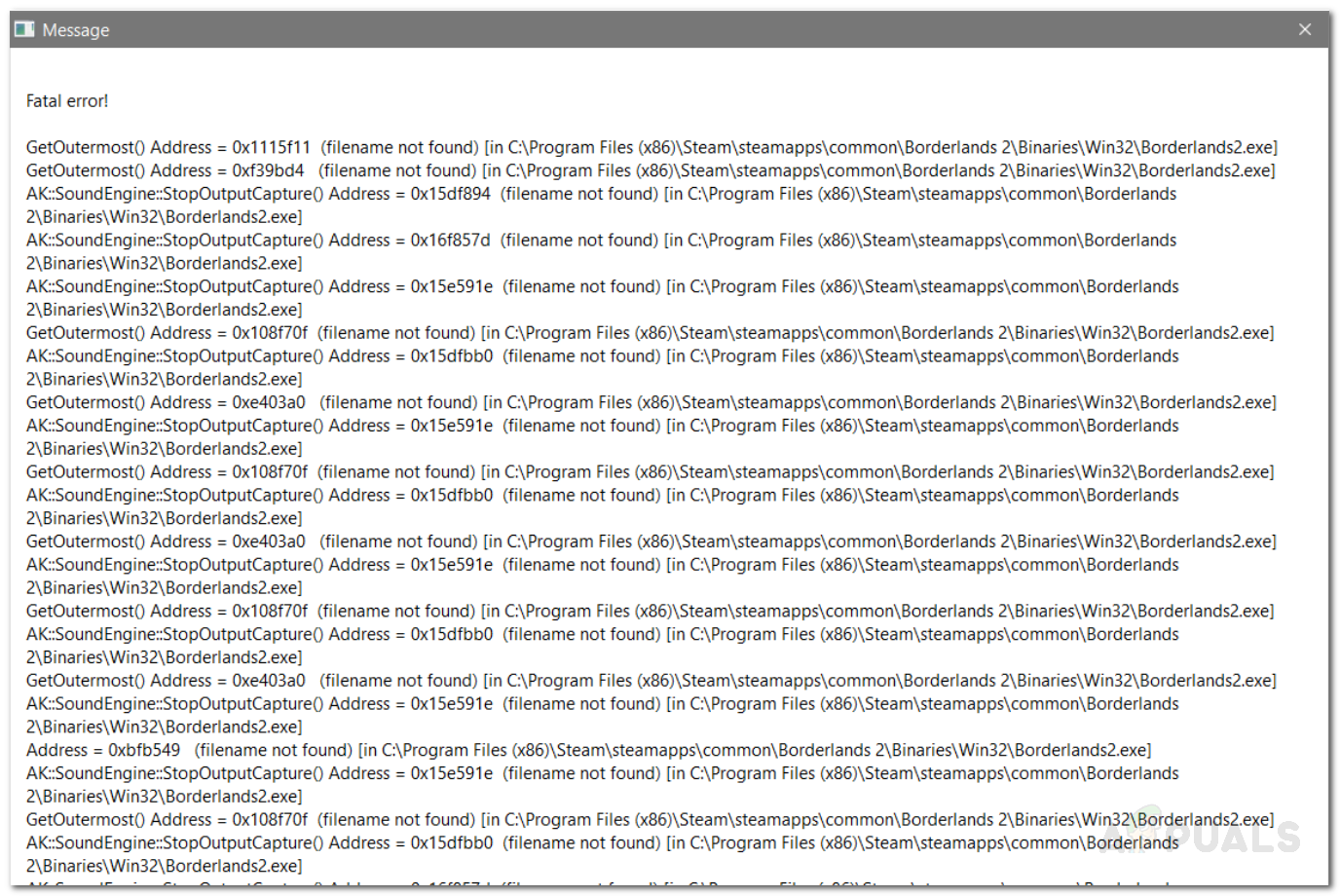

Se descubre una vulnerabilidad de seguridad de bypass en el analizador de protocolo de red Wireshark. La vulnerabilidad, etiquetada CVE-2018-14438 , afecta al analizador de paquetes de código abierto gratuito en todas las versiones hasta la 2.6.2. El riesgo lo plantea el hecho de que la lista de control de acceso que administra a los usuarios y sus derechos es para un mutex llamado 'Wireshark-is-running- {9CA78EEA-EA4D-4490-9240-FC01FCEF464B}'. Esta función de exclusión mutua se mantiene en ejecución para Wireshark y los procesos interconectados continuamente para que el instalador de NSIS pueda informar al usuario que Wireshark está operativo.

Esta función mutex en wsutil / file_util.c llama a SetSecurityDescriptorDacl es capaz de establecer un descriptor nulo en la DACL. La capacidad de crear ACL nulas de esta manera podría ser explotada por cualquier atacante remoto que potencialmente podría establecer un valor nulo para todos los usuarios, incluido el administrador, lo que limitaría el control de todos y al mismo tiempo otorgaría acceso al pirata informático para restringir derechos, abusar de los propios derechos y ejecutar código arbitrario.

Esta vulnerabilidad se clasifica como una falla en el componente de utilidades comunes (libwsutil) del analizador de paquetes, particularmente una falla en la función incorrecta SetSecurityDescriptorDacl. Se ha clasificado como una vulnerabilidad de riesgo relativamente bajo en esta etapa. La respuesta inmediata es garantizar que los descriptores no nulos solo se puedan configurar, pero se desconocen las implicaciones de seguridad de esto. Hasta el momento, no se ha lanzado una actualización o parche para corregir esta vulnerabilidad.