Fundación Mozilla

Con el lanzamiento de Thunderbird 52.9, los desarrolladores han podido corregir una serie de fallas de seguridad críticas y, por lo tanto, se insta a los usuarios a actualizar para asegurarse de que no caigan en conflicto con ninguna de estas vulnerabilidades. Dado que Thunderbird deshabilita las secuencias de comandos al leer el correo, generalmente no puede sufrir la mayoría de estos. Sin embargo, existen riesgos potenciales en los controles similares a los de un navegador que son lo suficientemente preocupantes como para que la organización dedique una gran cantidad de tiempo a asegurarse de que ninguno de estos problemas se encuentre en la naturaleza.

Los desbordamientos de búfer son siempre algunas de las vulnerabilidades más preocupantes, y las vulnerabilidades del error # CVE-2018-12359 se habrían basado en esta misma técnica para tomar el control del cliente de correo electrónico. En teoría, los desbordamientos podrían ocurrir al renderizar módulos de lienzo cuando la altura y el ancho de un elemento de lienzo se movieron dinámicamente.

Si esto sucediera, los datos podrían escribirse fuera de los límites normales de la memoria y podrían permitir la ejecución de código arbitrario. '12359 se ha corregido en la versión 52.9, lo que probablemente sea motivo suficiente para que la mayoría de los usuarios actualicen'.

La otra vulnerabilidad importante, # CVE-2018-12360, podría haber ocurrido hipotéticamente cuando un elemento de entrada se eliminó en ciertos momentos. Esto normalmente habría tenido que explotar el método utilizado por los controladores de eventos de mutación que se activan cuando se enfoca un elemento.

Si bien es relativamente poco probable que '12360 pudiera haber ocurrido en la naturaleza, la posibilidad de ejecución de código arbitrario era lo suficientemente alta como para que nadie quisiera arriesgarse a que sucediera algo. Como resultado, este error también se ha corregido junto con uno que involucra elementos CSS y otro que involucra una fuga de texto sin formato de correos electrónicos descifrados.

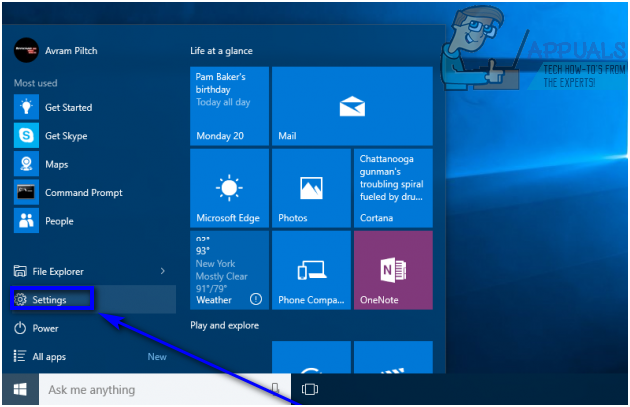

Los usuarios que deseen actualizar a la última versión y, por lo tanto, aprovechar estas correcciones de errores no tendrán que preocuparse mucho por los requisitos del sistema. La versión de Windows funciona con instalaciones tan antiguas como Windows XP y Windows Server 2003.

Los usuarios de Mac pueden ejecutar 52.9 en OS X Mavericks o más reciente, y casi todos los que usan una distribución GNU / Linux moderna deberían poder actualizar, ya que la única dependencia notable es GTK + 3.4 o superior. Estos usuarios pueden encontrar que la nueva versión está en sus repositorios lo suficientemente pronto de todos modos.

Etiquetas seguridad web