Mensaje de rescate creado por Xbash en la base de datos MySQL

Un nuevo malware conocido como ' Xbash 'Ha sido descubierto por investigadores de la Unidad 42, una publicación de blog en Palo Alto Networks ha informado . Este malware es único en su poder de selección y afecta a los servidores Microsoft Windows y Linux simultáneamente. Los investigadores de la Unidad 42 han vinculado este malware a Iron Group, un grupo de actores de amenazas conocido anteriormente por ataques de ransomware.

Según la publicación del blog, Xbash tiene capacidades de minería de monedas, autopropagación y ransonware. También posee algunas capacidades que, cuando se implementan, pueden permitir que el malware se propague con bastante rapidez dentro de la red de una organización, de manera similar a WannaCry o Petya / NotPetya.

Características de Xbash

Al comentar sobre las características de este nuevo malware, los investigadores de la Unidad 42 escribieron: “Recientemente, la Unidad 42 utilizó Palo Alto Networks WildFire para identificar una nueva familia de malware dirigida a servidores Linux. Después de investigar más a fondo, nos dimos cuenta de que se trata de una combinación de botnet y ransomware que fue desarrollada por un grupo activo de ciberdelincuencia Iron (también conocido como Rocke) este año. Hemos denominado a este nuevo malware 'Xbash', según el nombre del módulo principal original del código malicioso '.

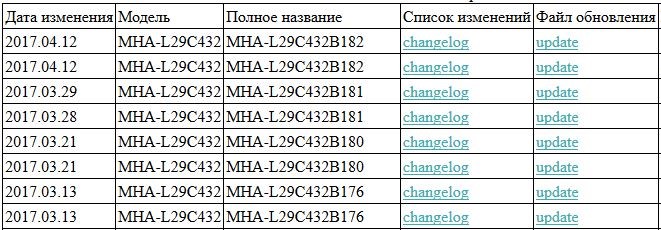

El Iron Group anteriormente tenía como objetivo desarrollar y difundir el secuestro de transacciones de criptomonedas o troyanos mineros que estaban destinados principalmente a Microsoft Windows. Sin embargo, Xbash tiene como objetivo descubrir todos los servicios desprotegidos, eliminar las bases de datos MySQL, PostgreSQL y MongoDB de los usuarios y rescatar Bitcoins. Tres vulnerabilidades conocidas que utiliza Xbash para infectar sistemas Windows son Hadoop, Redis y ActiveMQ.

Xbash se propaga principalmente al apuntar a vulnerabilidades no parcheadas y contraseñas débiles. Es destructivo de datos , lo que implica que destruye las bases de datos basadas en Linux como sus capacidades de ransomware. Tampoco hay funcionalidades dentro de Xbash que restauren los datos destruidos después de que se pague el rescate.

A diferencia de las redes de bots Linux famosas anteriores como Gafgyt y Mirai, Xbash es una botnet de Linux de siguiente nivel que extiende su objetivo a sitios web públicos, ya que apunta a dominios y direcciones IP.

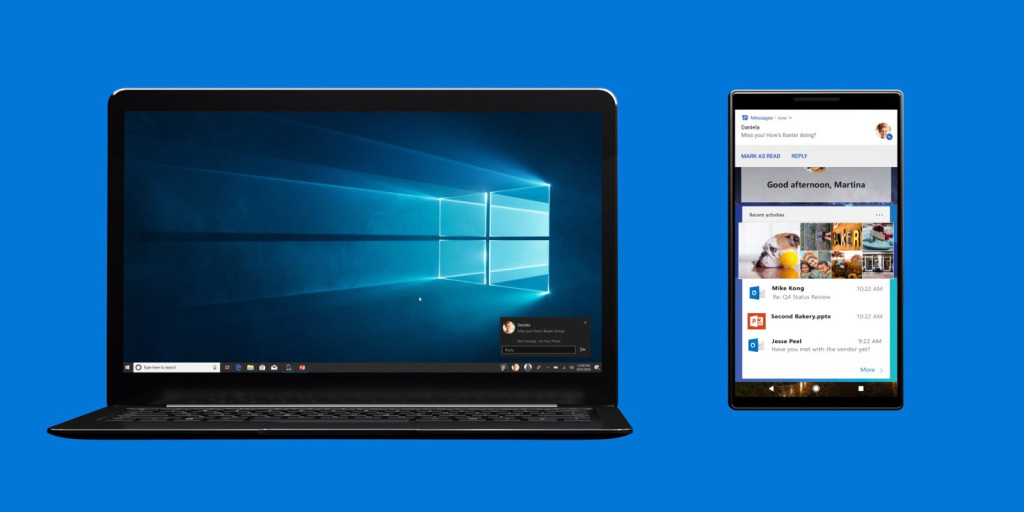

Xbash genera una lista de direcciones IP en la subred de la víctima y realiza un escaneo de puertos (Palo Alto Networks)

Hay algunos otros detalles sobre las capacidades del malware:

- Posee capacidades de botnet, coinmining, ransomware y autopropagación.

- Se dirige a los sistemas basados en Linux por sus capacidades de ransomware y botnet.

- Se dirige a los sistemas basados en Microsoft Windows por sus capacidades de minería de monedas y autopropagación.

- El componente ransomware apunta y elimina las bases de datos basadas en Linux.

- Hasta la fecha, hemos observado 48 transacciones entrantes a estas billeteras con ingresos totales de aproximadamente 0.964 bitcoins, lo que significa que 48 víctimas han pagado aproximadamente US $ 6,000 en total (al momento de escribir este artículo).

- Sin embargo, no hay evidencia de que los rescates pagados hayan dado como resultado la recuperación de las víctimas.

- De hecho, no podemos encontrar evidencia de ninguna funcionalidad que haga posible la recuperación mediante el pago de un rescate.

- Nuestro análisis muestra que esto es probablemente el trabajo de Iron Group, un grupo vinculado públicamente a otras campañas de ransomware, incluidas las que usan el Sistema de control remoto (RCS), cuyo código fuente se creía que fue robado de ' HackingTeam ' en 2015.

Protección contra Xbash

Las organizaciones pueden utilizar algunas técnicas y consejos dados por los investigadores de la Unidad 42 para protegerse de posibles ataques de Xbash:

- Usar contraseñas seguras y no predeterminadas

- Mantenerse actualizado sobre las actualizaciones de seguridad

- Implementación de seguridad de punto final en sistemas Microsoft Windows y Linux

- Evitar el acceso a hosts desconocidos en Internet (para evitar el acceso a los servidores de comando y control)

- Implementar y mantener procesos y procedimientos de respaldo y restauración rigurosos y efectivos.

![TeamViewer ofrece acceso gratuito a algunos usuarios comerciales debido al coronavirus [extraoficialmente]](https://jf-balio.pt/img/news/62/teamviewer-offers-free-access-some-business-users-due-coronavirus.jpg)