LockCrypt Ransomware. Reparar PC infectada

Un ransomware malicioso relativamente más débil, LockCrypt, ha estado operando bajo el radar para llevar a cabo ataques de delitos cibernéticos a baja escala desde junio de 2017. Tuvo mayor actividad en febrero y marzo de este año, pero debido al hecho de que el ransomware debe estar instalado manualmente en los dispositivos para que surta efecto, no representaba una amenaza tan grande como algunos de los ransomwares cripto-criminales más notorios que existen, siendo GrandCrab uno de ellos. Tras el análisis (de un muestra obtenido de VirusTotal) por firmas antivirus como la corporación rumana BitDefender y el MalwareBytes Research Lab, los expertos en seguridad descubrieron varias fallas en la programación del ransomware que podrían revertirse para descifrar archivos robados. Utilizando la información recopilada, BitDefender ha lanzado un Herramienta de descifrado que puede recuperar archivos en todas las versiones del ransomware LockCrypt excepto en la última.

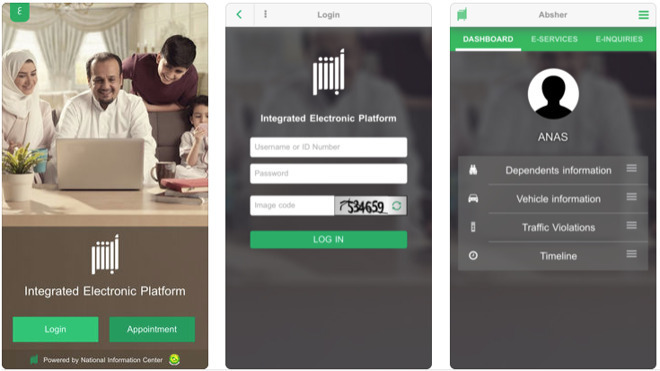

Según una investigación exhaustiva de MalwareBytes Lab reporte que analiza el malware por dentro y por fuera, la primera falla descubierta en LockCrypt es el hecho de que requiere una instalación manual y privilegios de administrador para que surta efecto. Si se cumplen estas condiciones, el ejecutable se ejecuta, colocando un archivo wwvcm.exe en C: Windows y agregando también la clave de registro correspondiente. Una vez que el ransomware comienza a penetrar en el sistema, cifra todos los archivos a los que puede acceder, incluidos los archivos .exe, deteniendo los procesos del sistema a lo largo del camino para garantizar que su propio proceso continúe sin interrupciones. Los nombres de los archivos se cambian a cadenas alfanuméricas base64 aleatorias y sus extensiones se establecen en .1btc. Se lanza una nota de rescate de archivo de texto al final del proceso y la información adicional se almacena en el registro HKEY_LOCAL_MACHINE que contiene el 'ID' asignado al usuario atacado, así como recordatorios de instrucciones para la recuperación de archivos.

Ventana emergente LockCrypt Ransomware Note. Laboratorio de MalwareBytes

Aunque este ransomware puede ejecutarse sin conexión a Internet, en el caso de que esté conectado, los investigadores han descubierto que se comunica con un CnC en Irán, enviándole datos alfanuméricos base64 que descifran el ID asignado, el sistema operativo y el sistema operativo del dispositivo atacado. ubicación de inhibición de ransomware en la unidad. Los investigadores han descubierto que el código del malware usa la función GetTickCount para establecer comunicaciones y nombres alfanuméricos aleatorios que no son códigos particularmente fuertes para descifrar. Esto se hace en dos partes: la primera usa una operación XOR mientras que la segunda usa XOR, así como ROL e intercambio bit a bit. Estos métodos débiles hacen que el código del malware sea fácilmente descifrable, que es como BitDefender pudo manipularlo para crear una herramienta de descifrado para archivos .1btc bloqueados.

BitDefender ha investigado varias versiones del ransomware LockCrypt para diseñar una herramienta BitDefender disponible públicamente que pueda descifrar archivos .1btc. Otras versiones del malware también cifran archivos en extensiones .lock, .2018 y .mich que también se pueden descifrar al contactar con el investigador de seguridad. Michael Gillespie . La versión más reciente del ransomware parece cifrar archivos con la extensión .BI_D para la que aún no se ha diseñado un mecanismo de descifrado, pero todas las versiones anteriores ahora se pueden descifrar fácilmente.

![[FIX] After Effects 'Error de dibujo no especificado'](https://jf-balio.pt/img/how-tos/09/after-effects-unspecified-drawing-error.png)