Si está experimentando un comportamiento impredecible en una máquina Linux, lo más probable es que tenga un problema de configuración o de hardware. Los sucesos extraños suelen estar relacionados con estas dos condiciones. Algunos adaptadores de gráficos no funcionan sin instalar software propietario y, de lo contrario, se ven extraños. También puede haber perdido datos como resultado de una discrepancia en el sistema de archivos o algo más inusual como esto. No obstante, podría resultar tentador culpar a un virus de estos problemas.

Virus es un término que muchas personas usan incorrectamente para referirse a todo tipo de malware diferente. Las verdaderas infecciones virales son excepcionalmente raras en Linux. Tenga en cuenta que GNU / Linux no es la plataforma más popular para las máquinas de consumo. Como resultado, relativamente pocas amenazas se dirigen a los usuarios domésticos de Linux. Los servidores son mucho más atractivos, aunque existen algunas amenazas para las distribuciones de Google Android utilizadas en teléfonos inteligentes y tabletas. Asegúrese siempre de descartar otras posibilidades antes de entrar en pánico. Las vulnerabilidades de Linux suelen ser más esotéricas que las infecciones por virus. A menudo se parecen más a exploits. Tenga en cuenta estos consejos y no tendrá que lidiar con problemas graves. Recuerde que los comandos discutidos aquí son extremadamente peligrosos y no deben usarse. Simplemente le estamos diciendo qué debe buscar. Si bien tomamos algunas capturas de pantalla en el proceso, en realidad usamos una máquina virtual para ese propósito y no causamos daños a una estructura de archivo real.

Método 1: Prevención de bombas Zip

Las bombas zip son particularmente problemáticas porque causan problemas para todos los problemas por igual. Estos no explotan el sistema operativo, sino la forma en que funcionan los archivadores de archivos. Un exploit de bomba zip hecho para dañar computadoras MS-DOS en la década de 1980 aún podría causar exactamente el mismo problema para un teléfono inteligente Android dentro de 10 años.

Tome el infame directorio comprimido 42.zip, por ejemplo. Si bien se llama clásicamente 42.zip, ya que ocupa 42 kilobytes de espacio, un bromista podría llamarlo como quisiera. El archivo contiene cinco capas diferentes de archivos anidados organizados en conjuntos de 16. Cada uno de estos contiene una capa inferior que contiene aproximadamente 3,99 gigabytes binarios de caracteres nulos. Estos son los mismos datos basura que salen del archivo de dispositivo / dev / null en Linux, así como del dispositivo NUL en MS-DOS y Microsoft Windows. Dado que todos los caracteres son nulos, se pueden comprimir al extremo y, por lo tanto, hacer un archivo muy pequeño en el proceso.

Todos estos datos nulos juntos ocupan aproximadamente 3,99 petabytes binarios de espacio cuando se descomprimen. Esto es suficiente para archivar incluso una estructura de archivos RAID. Nunca descomprima archivos de los que no esté seguro para evitar este problema.

Sin embargo, si esto alguna vez le sucediera, reinicie su sistema desde un CD en vivo de Linux, una tarjeta microSDHC o una memoria USB y elimine los archivos nulos en exceso, luego reinicie nuevamente desde su sistema de archivos principal. Los datos en sí mismos no suelen ser dañinos. Este exploit simplemente aprovecha el hecho de que la mayoría de las estructuras de archivos y configuraciones de RAM no pueden contener tantos datos a la vez.

Método 2: Exploits de trucos de comandos

Nunca ejecute un comando Bash o tcsh si no está seguro exactamente de lo que hace. Algunas personas intentan engañar a los nuevos usuarios de Linux para que ejecuten algo que dañará su sistema. Incluso los usuarios experimentados pueden cometer un error por parte de bromistas muy astutos que crean tipos específicos de comandos peligrosos. Las más comunes son las bombas de horquilla. Este tipo de exploit define una función, que luego se llama a sí misma. Cada proceso hijo recién generado se llama a sí mismo hasta que todo el sistema falla y debe reiniciarse.

Si alguien te pide que ejecutes algo absurdo como: ():;:, entonces te están insultando e intentando que bloquees tu máquina. Cada vez más distribuciones de Linux tienen protecciones contra esto. Algunos le dicen que está definiendo un proceso de manera no válida.

Hay al menos una versión de prueba de FreeBSD que insulta activamente a cualquier usuario que intente hacer esto, pero no les permite dañar su sistema. Sin embargo, no lo intentes nunca por el simple hecho de probarlo.

Método 3: examinar secuencias de comandos inusuales

Cada vez que reciba un Python, Perl, Bash, Dash, tcsh o cualquier otro tipo de script, examínelo antes de probarlo. Los comandos dañinos pueden estar ocultos dentro de él. Eche un vistazo a cualquier cosa que parezca un montón de código hexadecimal. Por ejemplo:

“ Xff xff xff xff x68 xdf xd0 xdf xd9 x68 x8d x99 ″

“ Xdf x81 x68 x8d x92 xdf xd2 x54 x5e xf7 x16 xf7 ″

Estas dos líneas se toman de un script que codificó el comando rm -rf / excepcionalmente destructivo en código hexadecimal. Si no sabía lo que estaba haciendo, entonces podría haber eliminado fácilmente toda su instalación y potencialmente un sistema de arranque UEFI junto con ella.

Sin embargo, busque comandos que parezcan superficialmente inocuos y que sean potencialmente dañinos. Puede que esté familiarizado con cómo puede usar el símbolo> para redirigir la salida de un comando a otro. Si ve algo así redirigiendo a algo llamado / dev / sda o / dev / sdb, entonces es un intento de reemplazar los datos en un volumen con basura. No quieres hacer eso.

Otro que verá con mucha frecuencia es un comando parecido a esto:

mv / bin / * / dev / null

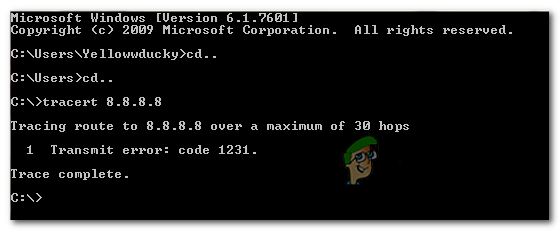

los / dev / null El archivo de dispositivo no es más que un cubo de bits. Es un punto sin retorno para los datos. Este comando mueve el contenido del / am directorio a / dev / null , que elimina todo lo que hay dentro. Dado que esto requiere acceso de root para hacerlo, algunos bromistas astutos escribirán algo como mv ~ / * / dev / null , ya que hace lo mismo con el directorio de un usuario, pero sin necesidad de ningún acceso especial. Algunas distribuciones ahora devolverán mensajes de error si intenta hacer esto:

Preste mucha atención a todo lo que utilice el dd o mkfs.ext3 o mkfs.vfat comandos. Estos formatearán una unidad y se verán relativamente normales.

Una vez más, tenga en cuenta que nunca debe ejecutar ninguno de estos comandos en un sistema de archivos en vivo. Solo le estamos diciendo lo que debe buscar y no queremos que nadie brinde por sus datos. Tenga cuidado y asegúrese de saber lo que está haciendo antes de utilizar un archivo externo.

4 minutos de lectura

![[FIX] Mensaje de error de overclocking fallido durante el arranque](https://jf-balio.pt/img/how-tos/33/overclocking-failed-error-message-during-boot.png)

![[FIX] Error 'La conexión se restableció' de Thunderbird](https://jf-balio.pt/img/how-tos/37/thunderbird-connection-was-reset-error.png)