Durante bastante tiempo se ha creído que el ransomware rara vez afecta a las máquinas que ejecutan Linux e incluso a FreeBSD. Desafortunadamente, el ransomware KillDisk ahora ha atacado a un puñado de máquinas con Linux, y parece que incluso las distribuciones que eliminan la cuenta raíz, como Ubuntu y sus diversos giros oficiales, podrían ser vulnerables. Ciertos científicos informáticos han expresado la opinión de que muchas amenazas de seguridad que influyeron en Ubuntu de alguna manera comprometieron algún aspecto de la interfaz de escritorio de Unity, pero esta amenaza puede dañar incluso a quienes usan KDE, Xfce4, Openbox o incluso el servidor Ubuntu completamente virtual basado en la consola.

Naturalmente, las reglas del buen sentido común se aplican a la lucha contra este tipo de amenaza. No acceda a enlaces sospechosos en un navegador y asegúrese de realizar un análisis de malware en los archivos descargados de Internet, así como en los archivos adjuntos de correo electrónico. Esto es especialmente cierto para cualquier código ejecutable que haya descargado, aunque los programas que provienen de los repositorios oficiales reciben una firma digital para reducir esta amenaza. Siempre debe asegurarse de usar un editor de texto para leer el contenido de cualquier script antes de ejecutarlo. Además de estas cosas, hay algunos pasos específicos que puede tomar para proteger su sistema de la forma de KillDIsk que ataca a Ubuntu.

Método 1: hash de la cuenta raíz

Los desarrolladores de Ubuntu tomaron la decisión consciente de eliminar la cuenta raíz, y aunque esto no ha demostrado ser totalmente capaz de detener este tipo de ataque, es una de las principales razones por las que ha tardado en dañar los sistemas. Es posible restaurar el acceso a la cuenta raíz, lo cual es común para quienes usan sus máquinas como servidores, pero esto tiene serias consecuencias en lo que respecta a la seguridad.

Algunos usuarios pueden haber emitido sudo passwd y luego haberle dado a la cuenta raíz una contraseña que realmente podrían usar para iniciar sesión desde consolas gráficas y virtuales. Para deshabilitar inmediatamente esta funcionalidad, use sudo passwd -l root para eliminar el inicio de sesión de root y vuelva a colocar Ubuntu o el giro que usaba donde estaba originalmente. Cuando se le solicite su contraseña, deberá ingresar su contraseña de usuario y no la especial que le dio a la cuenta raíz, asumiendo que estaba trabajando desde un inicio de sesión de usuario.

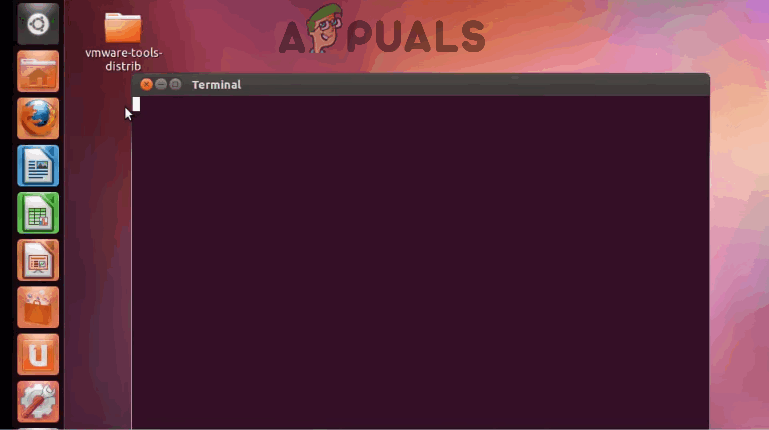

Naturalmente, el mejor método implica no haber usado nunca sudo passwd para empezar. Una forma más segura de manejar el problema es usar sudo bash para obtener una cuenta de root. Se le pedirá su contraseña, que nuevamente sería su usuario y no la contraseña de root, asumiendo que solo tiene una cuenta de usuario en su máquina Ubuntu. Tenga en cuenta que también puede obtener un indicador de root para otros shells usando sudo seguido del nombre de dicho shell. Por ejemplo, sudo tclsh crea un shell raíz basado en un intérprete Tcl simple.

Asegúrese de escribir exit para salir de un shell una vez que haya terminado con sus tareas de administración, porque un shell de usuario root puede eliminar cualquier archivo en el sistema independientemente de la propiedad. Si está utilizando un shell como tclsh y su indicador es simplemente un signo%, intente whoami como comando en el indicador. Debería decirle exactamente con quién inició sesión.

También puede usar sudo rbash para acceder a un shell restringido que no tiene tantas funciones y, por lo tanto, ofrece menos posibilidades de causar daños. Tenga en cuenta que funcionan igualmente bien desde un terminal gráfico que abra en su entorno de escritorio, un entorno de terminal gráfico de pantalla completa o una de las seis consolas virtuales que Linux pone a su disposición. El sistema no puede distinguir entre estas diferentes opciones, lo que significa que podrá realizar estos cambios desde Ubuntu estándar, cualquiera de los giros como Lubuntu o Kubuntu o una instalación de Ubuntu Server sin ningún paquete gráfico de escritorio.

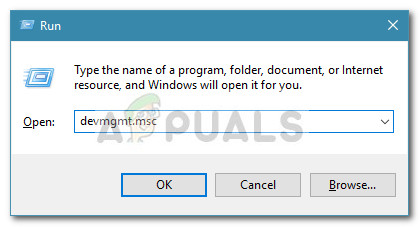

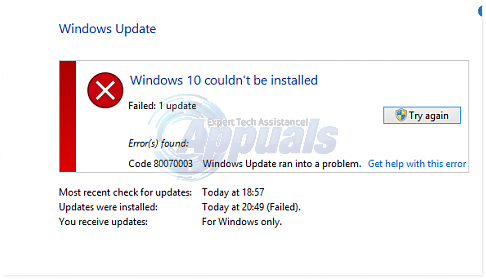

Método 2: compruebe si la cuenta raíz tiene una contraseña inutilizable

Ejecute sudo passwd -S root para verificar si la cuenta de root tiene una contraseña inutilizable en algún momento. Si lo hace, leerá root L en la salida devuelta, así como también información sobre la fecha y hora en que se cerró la contraseña de root. Esto generalmente corresponde a cuando instaló Ubuntu y se puede ignorar con seguridad. Si, en cambio, lee root P, entonces la cuenta de root tiene una contraseña válida y debe bloquearla con los pasos del Método 1.

Si la salida de este programa dice NP, entonces es aún más imperativo ejecutar sudo passwd -l root para solucionar el problema, ya que esto indica que no hay una contraseña de root y cualquiera que incluya un script podría obtener un shell de root desde una consola virtual.

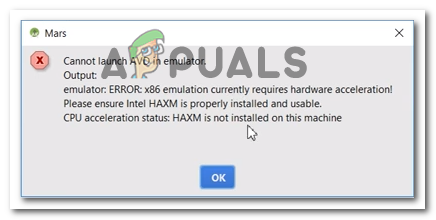

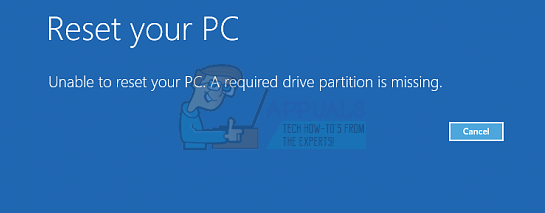

Método 3: identificación de un sistema comprometido de GRUB

Esta es la parte aterradora y la razón por la que siempre necesita hacer copias de seguridad de sus archivos más importantes. Cuando carga el menú GNU GRUB, generalmente presionando Esc al arrancar su sistema, debería ver varias opciones de arranque diferentes. Sin embargo, si ve un mensaje en el lugar indicado, es posible que esté viendo una máquina comprometida.

Las máquinas de prueba comprometidas con el programa KillDisk dicen algo como:

* Lo sentimos mucho, pero el cifrado

de sus datos se ha completado con éxito,

para que pueda perder sus datos o

El mensaje continuará indicándole que envíe dinero a una dirección específica. Debe reformatear esta máquina y reinstalar Linux en ella. No responda a ninguna de las amenazas de KillDisk. Esto no solo ayuda a las personas que ejecutan este tipo de esquemas, sino que también el programa de la versión de Linux no almacena correctamente la clave de cifrado debido a un error. Esto significa que no hay forma de evitarlo, incluso si cedes. Solo asegúrate de tener copias de seguridad limpias y no tendrás que preocuparte por ocupar un puesto como este.

4 minutos de lectura