Microsoft

Microsoft publicó numerosos avisos desde principios de año para abordar las vulnerabilidades de hardware del canal lateral de ejecución especulativa en los procesadores Intel Core y Xeon. Las vulnerabilidades en cuestión eran Spectre y Metldown. Microsoft acaba de publicar otro aviso para una vulnerabilidad de canal lateral especulativo: L1 Terminal Fault (L1TF).

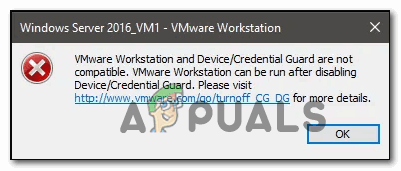

De acuerdo con la consultivo liberado, a esta falla de terminal L1 se le han asignado tres identificadores CVE. El primero, CVE-2018-3615, se refiere a la vulnerabilidad L1TF en Intel Software Guard Extensions (SGX). El segundo, CVE-2018-3620, se refiere a la vulnerabilidad L1TF en el sistema operativo y el modo de administración del sistema (SMM). El tercero, CVE-2018-3646, se refiere a la vulnerabilidad L1TF en Virtual Machine Manager (VMM).

El riesgo principal asociado con estas vulnerabilidades es que si los canales laterales se explotan a través de la vulnerabilidad L1TF, los piratas informáticos malintencionados pueden acceder a los datos privados de forma remota y virtual. Sin embargo, tal vulnerabilidad exige que el atacante tenga en sus manos el dispositivo en cuestión de antemano para otorgar permisos para la ejecución del código en el dispositivo previsto.

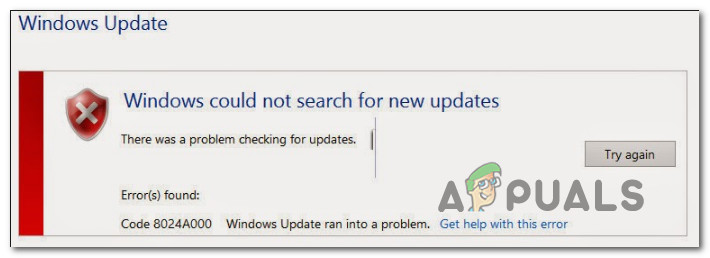

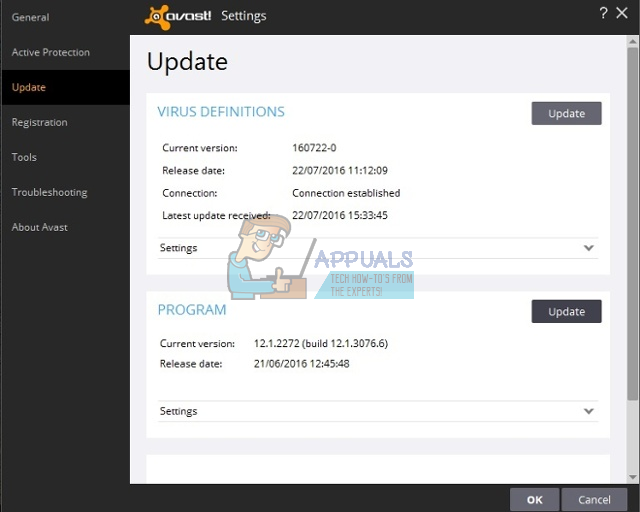

Para mitigar las consecuencias de esta vulnerabilidad junto con varias otras posibilidades de explotación similares, Microsoft ha lanzado una buena cantidad de actualizaciones que apuntan a las lagunas y cadenas a través de las cuales los atacantes pueden lograr obtener dicho acceso. Se insta a los usuarios de Windows a mantener sus dispositivos actualizados con las últimas actualizaciones y aplicar todos los parches, protecciones y actualizaciones de firmware según se publiquen.

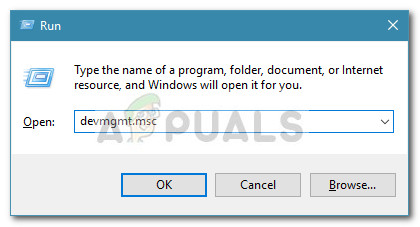

Para los sistemas empresariales que emplean el sistema operativo Microsoft Windows, se sugiere a los administradores que inspeccionen sus sistemas de red para determinar el uso de plataformas riesgosas y el nivel de su integración en el uso común de la empresa. Luego, se les sugiere que registren la Seguridad basada en virtualización (VBS) en sus redes, apuntando a clientes particulares en uso para recopilar datos de impacto. Después de analizar el nivel de amenaza, los administradores deben aplicar los parches relevantes para los clientes de riesgo relevantes empleados en sus infraestructuras de TI.

Etiquetas Microsoft