Engranajes y widgets

Si bien siempre ha habido informes consistentes de vulnerabilidades presentes en aplicaciones distribuidas en la Play Store oficial de Google, parece que los expertos en seguridad de Linux han identificado varias en los últimos días que están diseñadas para ejecutar malware en dispositivos móviles de usuarios finales. Estas aplicaciones se disfrazan como software limpio de acuerdo con los informes presentados en un repositorio de agregación de inteligencia de amenazas cibernéticas.

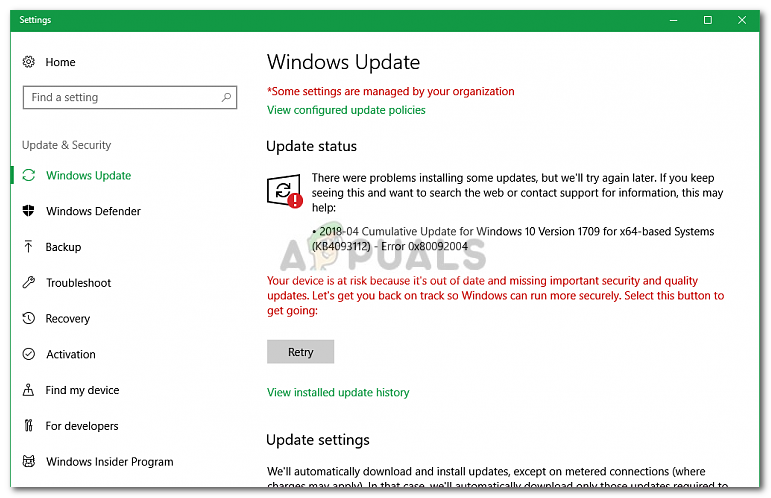

Android es un objetivo atractivo según estos investigadores, ya que se ha convertido en el sistema operativo móvil dominante. Los nuevos exploits se basan en gran medida en el hecho de que muchos usuarios de Android no ejecutan versiones actualizadas en sus teléfonos inteligentes y tabletas. De hecho, el diseño de hardware patentado en la industria de dispositivos móviles a menudo dificulta la actualización del hardware existente, incluso cuando el hardware subyacente seguirá funcionando durante años.

HeroRAT, como su nombre indica, es una aplicación de caballo de Troya de acceso remoto que abusa del protocolo de telegramas de Android para conectar un dispositivo cliente con un servidor C2 remoto. Dado que todo el tráfico se archiva técnicamente como entre un servidor de carga confiable y el usuario final, este método no genera ninguna señal de alerta.

El código fuente de HeroRAT se ha puesto a disposición del público, lo que debería facilitar a los expertos en seguridad de Linux crear mitigaciones para él. Irónicamente, los crackers han vendido algunas versiones del malware a otros crackers e incluso han llegado a ofrecer soporte como si fuera una aplicación legítima.

Si bien vender herramientas de craqueo no es algo nuevo, parece ser una implementación preocupantemente profesional de este tipo de modelo de negocio marginal.

Además, una aplicación de ahorro de batería implementada recientemente en Google Play Store también tenía código. Se propaga a través de mensajes de diálogo que redirigen a los usuarios a su página de destino legítima en Play Store. Si bien funciona como un software legítimo de ahorro de energía, también viene con una carga útil diseñada para hacer clic silenciosamente en los anuncios para enviar fondos a los operadores.

Un poco más de 60.000 dispositivos informaron algún tipo de infección en el momento en que los expertos en ciberseguridad presentaron sus informes. Teniendo en cuenta la gran cantidad de computadoras portátiles que ejecutan Google Android, esta no es una muestra particularmente grande de personas.

Sin embargo, ayuda a ilustrar cómo los usuarios deben tener cuidado incluso con las aplicaciones oficiales.

Etiquetas Seguridad de Android Seguridad de Linux

![[FIX] Error de iTunes -42110 al comprar o descargar medios](https://jf-balio.pt/img/how-tos/03/itunes-error-42110-when-purchasing.png)