Oráculo

Dos vulnerabilidades etiquetadas CVE-2018-2998 y CVE-2018-2933 han sido descubiertos por Denis Andzakovic de PulseSecurity, que explota Oracle WebLogic Server SAML y WLS Core Components, respectivamente, para acceder y modificar datos en un grado limitado.

Se descubrieron dos vulnerabilidades dentro del mecanismo de autenticación del proveedor de servicios SAML de Oracle WebLogic. Insertando un comentario XML en SAML

NameID, un atacante puede obligar al proveedor de servicios SAML a iniciar sesión como otro usuario. Además, WebLogic no requiere aserciones SAML firmadas en la configuración predeterminada. Al omitir las partes de la firma de una aserción SAML, un atacante puede crear una aserción SAML arbitraria y eludir el mecanismo de autenticación.

Denis Andzakovic - Pulse Security

Se descubrió que Oracle Fusion Middleware 12c WebLogic Server v.12.2.1.3.0 era vulnerable a estas vulnerabilidades, aunque también se encontraron afectadas otras tres versiones: 10.3.6.0, 12.1.3.0 y 12.2.1.2.

en un matriz de evaluación de riesgos publicado por Oracle, se evaluó la vulnerabilidad CVE-2018-2998 para explotar el componente SAML localmente. De acuerdo con la CVSS versión 3.0 , esta vulnerabilidad recibió una puntuación base de 5,4 sobre 10, y se evaluó que tiene un factor de riesgo de manipulación generalmente bajo. En la misma evaluación, se evaluó la vulnerabilidad CVE-2018-2933 para explotar los componentes WLS Core de los dispositivos del servidor local. La vulnerabilidad recibió una puntuación base ligeramente más baja de 4.9 de un posible 10. Oracle publicó un documento con ID 2421480.1 para sus usuarios con instrucciones para la mitigación de esta vulnerabilidad. Este documento es accesible para las cuentas de administrador de Oracle una vez que inician sesión.

Oracle Security Assertions Markup Language (SAML) describe un marco que facilita el intercambio de información de autenticación entre múltiples dispositivos en la misma red, permitiendo que un solo dispositivo actúe por parte de otro. Permite la autenticación y autorización de los usuarios: si sus credenciales son legítimas y si tienen los permisos necesarios para realizar las acciones solicitadas. La mayoría de las veces, este protocolo se utiliza para configurar el inicio de sesión único para los usuarios y los proveedores de SAML administran el servidor o el dispositivo de administrador que asigna estas credenciales. Una vez autenticado y autorizado, la aserción SAML en XML permite completar la tarea del usuario establecida. SAML 2.0 se ha establecido como el estándar para este proceso de autenticación y autorización en computadoras desde 2005 y es el estándar empleado por Oracle WebLogic Servers en las aplicaciones que crean.

Trabajando de la mano con la vulnerabilidad descubierta en los componentes centrales del servidor WebLogic, se encontró que las dos vulnerabilidades aprovechan el hecho de que WebLogic no requiere aserciones firmadas por defecto. Las vulnerabilidades manipularon el mecanismo de autenticación y autorización insertando un comentario XML arbitrario en la etiqueta de ID de nombre, lo que obligó al sistema a permitir el inicio de sesión en la cuenta de otro usuario sin invalidar la firma de la aserción SAML, ya que el servidor solo verifica la cadena que sigue al comentario como se muestra. abajo.

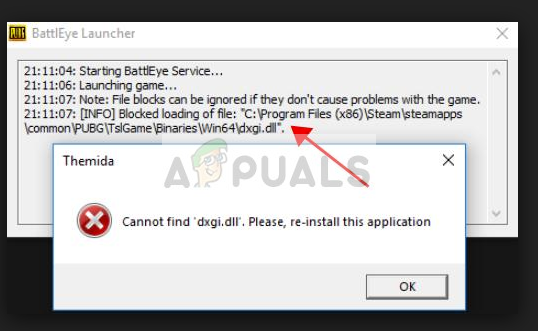

ataqueminEn los ajustes de configuración del servidor de administrador, si SingleSignOnServicesMBean.WantAssertionsSigned El atributo está deshabilitado o no es necesario, como es el caso predeterminado, la firma no se verifica y la autenticación se puede omitir para permitir que alguien inicie sesión como cualquier usuario de su elección. Los piratas informáticos pueden aprovechar esta vulnerabilidad para acceder a cuentas poderosas en el sistema para alterar la configuración del sistema, extraer datos o corromper servidores. En esta configuración predeterminada que no requiere firmas, el siguiente código (abreviado para facilitar la lectura) compartido por Seguridad de pulso muestra cómo un pirata informático puede iniciar sesión como 'administrador':

ELIMINADO ELIMINADO admin WLS_SP urn: oasis: nombres: tc: SAML: 2.0: ac: classes: PasswordProtectedTransportPara hacer frente a esta vulnerabilidad y la anterior descubierta junto a ella, Oracle ha solicitado que los usuarios actualicen el componente correspondiente de Oracle de su producto con el Parche crítico de julio de 2018 para Oracle Fusion Middleware.

![[CORREGIDO] Error de afirmación: Array_Count en Ark](https://jf-balio.pt/img/how-tos/47/assertion-failed.png)