Logotipo oficial de NPM © NPM

El administrador de paquetes de nodo ( NPM ) se estableció por primera vez en 2009 para facilitar el intercambio de código entre los desarrolladores de programas JavaScript a lo largo y ancho. La idea era que, en lugar de competir para crear un programa, proporcionar recursos de código abierto como la biblioteca NPM podría permitir un desarrollo por encima de lo que ya se ha desarrollado para que, en el esquema más amplio de las cosas, el desarrollo del programa pueda alcanzar nuevas alturas. NPM se convirtió en una empresa en 2014 para impulsar la misma visión, y la empresa ahora alberga un registro sorprendente de más de 700.000 códigos y paquetes que se pueden utilizar libre y responsablemente para desarrollar cualquier cosa para dispositivos, aplicaciones, robots y mucho más. más.

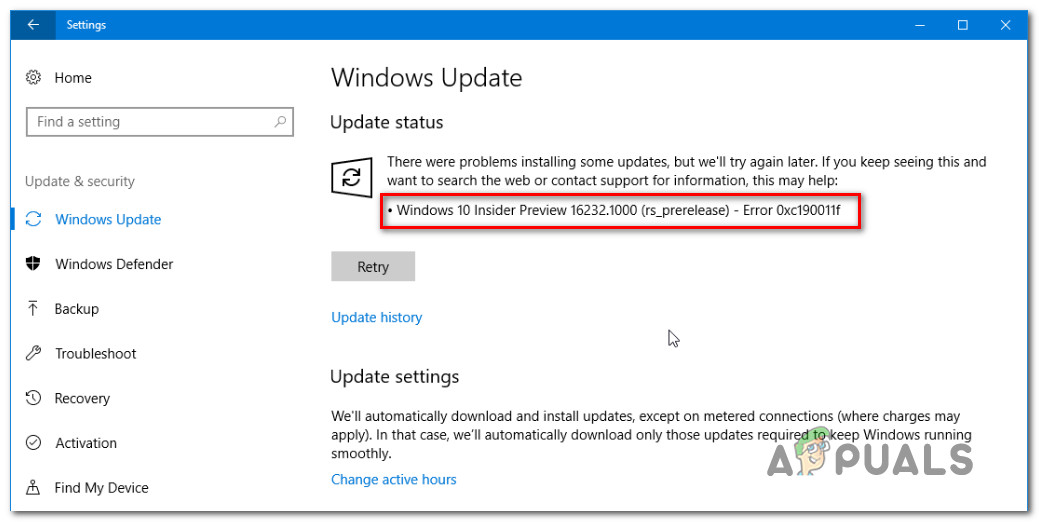

Según NPM CTO Silverio, durante la noche entre el 11thy 12thde julio, se produjo un ataque malicioso en el servidor NPM donde un pirata informático logró obtener acceso a la cuenta de un desarrollador y usar las credenciales del desarrollador para lanzar una versión falsa de la biblioteca eslint-scope, la eslint-scope 3.7.2, que el individuo pirateado era responsable de mantener. Afortunadamente, la actividad de la nueva generación de tokens se notó pronto y se hicieron esfuerzos para restringir y revertir el cambio. Desde entonces, en un minucioso investigación de la violación, se descubrió que el código malicioso tenía la capacidad de registrar las credenciales de NPM de otros desarrolladores cuando lo usaban sus programas. Por lo tanto, se le ha recomendado a la comunidad de disponibilidad de código fuente abierto de NPM que cambie todas las credenciales de la cuenta y que expulse esta biblioteca de NPM en particular de sus proyectos si se ha utilizado para su uso.

A pesar de la tendencia masiva de descargas semanales para el paquete ESLint, se ha dicho que no se ha observado actividad maliciosa en las 4500 cuentas que estaban en el impacto directo al verse comprometidas por la versión falsa del código. Aún se han retirado muchos tokens para evitar una mayor manipulación del registro y una mayor propagación del paquete eslint-scope infectado. En la declaración oficial de CJ Silverio también se instó a los usuarios a hacer uso de la autenticación de dos factores en su lugar para evitar que se produzcan tales expulsiones maliciosas en el futuro.

Después de cada ataque de código abierto al código, la comunidad de desarrolladores da un paso atrás por el miedo, pero en las diversas publicaciones de blog y editoriales que surgen en el frente de la comunidad tecnológica desde el ataque malicioso, se insta a los desarrolladores a desafiar tales incidentes para aferrarse al integridad con la que se han creado bibliotecas de código abierto en beneficio de todos los desarrolladores. Se insta a los usuarios de NPM a continuar y honrar el espíritu con el que se estableció inicialmente el proyecto de código abierto. Si los usuarios emplean todos los medidas de seguridad proporcionado a ellos para salvaguardar las bibliotecas, un ataque como este no tendrá la oportunidad de volver a ocurrir.