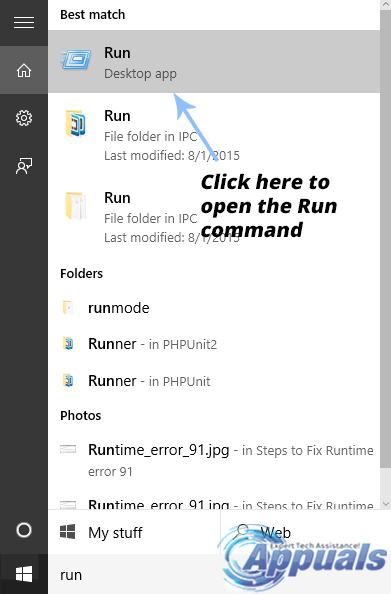

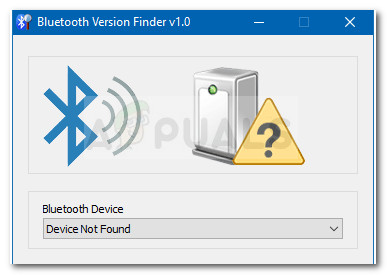

Ejemplo de una PC sin una función Bluetooth integrada

Según un informe de theHackerNews Los investigadores de seguridad han encontrado una nueva vulnerabilidad en los chips Bluetooth que potencialmente podría exponer a millones de usuarios a ataques remotos. La vulnerabilidad fue descubierta por investigadores de la firma de seguridad israelí Armis y ahora se denomina como Sangrado .

La primera vulnerabilidad se ha identificado como CVE-2018-16986 y existe en los chips de TI CC2640 y CC2650 . La vulnerabilidad afecta los puntos de acceso Wi-Fi de Cisco y Meraki y aprovecha la laguna en los chips Bluetooth. La vulnerabilidad permite a los atacantes sobrecargar el chip, lo que daña la memoria y permite que un atacante ejecute código malicioso en un dispositivo afectado.

Primero, el atacante envía múltiples mensajes de difusión BLE benignos, llamados paquetes publicitarios, que se almacenarán en la memoria del chip BLE vulnerable en el dispositivo objetivo.

A continuación, el atacante envía el paquete de desbordamiento, que es un paquete publicitario estándar con una alteración sutil: un bit específico en su encabezado se enciende en lugar de apagar. Este bit hace que el chip asigne la información del paquete a un espacio mucho mayor del que realmente necesita, provocando un desbordamiento de memoria crítica en el proceso.

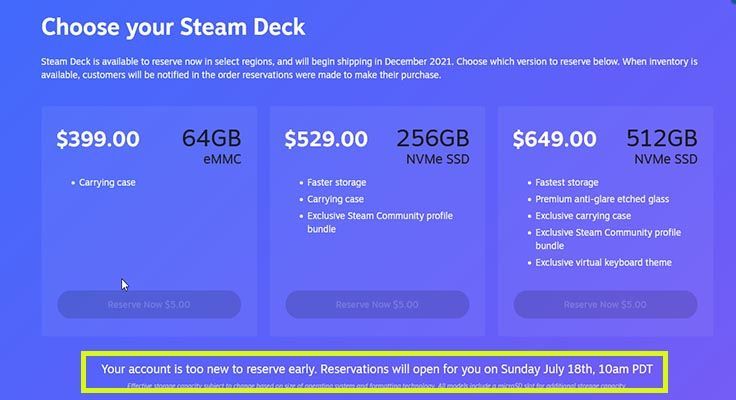

La segunda vulnerabilidad ha sido identificada como CVE-2018-7080, reside en CC2642R2, CC2640R2, CC2640, CC2650, CC2540 y CC2541 TI, y afecta al punto de acceso Wi-Fi Serie 300 de Aruba. Esta vulnerabilidad permitirá a un pirata informático entregar un actualizar sin que el usuario lo sepa.

De forma predeterminada, la función OAD no se configura automáticamente para abordar actualizaciones de firmware seguras. Permite un mecanismo de actualización simple del firmware que se ejecuta en el chip BLE sobre una transacción GATT.

Un atacante puede conectarse al chip BLE en un punto de acceso vulnerable y cargar un firmware malicioso que contenga el propio código del atacante, permitiendo efectivamente una reescritura completa de su sistema operativo, obteniendo así un control total sobre él.

La buena noticia es que todas las vulnerabilidades fueron informadas por Armis en junio de 2018 a las empresas responsables y se han parcheado desde entonces. Además, tanto Cisco como Aruba señalaron que sus dispositivos tienen Bluetooth desactivado de forma predeterminada. Ningún proveedor tiene conocimiento de que alguien esté explotando activamente cualquiera de estas vulnerabilidades de día cero en la naturaleza.

Etiquetas bluetooth Vulnerabilidad de seguridad