OLVIDAR

Las tecnologías web más nuevas, como WebAssembly y Rust, están ayudando a reducir enormemente la cantidad de tiempo que tardan en completarse algunos procesos del lado del cliente al cargar páginas, pero los desarrolladores ahora están publicando nueva información que podría conducir a parches para estas plataformas de aplicaciones en las próximas semanas. .

Se planean varias adiciones y actualizaciones para WebAssembly, que hipotéticamente podrían inutilizar algunas de las mitigaciones de ataques Meltdown y Spectre. Un informe publicado por un investigador de Forcepoint insinuaba que los módulos de WebAssembly podrían usarse con fines nefastos y que ciertos tipos de ataques de sincronización podrían empeorar debido a las nuevas rutinas que tienen como objetivo hacer que la plataforma sea más accesible para los programadores.

Los ataques de tiempo son una subclase de exploits de canal lateral que permiten a un tercero observar los datos cifrados calculando cuánto tiempo lleva ejecutar un algoritmo criptográfico. Meltdown, Spectre y otras vulnerabilidades relacionadas con la CPU son ejemplos de ataques de sincronización.

El informe sugiere que WebAssembly facilitaría mucho estos cálculos. Ya se ha utilizado como un vector de ataque para instalar software de minería de criptomonedas sin permiso, y esta también podría ser un área donde se necesitarán nuevos parches para evitar más abusos. Esto podría significar que los parches para estas actualizaciones deban publicarse después de que se publiquen para la mayoría de los usuarios.

Mozilla ha intentado mitigar el problema de la sincronización de los ataques hasta cierto punto al reducir la precisión de algunos contadores de rendimiento, pero las nuevas incorporaciones a WebAssembly podrían hacer que esto ya no sea efectivo, ya que estas actualizaciones podrían permitir que se ejecute código opaco en la máquina de un usuario. En teoría, este código podría escribirse primero en un lenguaje de nivel superior antes de volver a compilarse en el formato de código de bytes WASM.

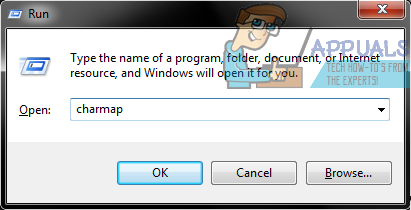

El equipo que desarrolla Rust, una tecnología que Mozilla ha promovido, ha introducido un proceso de divulgación de cinco pasos, así como reconocimientos por correo electrónico de 24 horas para todos los informes de errores. Si bien su equipo de seguridad parece ser bastante pequeño en este momento, es muy probable que esto sea algo similar al enfoque que adoptarán muchos consorcios de plataformas de aplicaciones más recientes al tratar con este tipo de problemas.

Se insta a los usuarios finales, como siempre, a instalar actualizaciones relevantes para reducir el riesgo general de desarrollar vulnerabilidades relacionadas con exploits basados en CPU.

Etiquetas seguridad web