Vulnerabilidad de Cisco CVE-2018-0375. Socios de ZLAN

El fabricante de hardware de redes y seguridad, Cisco , sufre su quinta vulnerabilidad de puerta trasera importante para su Cisco Policy Suite en los últimos cinco meses. Cisco es una empresa que se especializa en crear soluciones de redes para proveedores de servicios y empresas. Esto permite a las empresas administrar, restringir y monitorear cómo los clientes y empleados usan los servicios de red de la empresa a través de comandos intrusivos en la red que acceden, observan y recopilan datos de la actividad en línea de los usuarios. Esta información es accesible a través de un administrador central controlado por la empresa proveedora y las políticas de la empresa con respecto al uso de Internet, como el bloqueo de ciertos sitios web, se hacen cumplir a través de este sistema. El software que Cisco lanza deliberadamente incluye características intrusivas a la red para permitir un monitoreo completo y eficiente del sistema por parte de las corporaciones. Sin embargo, si las credenciales del administrador se ven comprometidas o un forastero malintencionado puede acceder al centro de comando, podría causar estragos en la red, tener acceso completo a la actividad de los usuarios y poder controlar sus dominios, sin embargo, si El elige. Esto es lo que Cisco estaba en riesgo en su CVE-2018-0375 (ID de error: CSCvh02680 ) que recibió una calificación sin precedentes CVSS clasificación de gravedad de 9,8 de un posible 10. La vulnerabilidad fue descubierta a través de una prueba de seguridad interna realizada por Cisco.

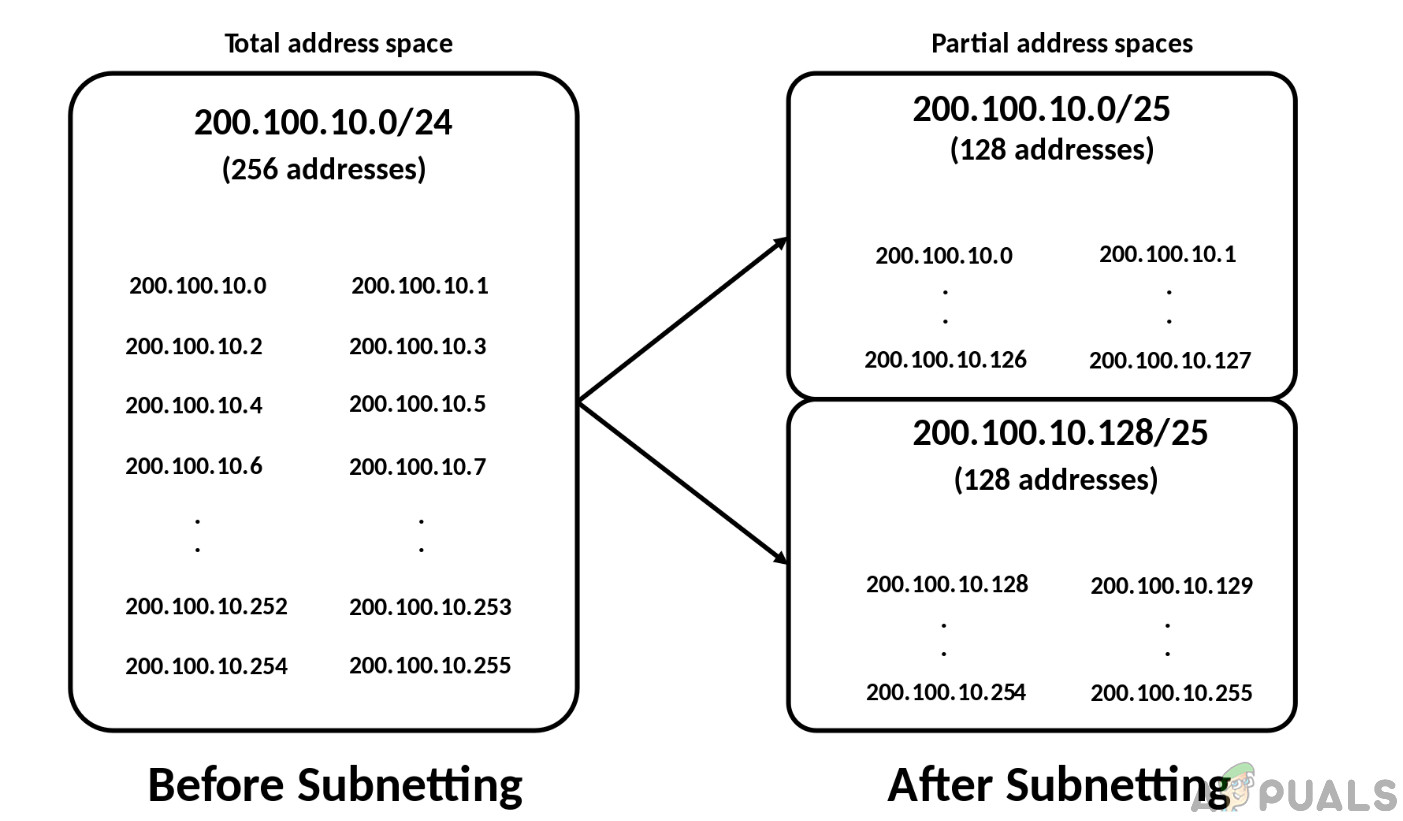

El informe de Cisco sobre el asunto se publicó el 18 de julio de 2018 a las 1600 horas GMT y el aviso se colocó bajo la etiqueta de identificación 'cisco-sa-20180718-policy-cm-default-psswrd'. El resumen del informe explicaba que la vulnerabilidad existía en el Administrador de clústeres de Cisco Policy Suite (antes de la versión 18.2.0) y tenía el potencial de permitir que un pirata informático remoto no autorizado acceda a la cuenta raíz incrustada en el software. La cuenta raíz tiene las credenciales predeterminadas, lo que la pone en riesgo de manipulación, que un pirata informático podría usar para obtener acceso a la red y controlarla con todos los derechos de administrador.

Cisco estableció que se trataba de una vulnerabilidad fundamental y que no había ninguna solución para este problema. Por lo tanto, la compañía lanzó el parche gratuito en la versión 18.2.0 y se animó a todos los usuarios de su producto a asegurarse de que sus sistemas de red estuvieran actualizados a la versión parcheada. Además de esta vulnerabilidad fundamental, 24 otras vulnerabilidades y errores también se corrigieron en la nueva actualización que incluía las vulnerabilidades de ejecución remota de código de los reproductores de grabación en red de Cisco Webex y la vulnerabilidad de sobrescritura de archivos arbitraria de la solución Cisco SD-WAN.

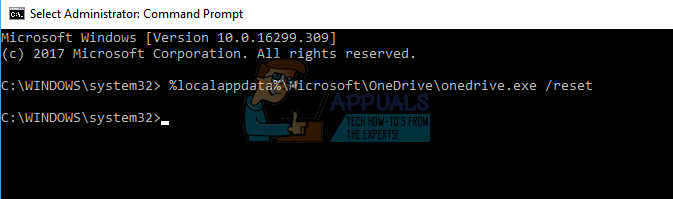

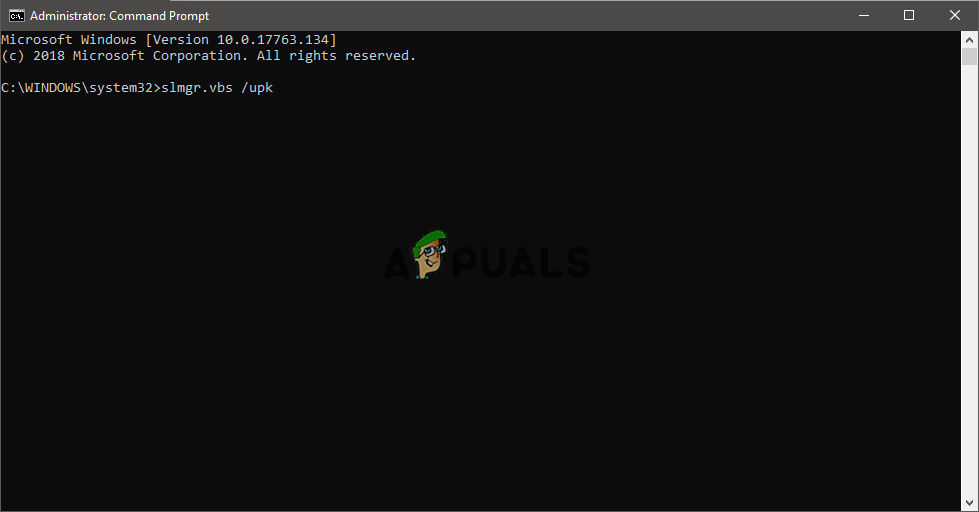

Para asegurarse de que el sistema esté actualizado, se solicita a los administradores que verifiquen sus dispositivos en la CLI del dispositivo ingresando el comando about.sh. Esto entregará un resultado al administrador sobre la versión que está en uso y si se le ha aplicado algún parche. Cualquier dispositivo que use una versión por debajo de la 18.2.0 se declara vulnerable. Esto incluye teléfonos móviles, tabletas, computadoras portátiles y cualquier otro dispositivo que una empresa esté monitoreando con Cisco.

24 Vulnerabilidades y errores incluidos en la actualización de la versión 18.2.0. Cisco / Appuals

![[FIX] No se pudo instalar VJoy](https://jf-balio.pt/img/how-tos/90/vjoy-failed-install.png)