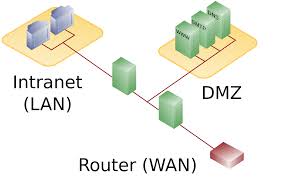

En seguridad informática, una DMZ (a veces denominada red perimetral) es una subred física o lógica que contiene y expone los servicios externos de una organización a una red más grande que no es de confianza, generalmente Internet. El propósito de una DMZ es agregar una capa adicional de seguridad a la red de área local (LAN) de una organización; un atacante externo solo tiene acceso al equipo en la DMZ, en lugar de a cualquier otra parte de la red. El nombre se deriva del término 'zona desmilitarizada', un área entre estados nacionales en la que no se permite la acción militar.

Es una práctica común tener un firewall y una zona desmilitarizada (DMZ) en su red, pero muchas personas, incluso los profesionales de TI, no entienden realmente por qué, excepto por una vaga idea de semiseguridad.

La mayoría de las empresas que alojan sus propios servidores operan sus redes con una DMZ ubicada en el perímetro de su red, que generalmente opera en un firewall separado como un área de semi-confianza para sistemas que interactúan con el mundo exterior.

¿Por qué existen tales zonas y qué tipo de sistemas o datos deberían estar en ellas?

Para mantener una seguridad real, es importante comprender claramente el propósito de una DMZ.

La mayoría de los firewalls son dispositivos de seguridad a nivel de red, generalmente un dispositivo o un dispositivo en combinación con equipos de red. Están destinados a proporcionar un medio granular de control de acceso en un punto clave de una red empresarial. Una DMZ es un área de su red que está separada de su red interna e Internet, pero está conectada a ambos.

Una DMZ está destinada a alojar sistemas que deben ser accesibles a Internet pero de formas diferentes a las de su red interna. El grado de disponibilidad de Internet a nivel de red está controlado por el firewall. El grado de disponibilidad de Internet a nivel de aplicación está controlado por software, en realidad una combinación de servidor web, sistema operativo, aplicación personalizada y, a menudo, software de base de datos.

La DMZ normalmente permite el acceso restringido desde Internet y desde la red interna. Los usuarios internos generalmente deben acceder a los sistemas dentro de la DMZ para actualizar la información o utilizar los datos recopilados o procesados allí. La DMZ está destinada a permitir el acceso público a la información a través de Internet, pero de forma limitada. Pero dado que existe una exposición a Internet y un mundo de gente ingeniosa, existe un riesgo constante de que estos sistemas puedan verse comprometidos.

El impacto del compromiso es doble: primero, la información sobre los sistemas expuestos podría perderse (es decir, copiarse, destruirse o corromperse) y, segundo, el sistema en sí puede usarse como plataforma para futuros ataques a sistemas internos sensibles.

Para mitigar el primer riesgo, la DMZ debe permitir el acceso solo a través de protocolos limitados (por ejemplo, HTTP para el acceso web normal y HTTPS para el acceso web cifrado). Luego, los propios sistemas deben configurarse cuidadosamente para brindar protección a través de permisos, mecanismos de autenticación, programación cuidadosa y, a veces, cifrado.

Piense en la información que su sitio web o aplicación recopilará y almacenará. Eso es lo que se puede perder si los sistemas se ven comprometidos a través de ataques web comunes, como una inyección SQL, desbordamientos de búfer o permisos incorrectos.

Para mitigar el segundo riesgo, los sistemas DMZ no deben ser confiables por sistemas más profundos en la red interna. En otras palabras, los sistemas DMZ no deberían saber nada sobre los sistemas internos, aunque algunos sistemas internos pueden saber sobre los sistemas DMZ. Además, los controles de acceso DMZ no deben permitir que los sistemas DMZ inicien conexiones adicionales en la red. En cambio, cualquier contacto con los sistemas DMZ debe ser iniciado por sistemas internos. Si un sistema DMZ se ve comprometido como plataforma de ataque, los únicos sistemas visibles deberían ser otros sistemas DMZ.

Es fundamental que los administradores de TI y los propietarios de empresas comprendan los tipos de daños posibles a los sistemas expuestos en Internet, así como los mecanismos y métodos de protección, como las DMZ. Los propietarios y gerentes solo pueden tomar decisiones informadas acerca de los riesgos que están dispuestos a aceptar cuando tienen una comprensión firme de la eficacia con la que sus herramientas y procesos mitigan esos riesgos.

3 minutos de lectura