Servidor de medios universal. CordCutting

Se ha encontrado una vulnerabilidad de procesamiento de entidades externas XML fuera de banda por Chris Moberly en el motor de análisis XML de la versión 7.1.0 de Universal Media Server. La vulnerabilidad, asignada la etiqueta reservada CVE-2018-13416 , afecta a la funcionalidad del servicio Simple Service Discovery Protocol (SSDP) y Universal Plug and Play (UPnP).

Universal Media Server es un servicio gratuito que transmite audio, video e imágenes a dispositivos compatibles con DLNA. Funciona bien con Sony PlayStations 3 y 4, Xbox 360 y One de Microsoft y una amplia variedad de teléfonos inteligentes, televisores inteligentes, pantallas inteligentes y reproductores multimedia inteligentes.

La vulnerabilidad permite que un atacante no autenticado en la misma LAN acceda a archivos del sistema con los mismos permisos que el usuario autorizado que ejecuta el servicio de Universal Media Server. El atacante también puede utilizar conexiones de bloque de mensajes de servidor (SMB) para manipular el protocolo de seguridad NetNTLM para exponer información que se puede convertir en texto sin cifrar. Esto se puede usar fácilmente para robar contraseñas y otras credenciales del usuario. Usando el mismo mecanismo, el atacante puede ejecutar comandos en dispositivos Windows de forma remota desafiando o respondiendo al protocolo de seguridad NetNTLM.

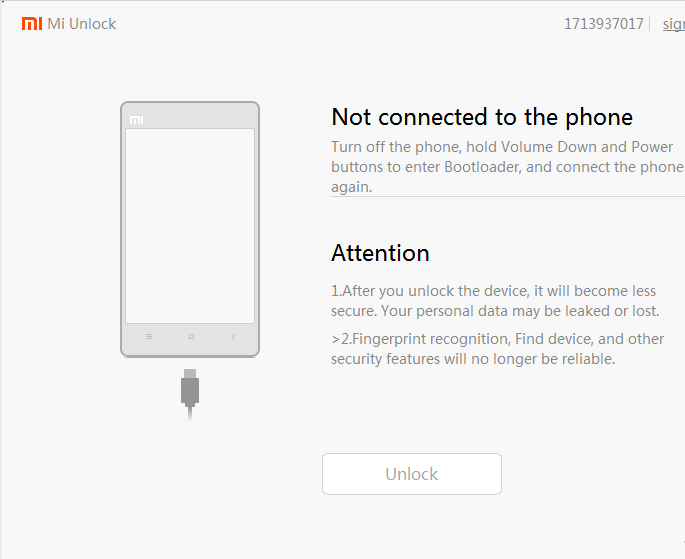

El servicio SSDP envía una multidifusión UDP al 239.255.255.250 en el puerto 1900 para el descubrimiento y emparejamiento de dispositivos UPnP. Una vez que se establece esta conexión, el dispositivo devuelve una ubicación para un archivo XML de descriptor de dispositivo que contiene más información sobre el dispositivo compartido. Luego, UMS aprovecha la información de este archivo XML a través de HTTP para establecer la conexión. La vulnerabilidad en esto se manifiesta cuando los atacantes crean sus propios archivos XML en la ubicación prevista, lo que les permite manipular el comportamiento de UMS y sus comunicaciones a este respecto. A medida que UMS analiza el archivo XML implementado, accede al SMB en la variable $ smbServer, lo que permite que un atacante use este canal para desafiar o responder al protocolo de seguridad NetNTLM como desee.

El riesgo que plantea esta vulnerabilidad es el compromiso de información confidencial como mínimo y la ejecución remota de comandos en el nivel más alto de explotación. Se ha descubierto que afecta a la versión 7.1.0 de Universal Media Server en dispositivos con Windows 10. También se sospecha que las versiones anteriores de UMS son vulnerables al mismo problema, pero hasta ahora solo se ha probado la versión 7.1.0.

La explotación más básica de esta vulnerabilidad requiere que el atacante configure el archivo XML para leer lo siguiente. Esto le otorga al atacante acceso al protocolo de seguridad NetNTLM, lo que permite el movimiento lateral a través de la red sobre la base de una sola cuenta comprometida.

& xxe; & xxe-url; 1 0Si el atacante aprovecha la vulnerabilidad ejecutando el evil-ssdp herramienta desde un host y lanza un oyente netcat o Impacket en el mismo dispositivo, el atacante podrá manipular las comunicaciones SMB del dispositivo y extraer datos, contraseñas e información en texto sin cifrar. Un atacante también puede recuperar información completa de una sola línea de archivos de la computadora de la víctima de forma remota configurando el archivo XML del descriptor de dispositivo para que lea lo siguiente:

&enviar;Esto solicita al sistema que vuelva a recopilar otro archivo data.dtd que el atacante podría configurar para leer:

%todas;Al manipular estos dos archivos, el atacante puede recuperar información de una sola línea de los archivos en la computadora de la víctima dado que el atacante configura el comando para buscar en un lugar específico.

UMS fue informado de esta vulnerabilidad pocas horas después de su descubrimiento y la compañía ha informado que están trabajando en un parche para resolver el problema de seguridad.