A principios de esta semana, un usuario de Twitter que usa el nombre de usuario SandboxEscaper publicó en el feed de la plataforma de redes sociales información sobre una vulnerabilidad de escalada de privilegios locales de día cero que afecta al sistema operativo Windows de Microsoft. El usuario, SandboxEscaper, también incluyó una prueba de concepto junto con su publicación, que estaba vinculada a través de una referencia del sitio web de GitHub que contiene la prueba de concepto en detalle.

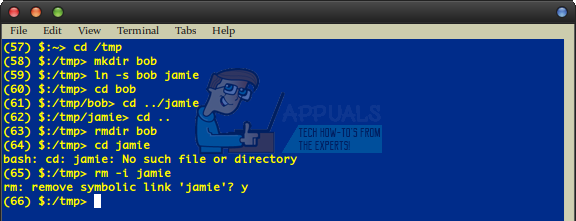

Según la información que publicó el usuario, la vulnerabilidad de escalamiento de privilegios local existe en la interfaz de llamada a procedimiento local avanzado (ALPC) que utiliza el programador de tareas de Microsoft Windows. La explotación de esta vulnerabilidad puede otorgar a un atacante malintencionado el derecho a obtener privilegios de usuario local del sistema en el dispositivo explotado.

Continuando con el tweet del usuario, parece que hasta el momento no hay ningún proveedor disponible para esta vulnerabilidad. También parece que a pesar de la discusión de la vulnerabilidad en Twitter por SandboxEscaper y su validación por otros investigadores de seguridad como Kevin Beaumont, la vulnerabilidad no ha sido resuelta oficialmente por el proveedor y ni siquiera ha recibido una etiqueta de identificación CVE hasta el momento para una mayor investigación. y divulgación de información pública. A pesar de que no se ha procesado en el dominio CVE, la vulnerabilidad se ha clasificado en la escala CVSS 3.0 como de riesgo medio y exige una atención rápida.

Hay un usuario final -> Error de escalamiento de privilegios del SISTEMA en Windows a través del Programador de tareas, funciona. También alguien contrate @SandboxEscaper . https://t.co/TArOrY0YGV

- Regístrese para votar (@GossiTheDog) 27 de agosto de 2018

Aunque Microsoft no ha publicado ninguna solución, actualización oficial o advertencia sobre el problema hasta el momento, un portavoz de Microsoft ha confirmado que la compañía está al tanto de la vulnerabilidad y agregó que Microsoft 'actualizará proactivamente los avisos afectados lo antes posible'. Dado el historial de Microsoft en el suministro de soluciones rápidas e inteligentes para vulnerabilidades de riesgo, podemos esperar una actualización muy pronto.

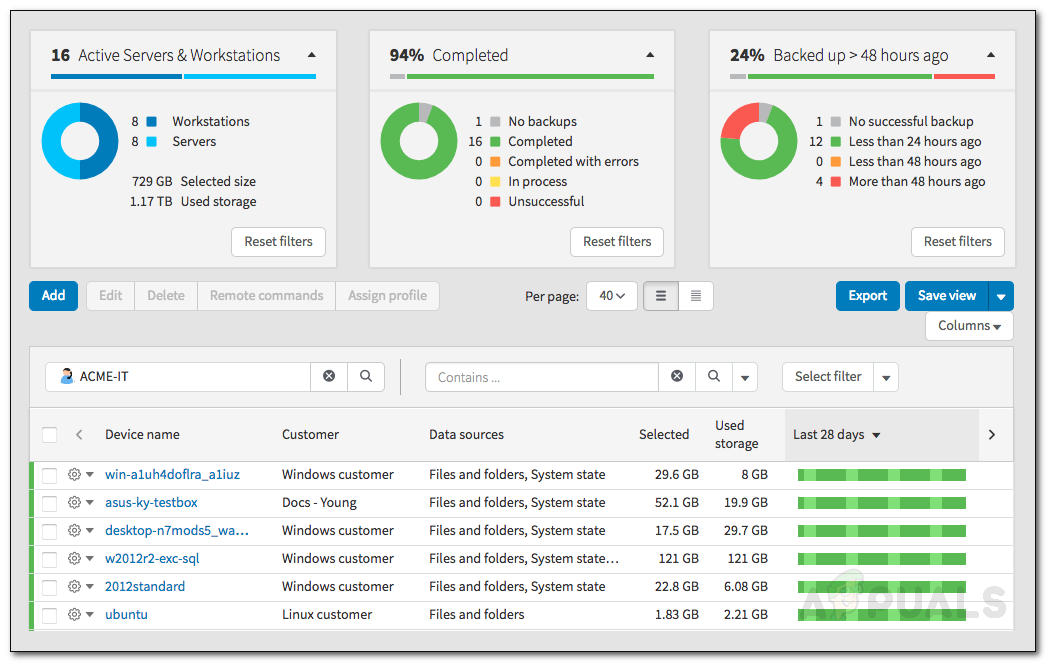

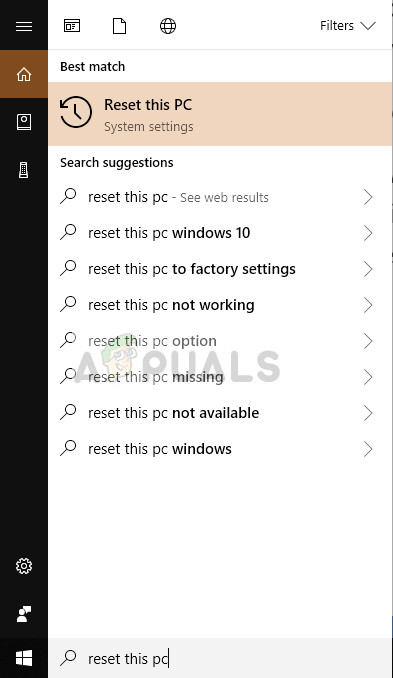

0patch, sin embargo, ha lanzado un microparche para la vulnerabilidad mientras tanto que los usuarios afectados pueden implementar si es necesario. El microparche funciona en Windows 10 de 64 bits, versión 1803 y Windows Server 2016 de 64 bits completamente actualizado. Para obtener este microparche, debe descargar y ejecutar el instalador del Agente 0patch, registrarse en el servicio con una cuenta y luego descargar las actualizaciones de microparches disponibles de acuerdo con las necesidades de su sistema. La página de descarga también contiene este último microparche de vulnerabilidad del Programador de tareas. 0patch advierte que el micropatch es una solución temporal y se debe buscar el lanzamiento oficial de Microsoft como una solución permanente a la vulnerabilidad.

Sorprendentemente, SandboxEscaper desapareció de Twitter por completo y su cuenta desapareció de las fuentes principales poco después de la información sobre el exploit de día cero de Windows. Parece que el usuario ahora está de regreso en Twitter (o está fluctuando en el sitio de redes sociales), pero no se ha compartido información nueva sobre el tema.

Etiquetas Microsoft Ventanas

![[FIX] Google Chrome no muestra comentarios de YouTube](https://jf-balio.pt/img/how-tos/62/google-chrome-not-showing-youtube-comments.jpg)