explorador de Internet

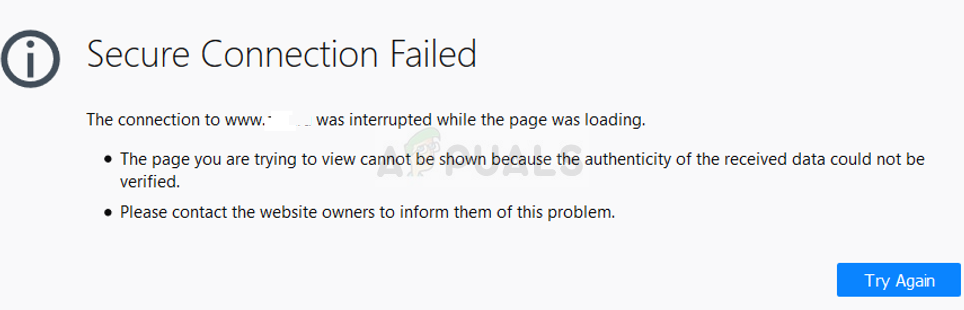

Una falla de seguridad dentro de Internet Explorer, el navegador web 'predeterminado' para el sistema operativo Microsoft Windows, que aún se usa activamente, está siendo explotado activamente por atacantes y escritores de códigos maliciosos . Aunque Microsoft es muy consciente del Zero-Day Exploit en IE, la compañía ha emitido un aviso de seguridad de emergencia. Microsoft aún debe emitir o implementar una actualización de parche de seguridad de emergencia para abordar la vulnerabilidad de seguridad en Internet Explorer.

Un exploit de día cero dentro de Internet Explorer está siendo explotado por atacantes 'en la naturaleza'. En pocas palabras, una falla recientemente descubierta en IE se está utilizando activamente para ejecutar de forma remota código malicioso o arbitrario. Microsoft ha emitido un aviso de seguridad advirtiendo a millones de usuarios del sistema operativo Windows sobre la nueva vulnerabilidad de día cero en el navegador web Internet Explorer, pero aún no ha lanzado un parche para tapar la laguna de seguridad preocupante.

Vulnerabilidad de seguridad en Internet Explorer, calificada como 'moderada' siendo explotada activamente en la naturaleza:

La vulnerabilidad de seguridad recientemente descubierta y supuestamente explotada en Internet Explorer está oficialmente etiquetada como CVE-2020-0674 . El exploit de 0 días está clasificado como 'Moderado'. La laguna de seguridad es esencialmente un problema de ejecución de código remoto que existe en la forma en que el motor de secuencias de comandos maneja los objetos en la memoria de Internet Explorer. El error se activa a través de la biblioteca JScript.dll.

#darkhotel # 0día #explotar

CVE-2020-0674

Guía de Microsoft sobre la vulnerabilidad de daños en la memoria del motor de secuencias de comandos

Existe una vulnerabilidad de ejecución remota de código en la forma en que el motor de secuencias de comandos maneja los objetos en la memoria en Internet Explorer. https://t.co/1mbqh1IMDz

- mirlo (@blackorbird) 18 de enero de 2020

Al explotar con éxito el error, un atacante remoto puede ejecutar código arbitrario en equipos específicos. Los atacantes pueden tomar el control total sobre las víctimas simplemente convenciéndolas de que abran una página web creada con fines malintencionados en el navegador de Microsoft vulnerable. En otras palabras, los atacantes pueden implementar un ataque de phishing y engañar a los usuarios del sistema operativo Windows que usan IE para que hagan clic en los enlaces web que conducen a las víctimas a un sitio web contaminado con malware. Curiosamente, la vulnerabilidad no puede otorgar privilegios administrativos, a menos que el usuario mismo haya iniciado sesión como administrador, indicó el Aviso de seguridad de Microsoft :

“La vulnerabilidad podría dañar la memoria de tal manera que un atacante podría ejecutar código arbitrario en el contexto del usuario actual. Un atacante que aproveche con éxito la vulnerabilidad podría obtener los mismos derechos de usuario que el usuario actual. Si el usuario actual ha iniciado sesión con derechos de usuario administrativo, un atacante que aproveche con éxito la vulnerabilidad podría tomar el control de un sistema afectado. Un atacante podría instalar programas; ver, cambiar o eliminar datos; o crear nuevas cuentas con todos los derechos de usuario '.

Microsoft consciente de la vulnerabilidad de seguridad de exploits de día cero de IE y está trabajando en una solución:

Es preocupante observar que casi todas las versiones y variantes de Internet Explorer son vulnerables al exploit de día 0. La plataforma de navegación web afectada incluye Internet Explorer 9, Internet Explorer 10 e Internet Explorer 11. Cualquiera de estas versiones de IE se puede ejecutar en todas las versiones de Windows 10, Windows 8.1, Windows 7.

Es viernes, ha llegado el fin de semana ... y #Microsoft advierte de un exploit de día cero de Internet Explorer ... https://t.co/1bkNhKIDYt #El registro

- Bot de noticias de seguridad (@SecurityNewsbot) 18 de enero de 2020

Aunque Microsoft tiene t soporte gratuito mejorado para Windows 7 , la empresa sigue apoyando el envejecimiento y ya obsoleto Navegador web IE. Según se informa, Microsoft ha indicado que está al tanto de 'ataques dirigidos limitados' en la naturaleza y está trabajando en una solución. Sin embargo, el parche aún no está listo. En otras palabras, millones de usuarios del sistema operativo Windows que trabajan en IE continúan siendo vulnerables.

Soluciones provisionales simples pero temporales para protegerse contra el exploit de día cero en IE:

La solución simple y viable para protegerse contra el nuevo exploit de día 0 en IE se basa en evitar la carga de la biblioteca JScript.dll. En otras palabras, los usuarios de IE deben evitar que la biblioteca se cargue en la memoria para bloquear manualmente la explotación de esta vulnerabilidad .

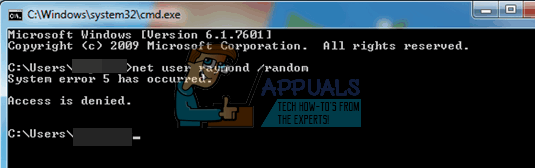

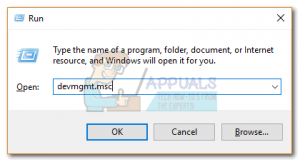

Dado que se está explotando activamente el exploit de día 0 en IE, los usuarios del sistema operativo Windows que trabajan con IE deben seguir las instrucciones. Para restringir el acceso a JScript.dll, los usuarios deben ejecutar los siguientes comandos en su sistema Windows con privilegios de administrador, informó TheHackerNews .

Para sistemas de 32 bits:

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P todos: N

Para sistemas de 64 bits:

takeown / f% windir% syswow64 jscript.dll

cacls% windir% syswow64 jscript.dll / E / P todos: N

takeown / f% windir% system32 jscript.dll

cacls% windir% system32 jscript.dll / E / P todos: N

Microsoft ha confirmado que pronto implementará el parche. Los usuarios que ejecutan los comandos mencionados anteriormente podrían experimentar que algunos sitios web se comportan de manera errática o no se cargan. Cuando el parche está disponible, presumiblemente a través de Windows Update, los usuarios pueden deshacer los cambios ejecutando los siguientes comandos:

Para sistemas de 32 bits:

cacls% windir% system32 jscript.dll / E / R todos

Etiquetas explorador de InternetPara sistemas de 64 bits:

cacls% windir% system32 jscript.dll / E / R todos

cacls% windir% syswow64 jscript.dll / E / R todos