Un popular complemento de WordPress que ayuda a los administradores de sitios web con las actividades de mantenimiento y conservación es extremadamente vulnerable a la explotación . Fácilmente manipulado, el complemento se puede utilizar para desactivar el sitio web completo o los atacantes pueden hacerse cargo del mismo con privilegios de administrador. La falla de seguridad dentro del popular complemento de WordPress se ha etiquetado como 'Crítico' y se le ha otorgado una de las puntuaciones CVSS más altas.

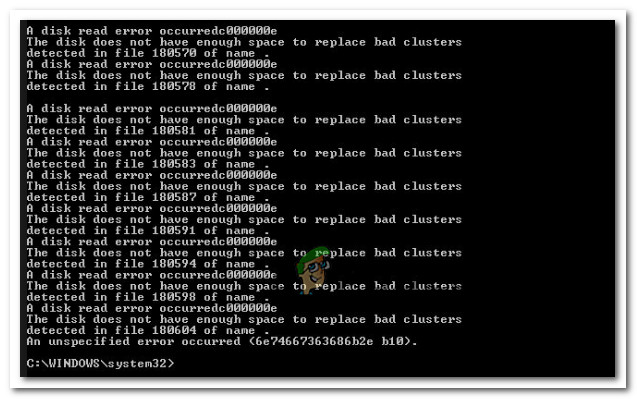

Se puede utilizar un complemento de WordPress con la mínima supervisión de administradores autorizados. La vulnerabilidad aparentemente deja las funciones de la base de datos completamente inseguras. Esto significa que cualquier usuario puede restablecer potencialmente cualquier tabla de base de datos que desee, sin autenticación. No hace falta agregar, esto significa que las publicaciones, los comentarios, las páginas enteras, los usuarios y el contenido que cargan podrían borrarse fácilmente en cuestión de segundos.

Complemento de WordPress 'WP Database Reset' vulnerable a una fácil explotación y manipulación para la toma de control o eliminación de sitios web:

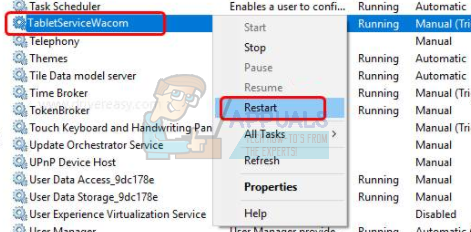

Como su nombre lo indica, el complemento WP Database Reset se utiliza para restablecer las bases de datos. Los administradores del sitio web pueden elegir entre un reinicio total o parcial. Incluso pueden ordenar un reinicio basado en tablas específicas. La mayor ventaja del complemento es la conveniencia. El complemento evita la ardua tarea de la instalación estándar de WordPress.

Se ha descubierto que el complemento de WordPress WP Database Reset contiene un problema de seguridad explotable que puede explotarse para hacerse cargo de sitios web vulnerables. De acuerdo con la #WordPress biblioteca, el complemento está activo en más de 80.000 sitios web. Actualice el complemento hoy. https://t.co/xrCjyVPvzY

- Tecnologías vigilantes (@VigilantCloud) 17 de enero de 2020

los Equipo de seguridad de Wordfence , que descubrió las fallas, indicó que el 7 de enero se encontraron dos vulnerabilidades graves dentro del complemento WP Database Reset. Cualquiera de las vulnerabilidades puede usarse para forzar un reinicio completo del sitio web o tomar el control del mismo.

La primera vulnerabilidad se ha etiquetado como CVE-2020-7048 y obtuvo una puntuación CVSS de 9,1. Esta falla existe en las funciones de restablecimiento de la base de datos. Aparentemente, ninguna de las funciones se aseguró mediante comprobaciones, autenticación o verificación de privilegios. Esto significa que cualquier usuario puede restablecer las tablas de la base de datos que desee, sin autenticación. El usuario simplemente tenía que realizar una simple solicitud de llamada para el complemento de restablecimiento de la base de datos de WP, y podía borrar páginas, publicaciones, comentarios, usuarios, contenido cargado y mucho más.

https://t.co/zcP3OPb8N5

- Seguridad GeekWire (@geekwiresec) 17 de enero de 2020

La segunda vulnerabilidad de seguridad se ha etiquetado como CVE-2020-7047 y emitió una puntuación CVSS de 8.1. Aunque es un puntaje ligeramente más bajo que el primero, el segundo defecto es igualmente peligroso. Esta falla de seguridad permitió a cualquier usuario autenticado no solo otorgarse privilegios administrativos de nivel divino, sino también 'eliminar a todos los demás usuarios de la mesa con una simple solicitud'. Sorprendentemente, el nivel de permiso del usuario no importaba. Hablando sobre lo mismo, Chloe Chamberland de Wordfence, dijo:

“Siempre que se restablecía la tabla wp_users, se eliminaban todos los usuarios de la tabla de usuarios, incluidos los administradores, excepto el usuario actualmente conectado. El usuario que envía la solicitud se enviará automáticamente al administrador, incluso si solo es un suscriptor '.

https://t.co/tjKkqkNEsR

- Seguridad GeekWire (@geekwiresec) 17 de enero de 2020

Como administrador único, el usuario básicamente podría secuestrar un sitio web vulnerable y obtener de manera efectiva el control total del Sistema de administración de contenido (CMS). Según los investigadores de seguridad, se alertó al desarrollador del complemento WP Database Reset y se suponía que se implementaría un parche para las vulnerabilidades esta semana.

La última versión del complemento WP Database Reset, con los parches incluidos, es 3.15. Dado el grave riesgo de seguridad, así como las altas posibilidades de eliminación permanente de datos, los administradores deben actualizar el complemento o eliminarlo por completo. Según los expertos, alrededor de 80,000 sitios web tienen el complemento WP Database Reset instalado y activo. Sin embargo, un poco más del 5 por ciento de estos sitios web parecen haber realizado la actualización.

Etiquetas La seguridad cibernética WordPress

![[FIX] 'Error al inicializar o actualizar su transacción' en Steam](https://jf-balio.pt/img/how-tos/73/error-initializing.jpg)