Equipo de SpecterOps, Steve Borosh

Una publicación de blog reciente del sitio del equipo de SpecterOps se expandió sobre cómo los crackers podrían crear hipotéticamente archivos .ACCDE maliciosos y usarlos como un vector de phishing en personas que tienen instalada la base de datos de Microsoft Access. Sin embargo, lo que es más importante, enfatizó que los atajos de Microsoft Access Macro (MAM) también podrían usarse como un vector de ataque.

Estos archivos se vinculan directamente a una macro de Access y existen desde la era de Office 97. El experto en seguridad Steve Borosh demostró que cualquier cosa puede integrarse en uno de estos atajos. Esto abarca toda la gama desde una macro simple hasta cargas útiles que cargan el ensamblaje .NET desde archivos JScript.

Al agregar una llamada de función a una macro donde otros podrían haber agregado una subrutina, Borosh pudo forzar la ejecución de código arbitrario. Simplemente usó un cuadro desplegable para seleccionar el código a ejecutar y eligió una función de macro.

Las opciones de Autoexec permiten que la macro se ejecute tan pronto como se abre el documento, por lo que no es necesario pedir permiso al usuario. Luego, Borosh usó la opción 'Hacer ACCDE' en Access para crear una versión ejecutable de la base de datos, lo que significaba que los usuarios no habrían podido auditar el código incluso si quisieran.

Si bien este tipo de archivo podría enviarse como un archivo adjunto de correo electrónico, Borosh consideró más efectivo crear un único acceso directo MAM que se vincule de forma remota a la base de datos autoexec de ACCDE para poder ejecutarlo a través de Internet.

Después de arrastrar la macro al escritorio para crear un acceso directo, se quedó con un archivo que no tenía mucha carne. Sin embargo, cambiar la variable DatabasePath en el acceso directo le dio la libertad de conectarse a un servidor remoto y recuperar el archivo ACCDE. Una vez más, esto podría hacerse sin el permiso del usuario. En máquinas que tienen el puerto 445 abierto, esto incluso se podría hacer con SMB en lugar de HTTP.

Outlook bloquea los archivos MAM de forma predeterminada, por lo que Borosh sostuvo que un pirata informático podría alojar un enlace de phishing en un correo electrónico inocuo y utilizar la ingeniería social para que un usuario recupere el archivo desde lejos.

Windows no les envía una advertencia de seguridad una vez que abren el archivo, lo que permite que se ejecute el código. Es posible que se produzcan algunas advertencias de la red, pero muchos usuarios pueden simplemente ignorarlas.

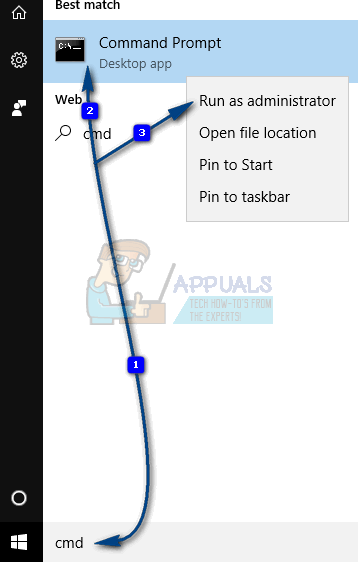

Si bien esta grieta parece engañosamente fácil de realizar, la mitigación también es engañosamente fácil. Borosh pudo bloquear la ejecución de macros desde Internet simplemente configurando la siguiente clave de registro:

Computadora HKEY_CURRENT_USER Software Microsoft Office 16.0 Access Security blockcontentexecutionfrominternet = 1

Sin embargo, los usuarios con varios productos de Office tendrán que incluir entradas de clave de registro separadas para cada uno de ellos.

Etiquetas Seguridad de Windows