Oracle VirtualBox

Una vulnerabilidad de día cero en VirtualBox fue revelada públicamente por un investigador de vulnerabilidades independiente y desarrollador de exploits Sergey Zelenyuk. VirtualBox es un famoso software de virtualización de código abierto que ha sido desarrollado por Oracle. Esta vulnerabilidad recientemente descubierta puede permitir que un programa malicioso escape de la máquina virtual y luego ejecute código en el sistema operativo de la máquina host.

Detalles técnicos

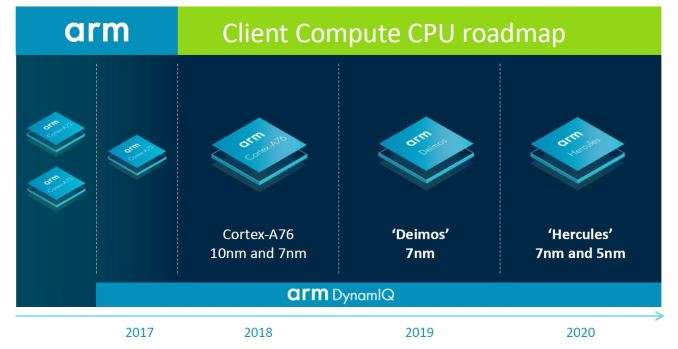

Esta vulnerabilidad tiende a ocurrir debido a problemas de corrupción de memoria e impacta en la tarjeta de red Intel PRO / 1000 MT Desktop (E1000) cuando NAT (Network Address Translation) es el modo de red establecido.

El problema tiende a ser independiente del tipo de sistema operativo que utilizan el host y las máquinas virtuales, ya que reside en una base de código compartido.

Según explicación técnica de esta vulnerabilidad descrito en GitHub, la vulnerabilidad afecta a todas las versiones actuales de VirtualBox y está presente en la configuración predeterminada de la máquina virtual (VM). La vulnerabilidad permite que un programa malintencionado o un atacante con derechos de administrador o root en el sistema operativo invitado ejecute y escape código arbitrario en la capa de aplicación del sistema operativo host. Se utiliza para ejecutar código de la mayoría de los programas de usuario con el mínimo de privilegios. Zelenyuk dijo: 'El E1000 tiene una vulnerabilidad que permite que un atacante con privilegios de administrador / root en un invitado escape a un anillo de host 3. Luego, el atacante puede usar técnicas existentes para escalar los privilegios al anillo 0 a través de / dev / vboxdrv'. También se ha publicado un video de demostración del ataque a Vimeo.

Solución posible

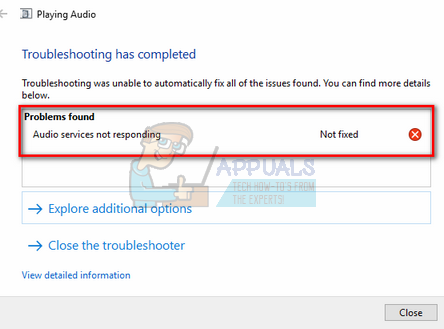

Aún no hay ningún parche de seguridad disponible para esta vulnerabilidad. Según Zelenyuk, su exploit es completamente confiable, lo que concluyó después de probarlo en Ubuntu versión 16.04 y 18.04 × 86-46 invitados. Sin embargo, también cree que este exploit también funciona contra la plataforma Windows.

Aunque el exploit proporcionado por él es bastante difícil de ejecutar, la siguiente explicación proporcionada por él puede ayudar a aquellos que quieran que funcione:

“El exploit es el módulo del kernel de Linux (LKM) para cargar en un sistema operativo invitado. El caso de Windows requeriría un controlador que difiera del LKM solo por un contenedor de inicialización y llamadas a la API del kernel.

Se requieren privilegios elevados para cargar un controlador en ambos sistemas operativos. Es común y no se considera un obstáculo insuperable. Mire el concurso Pwn2Own donde el investigador usa cadenas de explotación: se explota un navegador que abrió un sitio web malicioso en el sistema operativo invitado, se realiza un escape de la zona de pruebas del navegador para obtener acceso completo al anillo 3, se explota una vulnerabilidad del sistema operativo para allanar el camino para que suene 0 desde donde hay algo que necesita para atacar un hipervisor desde el sistema operativo invitado. Las vulnerabilidades de hipervisor más poderosas son, sin duda, aquellas que pueden explotarse desde el anillo de invitados 3. Allí, en VirtualBox, también hay un código que es accesible sin privilegios de root de invitado, y en su mayoría aún no está auditado.

El exploit es 100% confiable. Significa que funciona siempre o nunca debido a binarios no coincidentes u otras razones más sutiles que no tomé en cuenta. Funciona al menos en Ubuntu 16.04 y 18.04 x86_64 invitados con la configuración predeterminada '.

Zelenyuk decidió hacer público este último descubrimiento de vulnerabilidad porque estaba en 'desacuerdo con [el] estado actual de la seguridad de la información, especialmente de la investigación de seguridad y la recompensa de errores', que enfrentó el año pasado cuando informó responsablemente una falla en VirtualBox a Oráculo. También expresó su disgusto por la forma en que se comercializa el proceso de liberación de vulnerabilidades y la forma en que los investigadores de seguridad los destacan en conferencias cada año.

Aunque todavía no hay ningún parche de seguridad disponible para esta vulnerabilidad, los usuarios pueden protegerse contra ella cambiando su tarjeta de red de máquinas virtuales a Red Paravirtualizada o PCnet.

![[FIX] Barra blanca que cubre la parte superior del Explorador de Windows](https://jf-balio.pt/img/how-tos/17/white-bar-covering-top-portion-windows-explorer.jpg)