Oráculo

Oracle reconoció la vulnerabilidad de seguridad explotada activamente en sus servidores WebLogic populares y ampliamente implementados. Aunque la empresa ha publicado un parche, los usuarios deben actualizar sus sistemas lo antes posible porque el error de día cero de WebLogic se encuentra actualmente en explotación activa. La falla de seguridad se ha etiquetado con un nivel de 'gravedad crítica'. La puntuación del Common Vulnerability Scoring System o puntuación base CVSS es un alarmante 9,8.

Oráculo abordado recientemente una vulnerabilidad crítica que afecta a sus servidores WebLogic. La vulnerabilidad crítica de día cero de WebLogic amenaza la seguridad en línea de los usuarios. El error puede permitir que un atacante remoto obtenga el control administrativo completo de la víctima o de los dispositivos objetivo. Si eso no es lo suficientemente preocupante, una vez dentro, el atacante remoto puede ejecutar fácilmente código arbitrario. La implementación o activación del código se puede realizar de forma remota. Aunque Oracle ha emitido rápidamente un parche para el sistema, depende de los administradores del servidor implementar o instalar la actualización, ya que se considera que este error de día cero de WebLogic está en explotación activa.

El asesor de alerta de seguridad de Oracle, etiquetado oficialmente como CVE-2019-2729 menciona que la amenaza es “vulnerabilidad de deserialización a través de XMLDecoder en Oracle WebLogic Server Web Services. Esta vulnerabilidad de ejecución remota de código se puede explotar de forma remota sin autenticación, es decir, se puede explotar a través de una red sin la necesidad de un nombre de usuario y contraseña '.

La vulnerabilidad de seguridad CVE-2019-2729 se ha ganado un nivel de gravedad crítico. La puntuación base de CVSS de 9,8 suele reservarse para las amenazas de seguridad más graves y críticas. En otras palabras, los administradores del servidor WebLogic deben priorizar la implementación del parche emitido por Oracle.

Ejecución remota de código de Oracle WebLogic (CVE-2019-2729): https://t.co/xbfME9whWl #seguridad pic.twitter.com/oyOyFybNfV

- F5 DevCentral (@devcentral) 25 de junio de 2019

Un estudio realizado recientemente por el equipo chino KnownSec 404 afirma que la vulnerabilidad de seguridad se está persiguiendo o utilizando activamente. El equipo cree firmemente que el nuevo exploit es esencialmente un desvío para el parche de un error previamente conocido oficialmente etiquetado como CVE-2019–2725. En otras palabras, el equipo siente que Oracle podría haber dejado sin querer una laguna en el último parche que estaba destinado a abordar una falla de seguridad previamente descubierta. Sin embargo, Oracle ha aclarado oficialmente que la vulnerabilidad de seguridad que se acaba de abordar no tiene ninguna relación con la anterior. en un entrada de blog destinada a ofrecer una aclaración más o menos lo mismo, John Heimann, vicepresidente de gestión del programa de seguridad, señaló: 'Tenga en cuenta que, si bien el problema que aborda esta alerta es la vulnerabilidad de deserialización, como la que se aborda en la alerta de seguridad CVE-2019-2725, es una vulnerabilidad distinta'.

La vulnerabilidad puede ser aprovechada fácilmente por un atacante con acceso a la red. El atacante simplemente requiere acceso a través de HTTP, una de las rutas de red más comunes. Los atacantes no necesitan credenciales de autenticación para aprovechar la vulnerabilidad en una red. La explotación de la vulnerabilidad puede potencialmente resultar en la toma de control de los servidores Oracle WebLogic objetivo.

Weblogic XMLDecoder RCE

comenzar desde CVE-2017-3506, finalizar en CVE-2019-2729. Volvemos loco a Oracle, finalmente utilizan WHITELIST para arreglarlo. pic.twitter.com/CWXN6zVAsQ- pyn3rd (@ pyn3rd) 20 de junio de 2019

¿Qué servidores Oracle WebLogic siguen siendo vulnerables a CVE-2019-2729?

Independientemente de la correlación o conexión con el error de seguridad anterior, varios investigadores de seguridad informaron activamente sobre la nueva vulnerabilidad de día cero de WebLogic a Oracle. Según los investigadores, el error afecta a las versiones 10.3.6.0.0, 12.1.3.0.0, 12.2.1.3.0 de Oracle WebLogic Server.

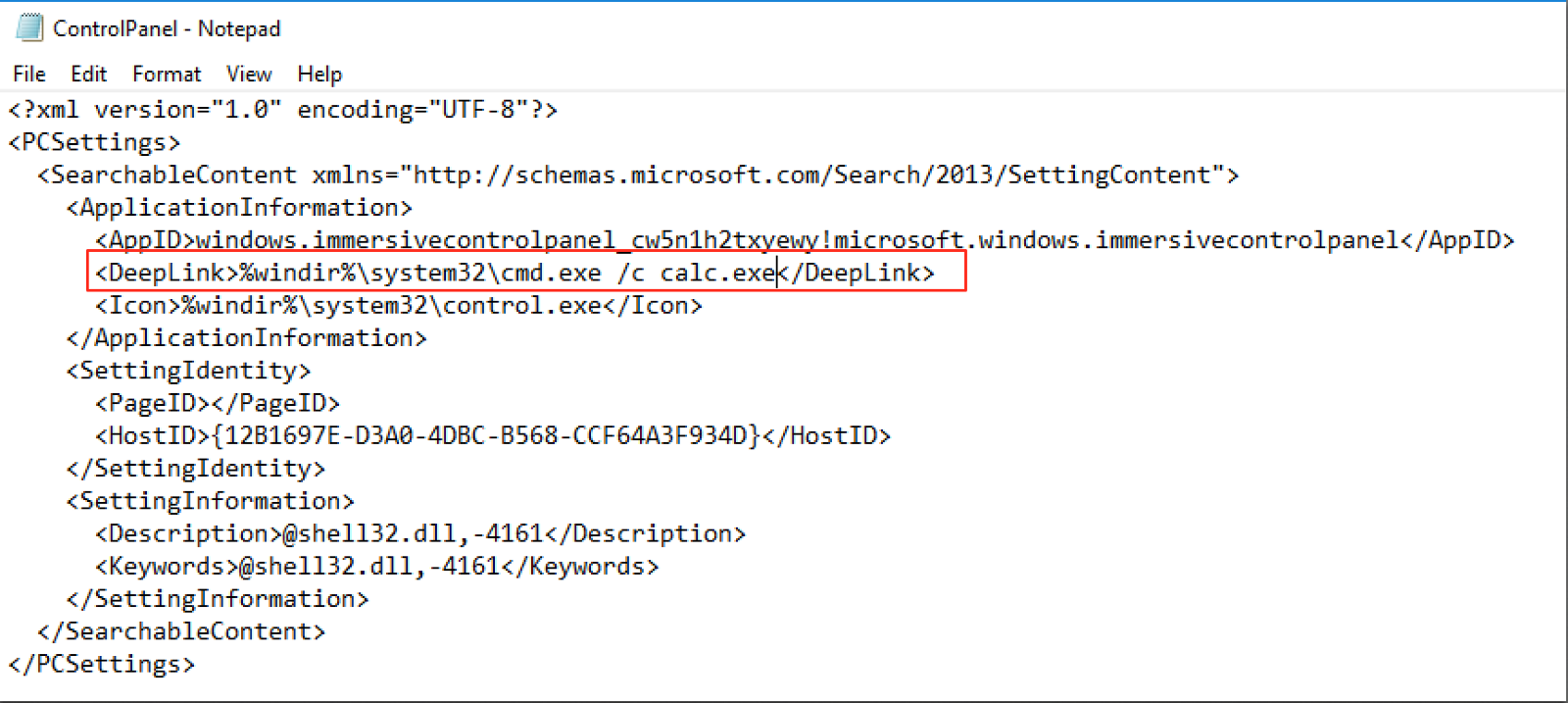

Curiosamente, incluso antes de que Oracle publicara el parche de seguridad, hubo algunas soluciones para los administradores de sistemas. A quienes deseaban proteger rápidamente sus sistemas se les ofrecieron dos soluciones independientes que aún podían funcionar:

Escenario-1: Busque y elimine wls9_async_response.war, wls-wsat.war y reinicie el servicio de Weblogic. Escenario-2: Controla el acceso URL para las rutas / _async / * y / wls-wsat / * mediante el control de la política de acceso.

Los investigadores de seguridad pudieron descubrir alrededor de 42.000 servidores WebLogic accesibles por Internet. No hace falta mencionar que la mayoría de los atacantes que buscan aprovechar la vulnerabilidad tienen como objetivo las redes corporativas. La intención principal detrás del ataque parece ser eliminar el malware de minería criptográfica. Los servidores tienen una de las potencias de cómputo más poderosas y dicho malware lo usa discretamente para extraer criptomonedas. Algunos informes indican que los atacantes están implementando malware de minería de Monero. Incluso se sabía que los atacantes habían utilizado archivos de certificado para ocultar el código malicioso de la variante de malware. Esta es una técnica bastante común para evadir la detección por parte del software anti-malware.