laboratorios intezer

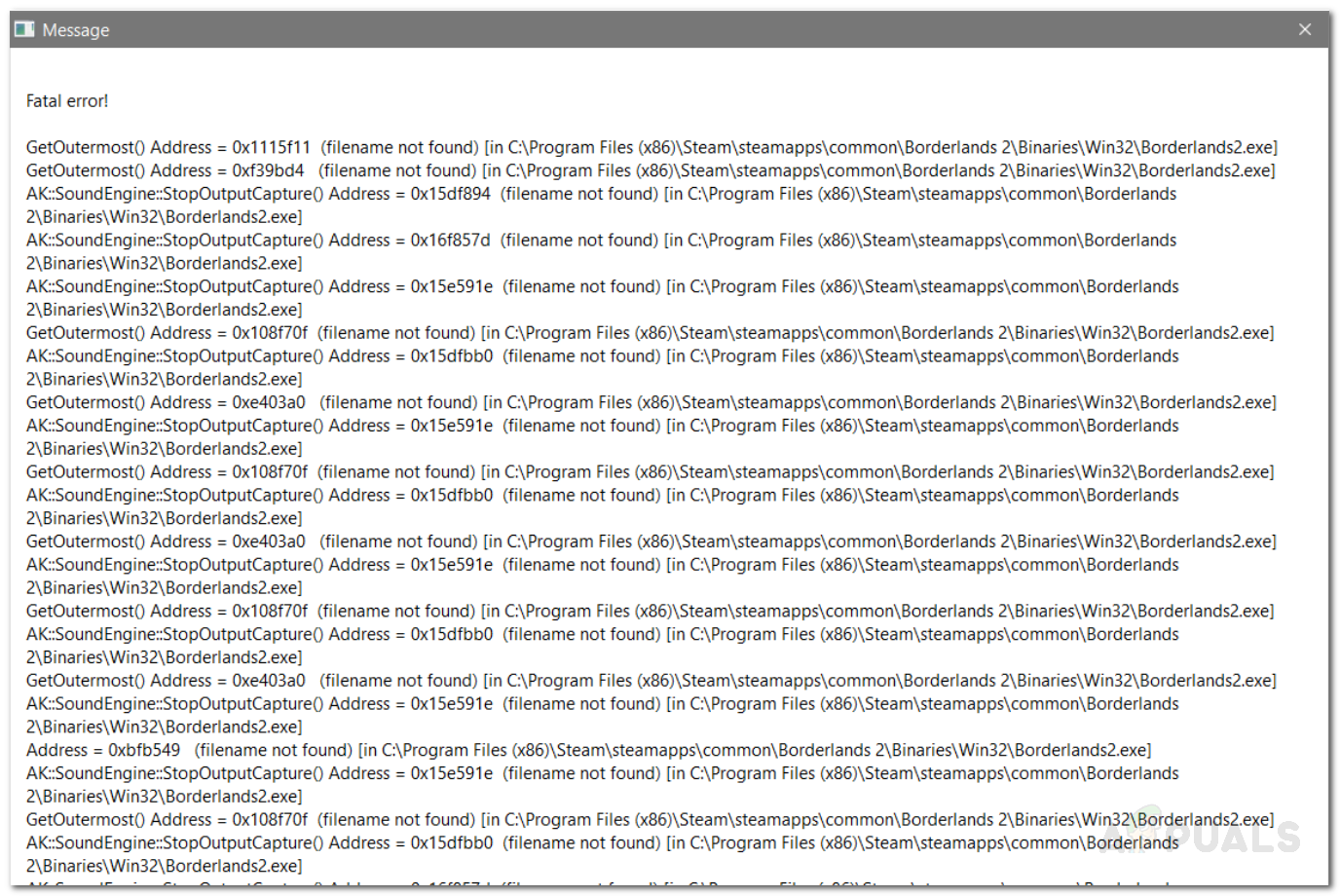

APT15, un grupo de piratería de información que posiblemente esté vinculado a una organización en China, ha desarrollado una nueva cepa de malware que, según los expertos en seguridad de la principal firma de investigación de seguridad Intezer, toma prestado el código de herramientas más antiguas. El grupo ha estado activo desde al menos 2010-2011 y, por lo tanto, tiene una biblioteca de código bastante grande en la que basarse.

Dado que tiende a realizar campañas de espionaje contra objetivos de defensa y energía, APT15 ha mantenido un perfil bastante alto. Los piratas informáticos del grupo utilizaron vulnerabilidades de puerta trasera en instalaciones de software británicas para atacar a los contratistas del gobierno del Reino Unido en marzo.

Su campaña más reciente involucra algo que los expertos en seguridad llaman MirageFox, ya que aparentemente se basa en una herramienta antigua de 2012 llamada Mirage. El nombre parece provenir de una cadena que se encuentra en uno de los módulos que alimenta la herramienta de craqueo.

Como los ataques Mirage originales usaban código para crear un shell remoto, así como funciones de descifrado, podría usarse para obtener el control de sistemas seguros independientemente de si estaban virtualizados o ejecutándose en bare metal. El propio Mirage también compartió código con herramientas de ciberataque como MyWeb y BMW.

Estos también se han rastreado hasta APT15. Los expertos en seguridad de DLL compilaron una muestra de su herramienta más reciente el 8 de junio y luego la cargaron en VirusTotal un día después. Esto dio a los investigadores de seguridad la capacidad de compararlo con otras herramientas similares.

MirageFox utiliza un archivo ejecutable de McAfee legítimo para comprometer una DLL y luego secuestrarla para permitir la ejecución de código arbitrario. Algunos expertos creen que esto se hace para hacerse cargo de sistemas específicos a los que luego se pueden transmitir instrucciones de comando y control manual (C&C).

Esto coincidiría con el patrón que APT15 usó en el pasado. Un representante de Intezer incluso ha declarado que la construcción de componentes de malware personalizados diseñados para adaptarse mejor al entorno comprometido es la forma en que APT15 suele hacer negocios, por así decirlo.

Las herramientas anteriores utilizaban un exploit presente en Internet Explorer para que el malware pudiera comunicarse con servidores C&C remotos. Si bien aún no está disponible una lista de las plataformas afectadas, parece que este malware específico es muy especializado y, por lo tanto, no parece representar una amenaza para la mayoría de los tipos de usuarios finales.

Etiquetas malware